EC2 örneklerini ve şirket içi sunucuları yönetmek için kullanılan Amazon Web Hizmetleri’nin (AWS) temel taşı olan AWS Systems Manager (SSM) ajanında yakın zamanda keşfedilen bir güvenlik açığı kritik güvenlik endişelerini dile getirdi.

Bir yol geçiş güvenlik açığı olarak tanımlanan bu güvenlik kusuru, saldırganların kök ayrıcalıkları ile kötü amaçlı kod yürütmesine izin vererek potansiyel olarak ayrıcalık artışına ve hassas sistemlere yetkisiz erişime yol açar.

Güvenlik Açığını Anlamak

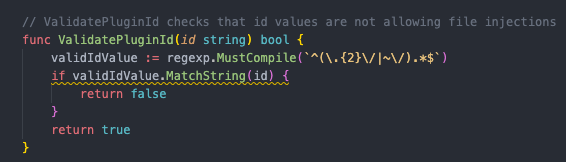

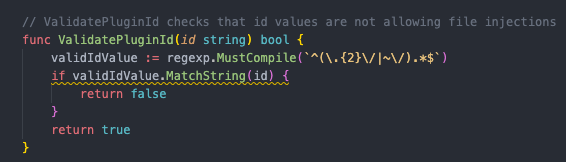

CYMULE raporuna göre, sorun SSM aracısının pluginutil.go dosyasında bulunan ValidatePluginid işlevindeki yetersiz giriş doğrulamasından kaynaklanmaktadır.

.png

)

.png

)

Bu işlev, sistemleri yapılandırmak veya yönetmek için görevleri tanımlayan JSON veya YAML tabanlı şablonlarda belirtilen eklenti kimliklerini kontrol etmek ve doğrulamaktan sorumludur.

Eklenti kimliklerinin uygunsuz sanitizasyonu, saldırganların dosya sistemini manipüle etmek için kötü amaçlı yol geçiş dizileri (../ gibi) içermesini sağlar.

Bir SSM belgesi yürütüldüğünde, SSM aracısı, eklenti kimliğinden adlandırılan dizinler oluşturur ve kök ayrıcalıklarını kullanarak içindeki komut dosyalarını yürütür.

Kusurlu doğrulama nedeniyle, saldırganlar aracısı istenmeyen dizinler oluşturmaya ve beklenen güvenli yerlerin dışında komutlar yürütmeye yönlendiren kötü niyetli bir eklenti kimliği oluşturabilir.

Örneğin, bu komut dosyalarının /tmp /gibi hassas alanlarda yürütülmesine neden olabilir.

Teknik döküm

- Anahtar bileşen: Kusur, AWS SSM aracısında, özellikle ValidatePluginid işlevinde bulunur.

- Depo: AWS SSM Agent Github Deposu (Kaynak).

- Savunmasız versiyonlar: SSM temsilcisinin şu anda yayınlanan tüm sürümleri.

Güvenlik açığı, saldırganların bir SSM belgesi oluştururken hazırlanmış bir eklenti kimliği kullanmalarına izin verir. Bu giriş, istenmeyen konumlarda dizinler ve dosyalar oluşturmak için SSM aracısı tarafından işlenir.

Örneğin, eklenti kimliği ../../../../../Malicious_Directory içeriyorsa, aracı bu girişi amaçlanan kapsamı dışında dizinler oluşturmak için bir yönerge olarak yorumlar.

Sonuç olarak, _script.sh gibi dosyalar yüksek ayrıcalıklara sahip keyfi konumlarda yürütülebilir.

Başarılı sömürü, saldırganların şunları yapmasını sağlayabilir:

- Kısıtlı veya hassas yerlerde dizinler oluşturun.

- Kök seviyesi erişimi olan keyfi komutları veya komut dosyalarını yürütün.

- Potansiyel olarak, tehlikeye atılan örnek üzerinde tam kontrol elde etmek için ayrıcalıkları artırın.

Sömürü yeniden üretme adımları

- Kötü niyetli bir SSM belgesi oluşturun: Yol geçiş dizileri içeren bir eklenti kimliği kullanın (örneğin ../../tmp/malious_directory).

- Belgeyi yükle: Yönetim konsolu, CLI veya SDK kullanarak AWS’ye gönderin.

- Belgeyi yürütün: SSM aracısı üzerinden yürütmeyi tetikleyin.

- Sonuçları doğrulayın: İstenmeyen dizin oluşturma için dosya sistemini kontrol edin ve bu konumlarda _script.sh’un yürütülmesini not edin.

Azaltma ve öneriler

AWS, bu güvenlik açığını ele almak için hemen harekete geçmelidir:

- Giriş Doğrulamasını Geliştirme: Yol geçiş risklerini ortadan kaldırmak için ../ gibi özel karakterleri reddederek girdileri titizlikle sterilize etmek için validatePluginiD işlevini güncelleyin.

- Güvenlik Yaması: Bu düzeltmelerle SSM aracının güncellenmiş bir sürümünü serbest bırakın.

- Kullanıcı Farkındalığı: AWS müşterilerine SSM temsilcilerini güncellemeleri ve sistemlerini sömürü belirtileri için denetlemeleri için bildirin.

Bu güvenlik açığı, sömürü önlemede girdi validasyonunun öneminin altını çizmektedir.

AWS Systems Manager’ı kullanan kuruluşlar uyanık kalmalı, güvenlik güncellemelerini derhal uygulamalı ve potansiyel riskleri azaltmak için sistemlerini yakından izlemelidir.

Yazma sırasında AWS henüz bir yama yayınlamamıştır, ancak Swift Action’ın kullanıcılarını ve altyapısını koruması bekleniyor.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!