Amazon Web Services’in Basit Bildirim Hizmeti (AWS SNS), uygulamalar ve kullanıcılar arasındaki iletişimi kolaylaştıran çok yönlü bulut tabanlı bir pub/alt hizmettir.

Ölçeklenebilirliği ve entegrasyon yetenekleri onu kuruluşlar için güçlü bir araç haline getirirken, rakipler tarafından veri açığa çıkması ve kimlik avı gibi kötü niyetli amaçlar için kötüye kullanımı önemli güvenlik endişelerini artırmıştır.

Bu makale, AWS SNS’nin kullanılabileceği mekanizmaları araştırıyor, gerçek dünyadaki istismar senaryolarını araştırıyor ve tespit ve önleme stratejileri hakkında eyleme geçirilebilir bilgiler sağlıyor.

Kuruluşlar, SNS yapılandırmalarının doğasında var olan güvenlik açıklarını anlayarak ve sağlam algılama metodolojilerinden yararlanarak, riskleri azaltabilir ve bulut güvenlik duruşlarını artırabilir.

AWS SNS’yi Anlamak: Çift kenarlı bir kılıç

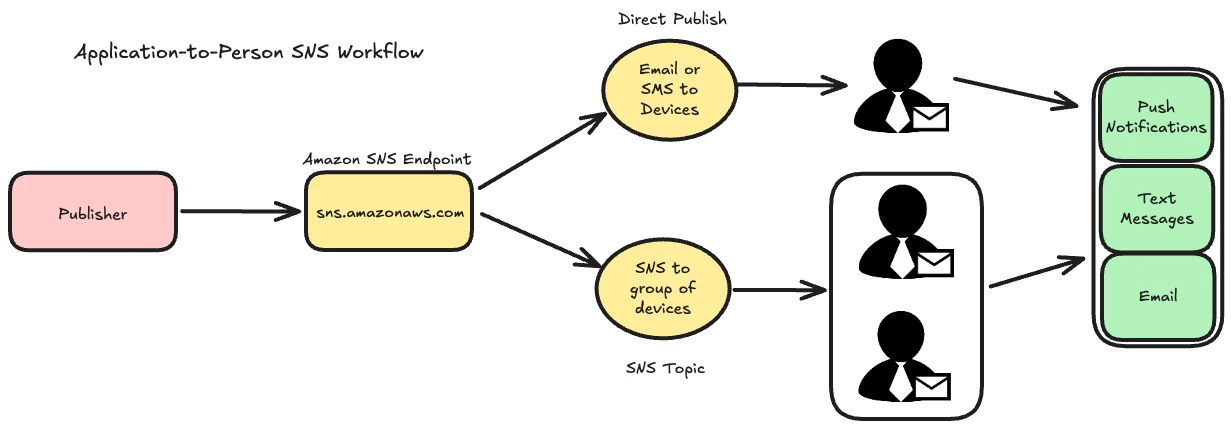

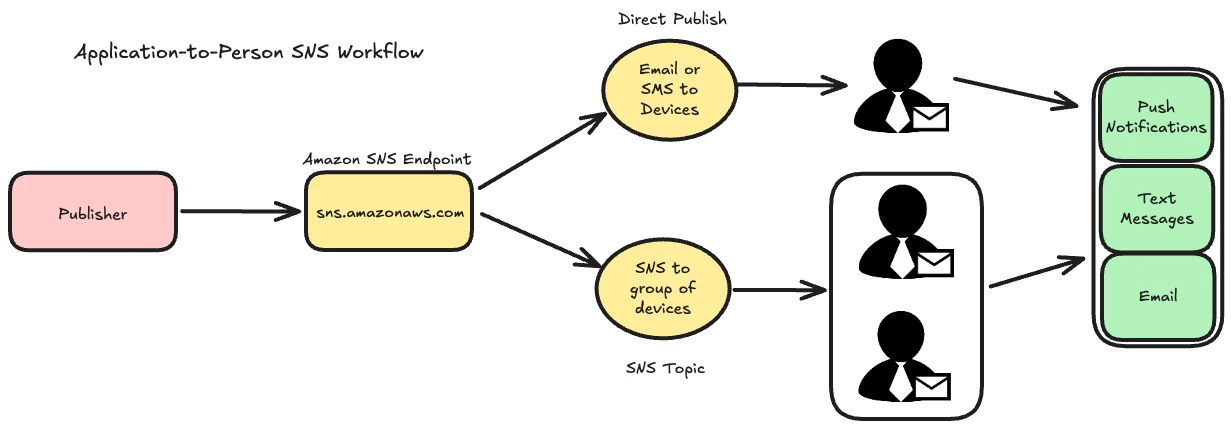

AWS Simple Bildirim Hizmeti (SNS), kullanıcıların e-posta, SMS veya mobil push bildirimleri gibi çeşitli uç noktalar aracılığıyla abonelere bildirim göndermelerini sağlayan bulut tabanlı bir pub/alt iletişim hizmetidir.

İki temel iş akışında çalışır: kişiye uygulama (A2P) ve uygulamadan uygulamaya (A2A).

A2P iş akışları, Lambda ve SQS gibi AWS hizmetleriyle sorunsuz bir şekilde entegre olmak için tasarlanmış olsa da, yanlış yapılandırıldığında istismar için potansiyel vektörler olarak da hizmet ederler.

Filtre politikaları, sunucu tarafı şifreleme (SSE), teslimat yeniden denemeleri ve ölü harf kuyrukları (DLQ’lar) gibi özellikler SNS’nin işlevselliğini artırır, ancak rakipler tarafından da kullanılabilir.

SNS’nin ölçeklenebilirliği, büyük mesaj hacimlerini manuel müdahale olmadan ele almasını sağlar ve bu da onu kuruluşlar için uygun maliyetli hale getirir.

Bununla birlikte, bu ölçeklenebilirlik aynı zamanda rakiplerin kimlik avı kampanyaları veya veri açığa çıkması gibi büyük ölçekli kötü niyetli faaliyetler için hizmetten yararlanabileceği anlamına gelir.

Sağlam mimarisine rağmen, AWS SNS, IAM rollerindeki yanlış yapılandırmalar, API eylemlerinin yetersiz izlenmesi ve kayıt mekanizmalarındaki boşluklar nedeniyle kötüye kullanıma duyarlıdır.

Örneğin, rakipler konu oluşturmak, harici uç noktaları abone olmak ve alarmları tetiklemeden hassas verileri yayınlamak için izinli IAM politikalarından yararlanabilir.

Başarısız yayın talepleri gibi belirli API eylemlerine görünürlük eksikliği, tespit çabalarını daha da zorlaştırır.

SNS’deki şifreleme mekanizmaları öncelikle AWS Anahtar Yönetimi Hizmeti (KMS) kullanarak dinlenmede verileri güvence altına almaya odaklanır.

Bu, kişisel olarak tanımlanabilir bilgiler (PII) gibi hassas bilgilerin korunmasını sağlarken, rakipler veri geçişi sırasında şifreleme boşluklarından yararlanarak veya izlenmemiş uç noktalardan yararlanarak bu önlemleri atlayabilir.

Beyaz kutu testi: kötü niyetli davranışları simüle etmek

Beyaz kutu testi, çekişmeli davranışları taklit etmek ve algılama yeteneklerini doğrulamak için kontrollü bir ortam sağlar.

Kötü amaçlı yazılım ikili dosyalarına dayanan uç nokta tabanlı simülasyonların aksine, bulut odaklı beyaz kutu testi, “bulutun yaşamı” teknikleri aracılığıyla mevcut API güdümlü hizmetleri kullanır.

Bu yaklaşım özellikle SNS gibi AWS hizmetlerini hedefleyen taktikler, teknikler ve prosedürlerin (TTP’ler) analiz edilmesi için etkilidir.

Yakın tarihli bir beyaz kutu egzersizinde, araştırmacılar, çalınan kimlik bilgilerini harici uç noktalara yönlendirmek için bir proxy olarak hizmet veren bir konu oluşturarak SNS kullanarak veri açığa çıkmasını simüle ettiler.

Bu yöntem, ağ ACL’leri gibi geleneksel güvenlik mekanizmalarını atladı ve rakiplerin yanlış yapılandırılmış altyapıdan yararlanma kolaylığını gösterdi.

Veri Sunum İş Akışı

Düşmanlar genellikle AWS SNS aracılığıyla hassas verileri yaymak için sistematik bir iş akışını takip eder:

- İlk Erişim: Savunmasız Web uygulamalarını kullanma veya çalıntı kimlik bilgilerini kullanarak yöntemlerle bir EC2 örneğine girme.

- Kimlik bilgisi keşfi: Dosyalarda yerel olarak saklanan hassas bilgileri tanımlamak gibi

.envveya GitHub kimlik bilgileri. - Konu yaratma: Bir SNS konusu oluşturmak için IMDSV2’den elde edilen geçici kimlik bilgilerini kullanma.

- Abonelik kurulumu: Harici e -posta adreslerini veya cep telefonu numaralarını konuya abone olarak kaydetmek.

- Veri Yayıncılığı: Hassas verilerin Base64 formatında kodlanması ve dağıtım konusuna yayınlamak.

Bu iş akışı, ilk erişim sağlandıktan sonra bir saldırı düzenlemek için gereken minimum çabayı vurgular.

CLI komutları ve IAM rolleri gibi yerel AWS hizmetlerinden yararlanarak, rakipler faaliyetlerini meşru trafik modellerine karıştırabilirler.

AWS SNS istismarının en ilgili uygulamalarından biri, Sminging (SMS kimlik avı) kampanyalarında kullanımıdır.

Sentinelone’un araştırması, rakiplerin SNS Gönderen gibi Python tabanlı araçları, sahtekâr mesajları tehlikeye atılmış AWS kimlik bilgilerini kullanarak ölçeklendirmek için kullandıkları örnekleri ortaya çıkardı.

Bu kampanyalar, korumaları atlamak ve güvenilir varlıkları taklit eden kimlik avı mesajları göndermek için kimliği doğrulanmış API taleplerinden yararlandı.

Bu tür kampanyaların başarısı, düşmanın AWS son kullanıcı mesajlaşma hizmetlerinde üretim düzeyinde mesajlaşma izinleri oluşturma yeteneğine bağlıdır.

Bu, sofistike saldırganların önceden var olan izinlerle hesaplardan ödün vererek üstesinden gelebilecekleri bir engele mesaj atan yüksek hacimli SMS için kuruluş kimlikleri ve taşıyıcı ön onay için düzenleyici onay gerektirir.

AWS SNS’nin kötüye kullanılması, meşru trafiğe karışmak ve çıkış izlemeyi atlamak gibi rakipler için önemli avantajlar sunarken, zorluklar da ortaya çıkıyor:

- İlk Erişim: EC2 örneklerindeki güvenlik açıklarından yararlanmak veya sosyal mühendislik yoluyla kimlik bilgileri edinmek.

- Oturum kalıcılığı: Sağlam uç nokta korumaları arasında aktif oturumların sürdürülmesi.

- Altyapı kurulumu: IAM rollerini SNS eylemleri için izinli politikalarla yapılandırmak.

- Kum havuzu kısıtlamaları: SMS Sandbox modu ile sınırlı yeni hesaplara AWS tarafından uygulanan sınırlamaların üstesinden gelmek.

Bu zorluklar, IAM politikalarının sertleştirilmesi ve anomaliler için buluttrail günlüklerini izleme gibi proaktif güvenlik önlemlerinin önemini vurgulamaktadır.

Tespit stratejileri ve tehdit avı

CloudTrail denetim günlükleri, SNS kötüye kullanımı ile ilgili olağandışı API eylemlerini tespit etmek için hayati bir kaynak görevi görür.

EC2 örneklerine bağlı varsayılan rollere odaklanarak, güvenlik ekipleri nadir konu oluşturma veya abonelik olayları gibi anormallikleri tanımlayabilir.

Tespit kuralları, şüpheli faaliyetlerin ilk olaylarını işaretlemek için Elastik’in yeni terimleri mantığı kullanılarak hazırlanabilir:

- Nadir Kullanıcı tarafından Konu Oluşturma: Varsayılan bir rolün ne zaman beklenmedik bir şekilde SNS konusunu oluşturduğunu belirleme.

- Harici e -posta ile abonelik: Harici uç noktaları belirten abonelikleri izleme.

- Mesaj yayınlama sivri uçları: Doğrudan telefona mesajlaşma etkinliğinde ani artışların tespiti.

Bu kurallar, kuruluşların bağlamsal analiz yoluyla yanlış pozitifleri en aza indirirken potansiyel istismar senaryolarını belirlemelerini sağlar.

Avcılık sorguları

Tehdit avı sorguları, kullanıcı ajanı dizeleri veya istek parametreleri gibi belirli öznitelikler için CloudTrail günlüklerini ayrıştırarak potansiyel uzlaşmalar hakkında daha derin bilgiler sağlar.

Örneğin:

- Nadir Konu yaratma: Olağandışı etkinliği tanımlamak için EC2 örneği kimliklerine ve bölgelere dayalı verileri toplama.

- E -posta abonelikleri: Yetkisiz harici uç noktaları tespit etmek için abonelikleri protokol türüne göre filtreleme.

- Doğrudan mesajlaşma sivri uçları: İzleme İzleme Kampanyaları ortaya çıkarmak için istek parametrelerinde telefon numaralarıyla yayın yayınlayın.

Bu sorgular, güvenlik ekiplerinin anormal sinyallere dayalı araştırmalara öncelik vermesine yardımcı olurken, zaman içinde algılama mantığını rafine ederken.

AWS SNS, kuruluşlar için muazzam bir fayda sunan, ancak aynı zamanda taklit edilmemiş veya yanlış yapılandırılmamışsa önemli riskler sunan güçlü bir iletişim aracıdır.

Yukarıda özetlenen araştırma, rakiplerin özelliklerini veri açığa vurma ve kimlik avı kampanyaları gibi kötü niyetli amaçlar için nasıl kullanabileceklerini vurgulamaktadır.

Bu güvenlik açıklarını anlayarak ve CloudTrail günlüklerini ve tehdit avcılık sorgularını kullanarak sağlam algılama stratejilerini uygulayarak, kuruluşlar riskleri etkili bir şekilde azaltabilir.

Temel öneriler şunları içerir:

- IAM politikalarının-ön-prensip (Polp) ile sertleştirilmesi.

- CloudTrail ve Cloudwatch genelinde kapsamlı günlüğe kaydetme mekanizmalarını etkinleştirme.

- Örgütsel bağlamlara göre uyarlanmış anomali tabanlı tespit kurallarının hazırlanması.

- Güvenlik kontrollerini doğrulamak için düzenli beyaz kutu test egzersizlerinin yapılması.

Bulut ortamları gelişmeye devam ettikçe, ortaya çıkan tehditleri izlemede proaktif kalmak, AWS SNS gibi hizmetlerin düşmanca kötüye kullanılmasına karşı sağlam güvenlik duruşlarını korumak için çok önemli olacaktır.

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!