AWS organizasyonlarında, saldırganların yanlış öğütülmüş bir yönetilen politika aracılığıyla tüm çoklu hesap AWS ortamları üzerinde tam bir kontrol elde etmelerini sağlayabilecek kritik bir güvenlik açığı keşfedilmiştir.

AmazonguardDutyfullaccess Yönetilen Politika Sürüm 1’de tanımlanan kusur, yönetim hesabının potansiyel kontrolü de dahil olmak üzere, tehlikeye atılan bir üye hesabından tam organizasyonel devralmaya ayrıcalık artışını sağlar.

Güvenlik açığı, AWS tarafından yönetilen politika içinde uygunsuz bir şekilde kapsamlı bir izinden kaynaklanıyor. organizations:RegisterDelegatedAdministrator Sınırsız kaynak erişimi ile eylem.

Bu gözetim, kuruluş içindeki herhangi bir hesabı hassas hizmetler için delege edilmiş bir yönetici olarak kaydetmek için eklenmiş savunmasız politika ile yönetim hesabındaki bir kullanıcıyı veya rolü tehlikeye atan saldırganların, amaçlanan güvenlik sınırlarını etkin bir şekilde atlayarak sağlayan saldırganlara izin verir.

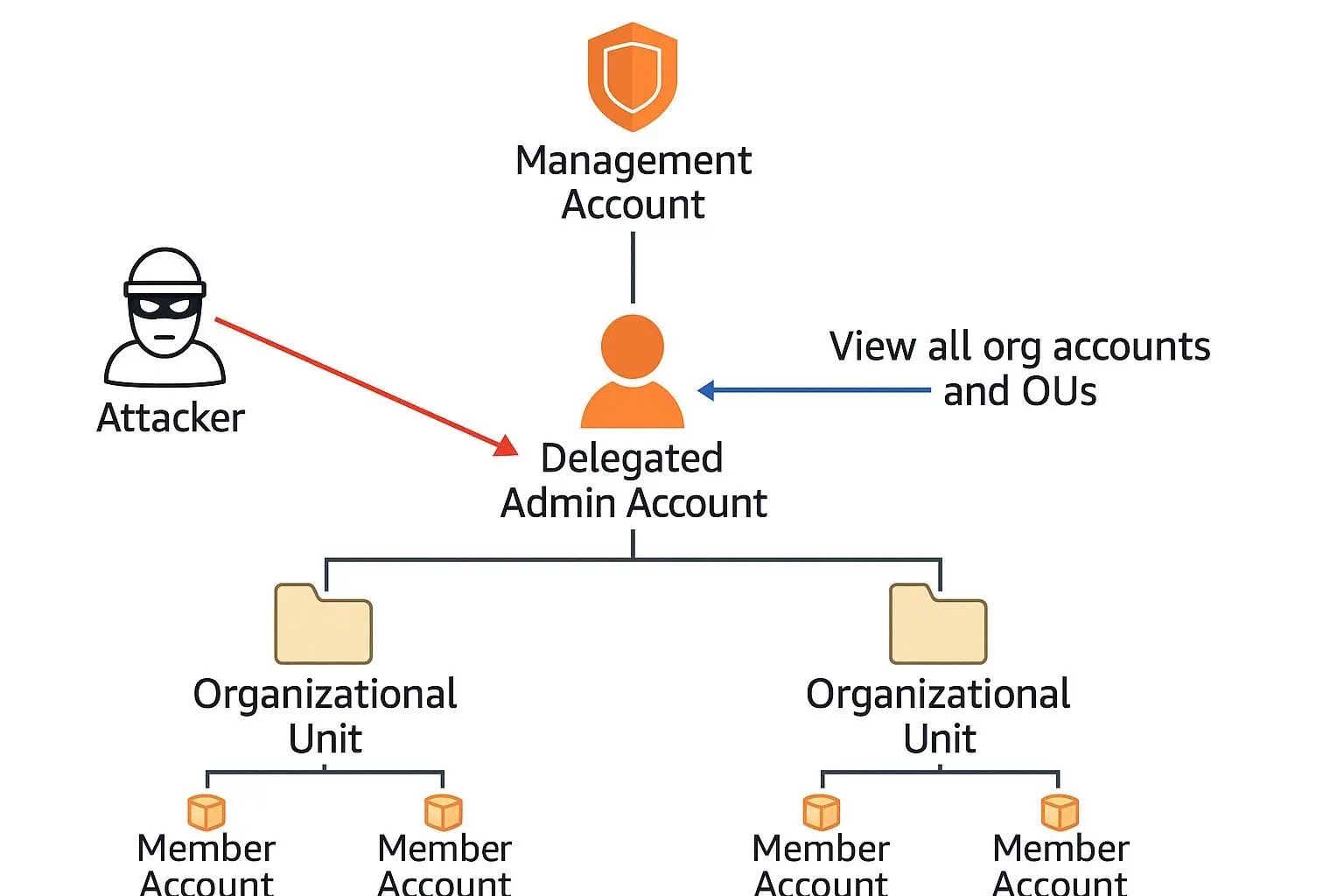

Saldırı vektörü, belirli üye hesapların hizmet kuruluşlarının kuruluş genelinde yönetmesine izin vererek, son derece ayrıcalıklı yönetim hesaplarına olan güvenini azaltmak için tasarlanmış AWS kuruluşlarının devredilen yönetici özelliğini kullanır.

Bununla birlikte, yanlış kapsamlı politika bu güvenlik özelliğini güçlü bir yükseltme mekanizmasına dönüştürür.

Bir saldırgan, tüm kuruluş hesaplarında AWS Kimliği ve Erişim Yönetimi Kimlik Merkezi (eski SSO) veya CloudFormation Stacksets gibi kritik hizmetlere idari erişim elde etmek için bir üye hesabı üzerindeki delegasyon ayrıcalıklarını bir üye hesabı üzerinde kontrol edebilir.

Cymulate araştırmacıları, AWS kuruluşlarının çapraz hesap döndürme ve uzlaşma senaryolarını araştırmaları sırasında bu güvenlik açığını belirlediler.

Ben Zamir liderliğindeki araştırma ekibi, politikanın aşırı izin veren yapısının saldırganların hassas hizmetleri kontrol altındaki hesaplara devredebilmelerini sağlayabildiğini, daha sonra organizasyon çapında kimlik yönetimini manipüle etmelerini veya kötü niyetli altyapıyı tüm ortamda dağıtmalarını sağlayabildiğini keşfetti.

Teknik sömürü süreci, bu güvenlik açığının ciddiyetini gösteren birkaç kritik adım içerir.

Bir saldırgan, savunmasız bir politika ile bir yönetim hesabı kimliğini tehlikeye attığında, kontrollü bir hesabı devredilen bir yönetici olarak kaydetmek için aşağıdaki komutu yürütebilirler:-

aws organizations register-delegated-administrator --account-id --service-principal Kalıcılık ve ayrıcalık yükseltme mekanizması

Bu güvenlik açığının en ilgili yönü, meşru AWS özellikleri aracılığıyla kalıcı, organizasyon çapında erişim sağlama yeteneğinde yatmaktadır.

.webp)

Bir saldırgan, AWS Kimlik Merkezi için devredilen bir yönetici olarak tehlikeye atılmış bir hesabı başarıyla kaydettirdiğinde, tüm kuruluş hesaplarında izin setlerini, kullanıcı gruplarını ve erişim konfigürasyonlarını manipüle etme yeteneği kazanırlar.

Bu özellik, yüksek ayrıcalıklı gruplara kötü niyetli kimlikler eklemelerine veya yönetim hesabına idari erişimi olan kullanıcıların şifrelerini sıfırlamalarına olanak tanır.

Kalıcılık mekanizması özellikle sinsidir, çünkü geleneksel güvenlik uyarılarını tetikleyemeyecek meşru delegasyon kanalları aracılığıyla çalışır.

.webp)

Saldırganlar, mevcut izin setlerini değiştirebilir veya yüksek ayrıcalıklara sahip yenilerini oluşturabilir, bu da ilk uzlaşma vektörü keşfedilse ve iyileştirilmiş olsa bile erişime devam edebilir.

Buna ek olarak, devredilen yöneticilere verilen salt okunur organizasyonel erişim, çevre yapısına tam görünürlük sağlar ve saldırganların yüksek değerli hedefleri belirlemelerini ve gelişmiş çoklu hesap saldırıları planlamalarını sağlar.

AWS, bu keşfe, AmazonguardDutyfullaccess Yönetilen Politikanın 2. sürümünü yükseltme yolunu ortadan kaldıran daha katı kaynak kısıtlamalarıyla yayınlayarak yanıt verdi.

Ancak, sürüm 1’e bağlı mevcut roller ve kullanıcılar, yöneticiler düzeltilmiş politikaya manuel olarak yükseltmeye kadar savunmasız kalır.

Kuruluşlar, savunmasız politikayı kullanan tüm müdürleri derhal denetlemeli ve bu kritik güvenlik kusurunun potansiyel kullanımı önlemek için güncellenmiş sürümü uygulamalıdır.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi