Yeni siber güvenlik araştırması, Amazon Web Services (AWS) ve Google Cloud’un komut satırı arayüzü (CLI) araçlarının derleme günlüklerindeki hassas kimlik bilgilerini açığa çıkararak kuruluşlar için önemli riskler oluşturabileceğini buldu.

Güvenlik açığına kod adı verildi SızdıranCLI Bulut güvenlik firması Orca tarafından.

Güvenlik araştırmacısı Roi Nisimi, paylaştığı bir raporda şunları söyledi: “Azure CLI, AWS CLI ve Google Cloud CLI’deki bazı komutlar, GitHub Actions gibi araçlar tarafından yayınlandığında rakipler tarafından toplanabilecek ortam değişkenleri biçimindeki hassas bilgileri açığa çıkarabilir.” Hacker Haberleri ile.

Microsoft, o zamandan beri Kasım 2023’te yayımlanan güvenlik güncelleştirmelerinin bir parçası olarak bu sorunu ele aldı ve bu soruna CVE-2023-36052 (CVSS puanı: 8,6) CVE tanımlayıcısını atadı.

Kısaca fikir, CLI komutlarının (önceden) tanımlanmış ortam değişkenlerini göstermek ve Sürekli Entegrasyon ve Sürekli Dağıtım (CI/CD) günlüklerine çıktı vermek için nasıl kullanılabileceği ile ilgilidir. AWS ve Google Cloud’u kapsayan bu tür komutların listesi 0’ın altındadır

- aws lambda get-function-configuration

- aws lambda get işlevi

- aws lambda güncelleme-işlev-yapılandırması

- aws lambda güncelleme-işlev-kodu

- aws lambda yayın sürümü

- gcloud işlevlerinin dağıtımı

–set-env-vars - gcloud işlevlerinin dağıtımı

–update-env-vars - gcloud işlevlerinin dağıtımı

–remove-env-vars

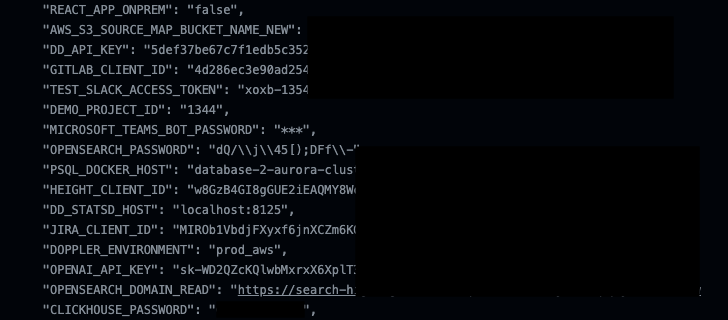

Orca, GitHub’da erişim belirteçlerini ve diğer hassas verileri Github Actions, CircleCI, TravisCI ve Cloud Build günlükleri aracılığıyla yanlışlıkla sızdıran birkaç proje bulduğunu söyledi.

Ancak Microsoft’tan farklı olarak hem Amazon hem de Google bunu beklenen bir davranış olarak görüyor ve kuruluşların sırları ortam değişkenlerinde saklamaktan kaçınmak için adımlar atmasını ve bunun yerine AWS Secrets Manager veya Google Cloud Secret Manager gibi özel bir sır depolama hizmeti kullanmasını gerektiriyor.

Google ayrıca, komut çıktısının standart çıktıya ve terminaldeki standart hataya yazdırılmasını engellemek için “–no-user-output-enabled” seçeneğinin kullanılmasını önerir.

Nisimi, “Kötü aktörler bu ortam değişkenlerini ele geçirirse, bu potansiyel olarak şifreler, kullanıcı adları ve anahtarlar gibi kimlik bilgileri de dahil olmak üzere hassas bilgilerin görüntülenmesine yol açabilir ve bu da onların veri havuzu sahiplerinin erişebileceği tüm kaynaklara erişmelerine olanak sağlayabilir.” dedi. .

“CLI komutlarının varsayılan olarak güvenli bir ortamda çalıştığı varsayılır, ancak CI/CD işlem hatlarıyla birleştiğinde güvenlik tehdidi oluşturabilirler.”