GoldenJackal olarak bilinen bir APT bilgisayar korsanlığı grubu, e-postalar, şifreleme anahtarları, resimler, arşivler ve belgeler gibi hassas verileri çalmak için iki özel araç seti kullanarak Avrupa’daki hava boşluğu olan hükümet sistemlerini başarıyla ihlal etti.

ESET raporuna göre bu durum, biri Eylül 2019’da ve Temmuz 2021’de bir Güney Asya ülkesinin Belarus’taki büyükelçiliğine karşı, diğeri ise Mayıs 2022 ile Mart 2024 arasında bir Avrupa hükümet kuruluşuna karşı olmak üzere en az iki kez gerçekleşti.

Mayıs 2023’te Kaspersky, GoldenJackal’ın faaliyetleri hakkında uyarıda bulunarak, tehdit aktörlerinin casusluk amacıyla hükümete ve diplomatik kuruluşlara odaklandığına dikkat çekti.

‘JackalWorm’ gibi USB kalem sürücülerine yayılan özel araçların kullanıldığı bilinmesine rağmen, hava boşluklu sistemlerin başarıyla aşıldığı durumlar daha önce doğrulanmamıştı.

Hava boşluklu sistemler, genellikle gizli bilgileri yöneten kritik operasyonlarda kullanılır ve koruma önlemi olarak açık ağlardan izole edilir.

(Hava)boşluğundan girme

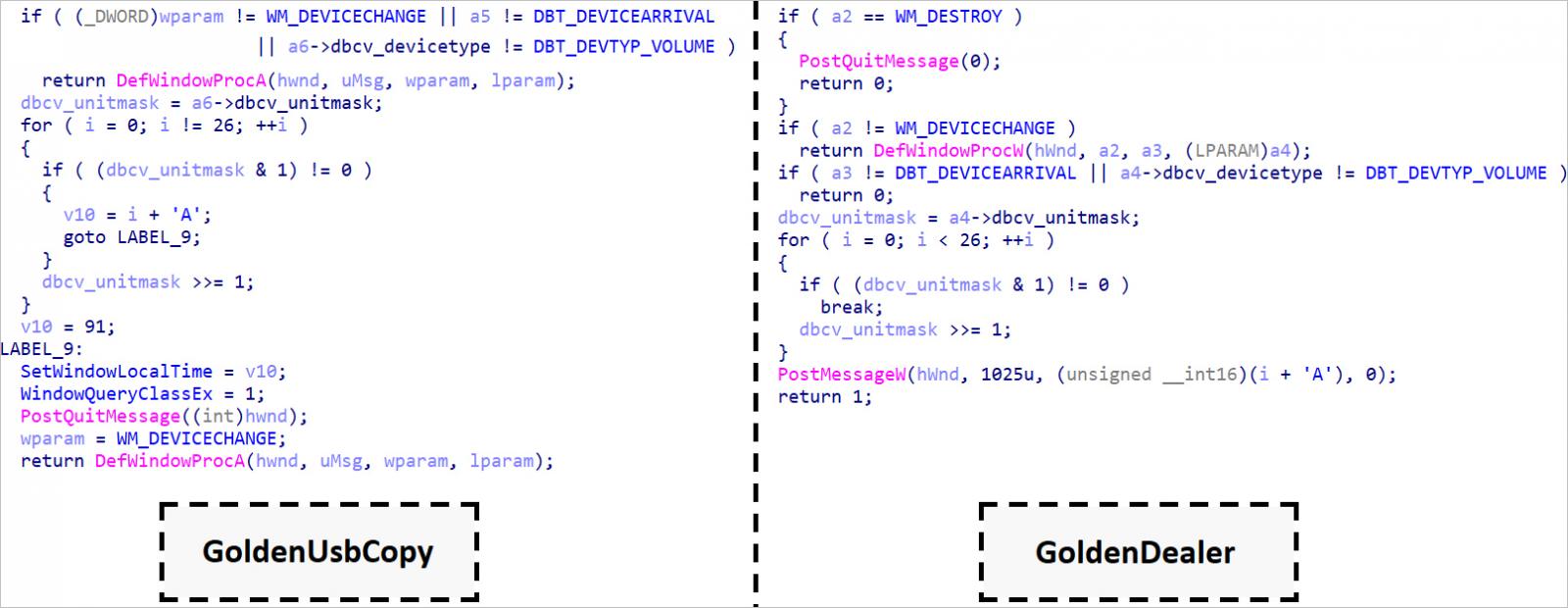

ESET tarafından görülen daha eski saldırılar, muhtemelen truva atı haline getirilmiş yazılımlar veya kötü amaçlı belgeler kullanılarak internete bağlı sistemlere ‘GoldenDealer’ adı verilen kötü amaçlı yazılım bulaştırılarak başlıyor.

GoldenDealer, USB sürücülerin bu sistemlere takılıp takılmadığını izler ve bu gerçekleştiğinde kendisini ve diğer kötü amaçlı bileşenleri otomatik olarak bu sistemlere kopyalar.

Sonunda, aynı USB sürücüsü hava boşluklu bir bilgisayara takılarak GoldenDealer’ın bu yalıtılmış sistemlere GoldenHowl (arka kapı) ve GoldenRobo (bir dosya hırsızı) yüklemesine olanak tanır.

Bu aşamada GoldenRobo, sistemi belgeler, resimler, sertifikalar, şifreleme anahtarları, arşivler, OpenVPN yapılandırma dosyaları ve diğer değerli bilgiler için tarar ve bunları USB sürücüsündeki gizli bir dizinde saklar.

USB sürücü, hava boşluklu bilgisayardan çıkarılıp orijinal internet bağlantılı sisteme yeniden bağlandığında, GoldenDealer, sürücüde depolanan çalınan verileri otomatik olarak tehdit aktörünün komuta ve kontrol (C2) sunucusuna gönderir.

GoldenHowl, dosyaları çalabilen, kalıcılığı kolaylaştıran, güvenlik açıklarını tarayabilen ve C2 ile doğrudan iletişim kurabilen çok işlevli bir Python arka kapısıdır. ESET, internete bağlı makinelerde çalışacak şekilde tasarlandığını söylüyor.

.jpg)

Kaynak: ESET

Yeni modüler araç seti

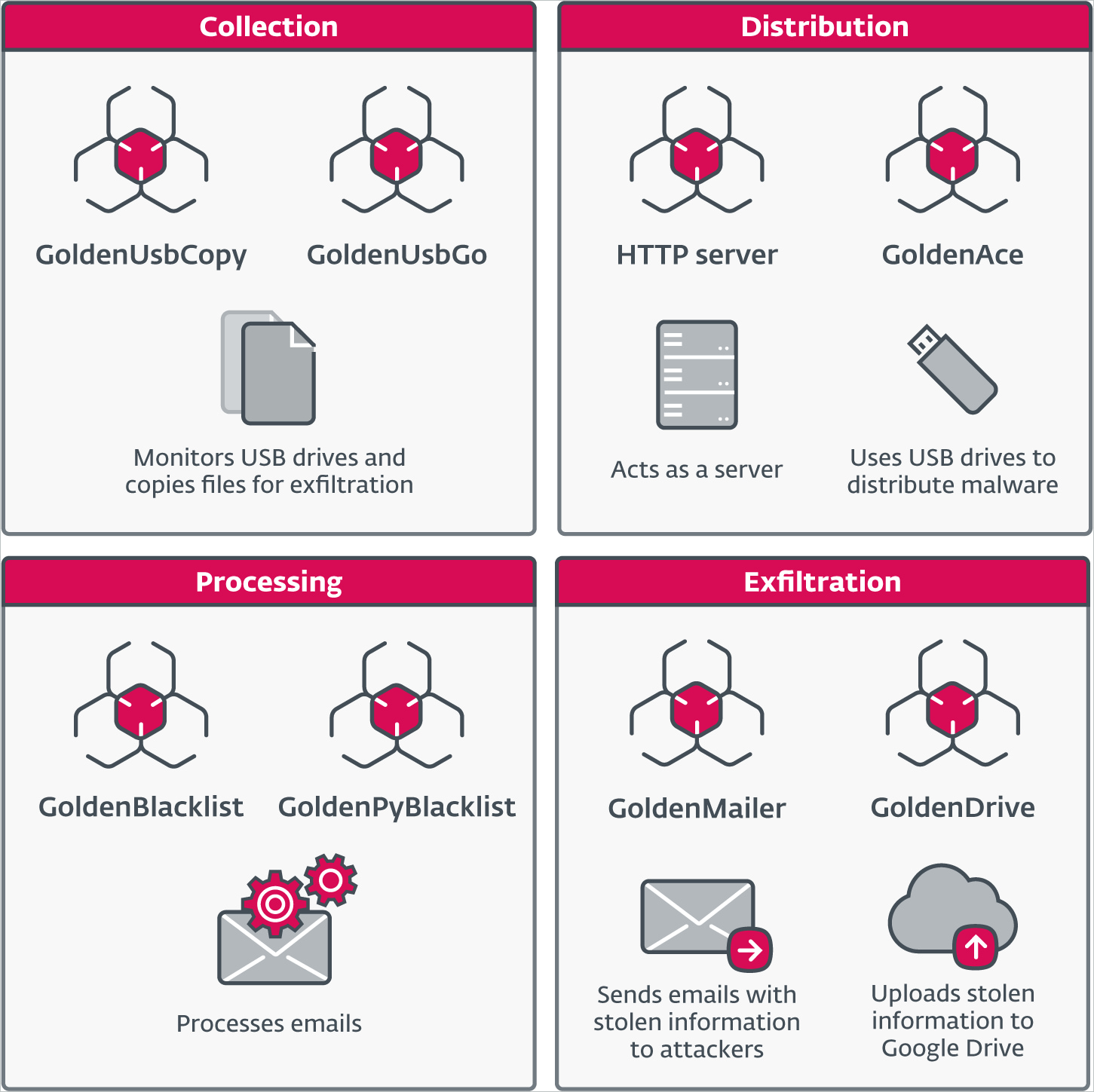

2022’de GoldenJackal, önceki bölümde açıklananlara benzer faaliyetler gerçekleştiren ancak saldırganların farklı makinelere ayrı rollerle görev vermesine olanak tanıyan yeni bir Go tabanlı modüler araç seti kullanmaya başladı.

Örneğin, bazı makineler dosya sızdırma için kullanılırken diğerleri dosya hazırlayıcı veya yapılandırma dağıtım noktaları olarak görev yapıyordu.

USB bulaşması için kullanılan yeni kötü amaçlı yazılımın adı GoldenAce’dir ve dosyaları çalıp saldırganlara gönderen araçlara ‘GoldenUsbCopy’ ve ‘GoldenUsbGo’ adı verilmektedir; ikincisi, öncekinin daha yeni bir çeşididir.

Kaynak: ESET

GoldenUsbGo artık AES şifreli yapılandırma kullanmıyor; bunun yerine, 20 MB’tan küçük olan ve belirli içerik türleriyle (“pass”, “login” gibi anahtar kelimeler) eşleşen, yakın zamanda (14 güne kadar) değiştirilen dosyalar da dahil olmak üzere, sabit kodlu talimatlara dayalı olarak dosyaları sızdırıyor. veya “anahtar”) veya belirli dosya türlerini (.pdf, .doc/.docx, .sh, .bat).

Bir diğer ilginç kötü amaçlı yazılım bileşeni ise, güvenliği ihlal edilmiş sistemlerden gelen belirli e-posta mesajlarını sızmadan önce filtreleyen ve arşivleyen GoldenBlacklist’tir (ve onun Python tabanlı uygulaması GoldenPyBlacklist).

Son olarak, çalınan bilgileri saldırganlara e-postayla gönderen GoldenMailer ve verileri Google Drive’a yükleyen GoldenDrive var.

Kaynak: ESET

Kaspersky’nin raporunda açıklanan araçlarla da örtüşen iki araç setinin varlığı, GoldenJackal’ın yeni özel kötü amaçlı yazılım geliştirme ve onu gizli casusluk operasyonları için optimize etme yeteneğini gösteriyor.

Tüm bu araçlarla ilişkili güvenlik ihlali göstergelerinin (IoC’ler) tam listesi için bu GitHub sayfasına göz atabilirsiniz.