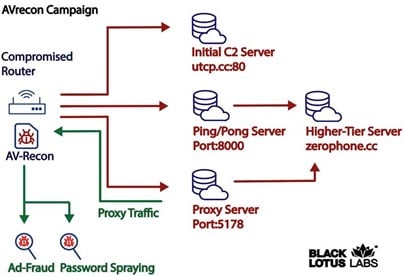

En az Mayıs 2021’den bu yana, AVrecon adlı gizli Linux kötü amaçlı yazılımı, 70.000’den fazla Linux tabanlı küçük ofis/ev ofisi (SOHO) yönlendiricisine, bant genişliği çalmak ve gizli bir konut proxy hizmeti sağlamak için tasarlanmış bir botnet’e bulaşmak için kullanıldı.

Bu, operatörlerinin dijital reklam dolandırıcılığından parola püskürtmeye kadar çok çeşitli kötü amaçlı etkinlikleri gizlemesine olanak tanır.

Lumen’in Black Lotus Labs tehdit araştırma ekibine göre, AVrecon uzaktan erişim truva atı (RAT) 70.000’den fazla cihazı tehlikeye atarken, kalıcılık kazandıktan sonra botnet’e yalnızca 40.000 eklendi.

Kötü amaçlı yazılım, ortaya çıktığı andan itibaren büyük ölçüde tespitten kaçmayı başardı. Birinci Mayıs 2021’de Netgear yönlendiricilerini hedef alırken tespit edildi. O zamandan beri, iki yılı aşkın bir süredir fark edilmedi, yavaş yavaş yeni botları tuzağa düşürdü ve son yıllarda keşfedilen en büyük SOHO yönlendirici hedefleme botnetlerinden biri haline geldi.

Black Lotus Labs, “SOHO cihazlarının türüne odaklanan tehdit aktörünün, kullanıcıların yaygın güvenlik açıklarına ve risklere (CVE’ler) karşı yama uygulama olasılığının düşük olacağından şüpheleniyoruz” dedi.

“Operatörler, hızlı bir ödeme için bu botnet’i kullanmak yerine, daha ılımlı bir yaklaşım sürdürdüler ve iki yıldan fazla bir süre boyunca fark edilmeden çalışabildiler. Kötü amaçlı yazılımın gizli doğası nedeniyle, virüslü makinelerin sahipleri nadiren herhangi bir hizmet kesintisi veya kaybı fark ediyor. bant genişliği.”

Kötü amaçlı yazılım bulaştığında, güvenliği ihlal edilmiş yönlendiricinin bilgilerini katıştırılmış bir komut ve kontrol (C2) sunucusuna gönderir. Temas kurduktan sonra, saldırıya uğrayan makineye, ikinci aşama C2 sunucuları olarak bilinen bağımsız bir sunucu grubuyla iletişim kurması talimatı verilir.

Güvenlik araştırmacıları, x.509 sertifika bilgilerine dayanarak en az Ekim 2021’den beri faaliyette olan bu tür 15 ikinci aşama kontrol sunucusu buldu.

Lumen’in Black Lotus güvenlik ekibi, botnet’in komut ve kontrol (C2) sunucusunu omurga ağları boyunca boş yönlendirerek AVrecon tehdidini de ele aldı.

Bu, kötü amaçlı botnet ile merkezi kontrol sunucusu arasındaki bağlantıyı etkili bir şekilde kopardı ve zararlı faaliyetleri yürütme kapasitesini önemli ölçüde engelledi.

“Şifreleme kullanımı, başarılı parola püskürtme girişimlerinin sonuçları hakkında yorum yapmamızı engelliyor; ancak, komuta ve kontrol (C2) düğümlerini boş yönlendirdik ve proxy sunucuları üzerinden trafiği engelledik, bu da botnet’i Lumen omurgasında eylemsiz hale getirdi. ,” Black Lotus Labs dedi.

Geçen ay yayınlanan yakın tarihli bir bağlayıcı operasyonel yönergede (BOD), CISA, potansiyel ihlal girişimlerini engellemek için ABD federal kurumlarına İnternet’e maruz kalan ağ ekipmanlarını (SOHO yönlendiricileri dahil) keşiften sonraki 14 gün içinde güvenceye almalarını emretti.

CISA’nın uyardığı gibi, bu tür cihazların başarılı bir şekilde ele geçirilmesi, tehdit aktörlerinin saldırıya uğramış yönlendiricileri saldırı altyapılarına eklemelerine ve iç ağlarına yanal hareket etmeleri için bir fırlatma rampası sağlamasına olanak tanır.

Bu tehdidin ciddiyeti, SOHO yönlendiricilerinin tipik olarak geleneksel güvenlik çevresinin sınırlarının ötesinde yer almasından ve savunucuların kötü amaçlı etkinlikleri tespit etme yeteneğini büyük ölçüde azaltmasından kaynaklanmaktadır.

Bir ortak kaynağa göre Volt Typhoon Çinli siber casusluk grubu, kötü niyetli faaliyetlerini meşru ağ trafiği içinde gizlemek için saldırıya uğramış ASUS, Cisco, D-Link, Netgear, FatPipe ve Zyxel SOHO ağ ekipmanlarından gizli bir proxy ağı oluşturmak için benzer bir taktik kullandı. Mayıs ayında Five Eyes siber güvenlik kurumları (FBI, NSA ve CISA dahil) tarafından yayınlanan danışma belgesi.

Gizli proxy ağı, Çin devlet bilgisayar korsanları tarafından en azından 2021’in ortalarından beri Amerika Birleşik Devletleri’ndeki kritik altyapı kuruluşlarını hedeflemek için kullanıldı.

Lumen Black Lotus’un tehdit istihbaratı direktörü Michelle Lee, “Tehdit aktörleri, trafiği proxy olarak kullanmak ve parola püskürtme gibi kötü niyetli faaliyetlerde bulunmak için AVrecon kullanıyor. Bu, diğer yönlendirici tabanlı kötü amaçlı yazılım keşiflerimizde gördüğümüz doğrudan ağ hedeflemesinden farklı,” dedi. Laboratuvarlar.

“Savunanlar, bu tür kötü niyetli etkinliklerin gerçek kaynaktan farklı bir ülkedeki bir konut IP adresinden kaynaklanabileceğinin ve güvenliği ihlal edilmiş IP adreslerinden gelen trafiğin, coğrafi sınırlama ve ASN tabanlı engelleme gibi güvenlik duvarı kurallarını atlayacağının farkında olmalıdır.”