Tehdit aktörleri, daha önce belgelenmemiş bir “savunma kaçırma aracı” kullanıyor. AuKill Kendi Güvenlik Açığı Sürücüsünü Getir (BYOVD) saldırısı yoluyla uç nokta algılama ve yanıt (EDR) yazılımını devre dışı bırakmak için tasarlanmıştır.

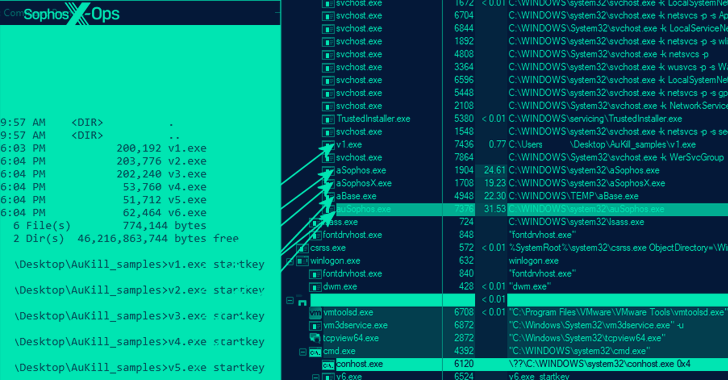

Sophos araştırmacısı Andreas Klopsch geçenlerde yayınlanan bir raporda, “AuKill aracı, hedef sisteme bir arka kapı veya fidye yazılımı dağıtmadan önce EDR işlemlerini devre dışı bırakmak için Microsoft yardımcı programı Process Explorer’ın 16.32 sürümü tarafından kullanılan eski bir sürücü sürümünü kötüye kullanıyor” dedi. hafta.

Siber güvenlik firması tarafından analiz edilen olaylar, AuKill’in 2023’ün başından beri Medusa Locker ve LockBit gibi çeşitli fidye yazılımı türlerini dağıtmak için kullanıldığını gösteriyor. Bugüne kadar kötü amaçlı yazılımın altı farklı sürümü tanımlanmıştır. En eski AuKill örneği, Kasım 2022 derleme zaman damgasına sahiptir.

BYOVD tekniği, tehdit aktörlerinin Microsoft tarafından imzalanmış meşru, ancak güncelliğini yitirmiş ve kötüye kullanılabilir bir sürücüyü (veya çalınmış veya sızdırılmış bir sertifikayı kullanarak) yükseltilmiş ayrıcalıklar elde etmek ve güvenlik mekanizmalarını kapatmak için kötüye kullanmasına dayanır.

Yasal, istismara açık sürücüler kullanarak, çekirdek modu sürücülerin çalışmasına izin verilmeden önce geçerli bir kod imzalama yetkilisi tarafından imzalanmasını sağlayan Sürücü İmzası Uygulaması olarak bilinen önemli bir Windows korumasını atlamak amaçlanır.

Sophos araştırmacıları, “AuKill aracının çalışması için yönetici ayrıcalıkları gerekir, ancak saldırgana bu ayrıcalıkları veremez,” dedi. “AuKill kullanan tehdit aktörleri, saldırılar sırasında başka yollarla elde ettikleri mevcut ayrıcalıklardan yararlandılar.”

Bu, Microsoft imzalı Process Explorer sürücüsünün saldırılarda silah haline getirildiği ilk sefer değil. Kasım 2022’de Sophos, LockBit bağlı kuruluşlarının, korumalı kötü amaçlı yazılımdan koruma işlemlerini sonlandırmak için sürücünün eski sürümlerini kötüye kullanan Backstab adlı bir açık kaynak aracını kullandığını da ayrıntılı olarak açıkladı.

Daha sonra bu yılın başlarında, FormBook bilgi çalan kötü amaçlı yazılımını dağıtmak için MalVirt adlı bir .NET yükleyicisini dağıtmak için aynı sürücüyü kullanan bir kötü amaçlı reklam kampanyası tespit edildi.

Gelişme, AhnLab Güvenlik Acil Müdahale Merkezi’nin (ASEC), kötü yönetilen MS-SQL sunucularının, CryLock olarak adlandırılan başka bir türle örtüşen Trigona fidye yazılımını yüklemek için silah haline getirildiğini ortaya çıkarmasıyla geldi.

Ayrıca, Play fidye yazılımı (diğer adıyla PlayCrypt) aktörlerinin, güvenliği ihlal edilmiş bir ağdaki tüm kullanıcıları ve bilgisayarları numaralandırmayı ve Birim Gölge Kopyası Hizmeti’nden (VSS) dosyaları kopyalamayı mümkün kılan özel veri toplama araçlarını kullandığı gözlemlendi.

.NET tabanlı bir bilgi hırsızı olan Grixba, güvenlik programları, yedekleme yazılımı ve uzaktan yönetim araçları için bir makineyi taramak ve daha sonra ZIP arşivlerine sıkıştırılan CSV dosyaları biçiminde toplanan verileri sızdırmak için tasarlanmıştır.

Siber suç çetesi tarafından da kullanılan ve Symantec tarafından Balon Fly olarak izlenen, .NET’te yazılmış bir VSS Kopyalama Aracıdır ve AlphaVSS çerçevesinden yararlanarak bir VSS anlık görüntüsündeki dosya ve klasörleri listeler ve bunları şifrelemeden önce bir hedef dizine kopyalar.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Play fidye yazılımı, yalnızca işlemi hızlandırmak için aralıklı şifreleme kullanmasıyla değil, aynı zamanda bir hizmet olarak fidye yazılımı (RaaS) modeliyle çalıştırılmamasıyla da dikkate değerdir. Şimdiye kadar toplanan kanıtlar, Balon Fly’ın fidye yazılımı saldırılarını gerçekleştirmesinin yanı sıra kötü amaçlı yazılımı kendilerinin geliştirdiğine işaret ediyor.

Grixba ve VSS Kopyalama Aracı, fidye yazılımı aktörleri tarafından operasyonları üzerinde daha fazla kontrol sağlamak için kullanılan ve aynı zamanda devam etmek için ekstra karmaşıklık katmanları ekleyen Exmatter, Exbyte ve PowerShell tabanlı komut dosyaları gibi uzun bir tescilli araç listesinin en sonuncusudur. tehlikeye atılmış ortamlar ve tespitten kaçınma.

Finansal motivasyona sahip gruplar tarafından giderek daha fazla benimsenen bir başka teknik de, platformlar arası kötü amaçlı yazılım geliştirmek ve analiz ve tersine mühendislik çabalarına direnmek için Go programlama dilinin kullanılmasıdır.

Gerçekten de geçen hafta Cyble’dan gelen bir rapor, Windows için olay izlemeyi (ETW) atlatmak için adımlar atmanın yanı sıra kurbanlarından ödeme olasılığını artırmak için çifte gasp tekniğini kullanan CrossLock adlı yeni bir GoLang fidye yazılımını belgeledi.

Cyble, “Bu işlevsellik, kötü amaçlı yazılımın olay günlüklerine bağlı güvenlik sistemleri tarafından tespit edilmesini önleyebilir” dedi. “CrossLock Fidye Yazılımı, aynı anda saldırının etkinliğini artırırken veri kurtarma şansını azaltmak için çeşitli eylemler gerçekleştirir.”