AT&T, özellik etkinken hesap bilgilerindeki değişiklikleri ve telefon numaralarının taşınmasını önleyerek müşterileri SIM değiştirme saldırılarından koruyan “Kablosuz Kilit” adlı yeni bir güvenlik özelliği başlattı.

Bu yeni özellik neredeyse bir yıldır bazı müşteriler için mevcut ve şimdi tüm AT&T müşterilerine sunuldu.

SIM takas saldırıları, siber suçlu bağlantı noktası veya hareket ettirdiği zaman, hedeflenen bir telefon numarasını kontrolleri altındaki bir cihaza yönlendirir. Bu, e-posta, bankacılık ve kripto para cüzdanları gibi diğer hesapları ihlal etmek için hedefin çağrılarını, metinlerini ve çok faktörlü kimlik doğrulama kodlarını kesmelerine olanak tanır.

Bazı durumlarda, tehdit aktörleri, telekom çalışanlarını müşterilerin SIM kartlarından yeni bir cihaza aktarmaya aktararak veya rüşvet vererek SIM takas saldırıları gerçekleştirir.

Yeni AT&T özelliği ile müşteriler, AT&T çalışanları da dahil olmak üzere herhangi birinin numarayı yeni bir SIM kartı taşımasını veya ayar ilk devre dışı bırakılmadığı sürece numaralarını “kilitlemek” için şirketin mobil uygulamasına veya web sitesinde oturum açabilir.

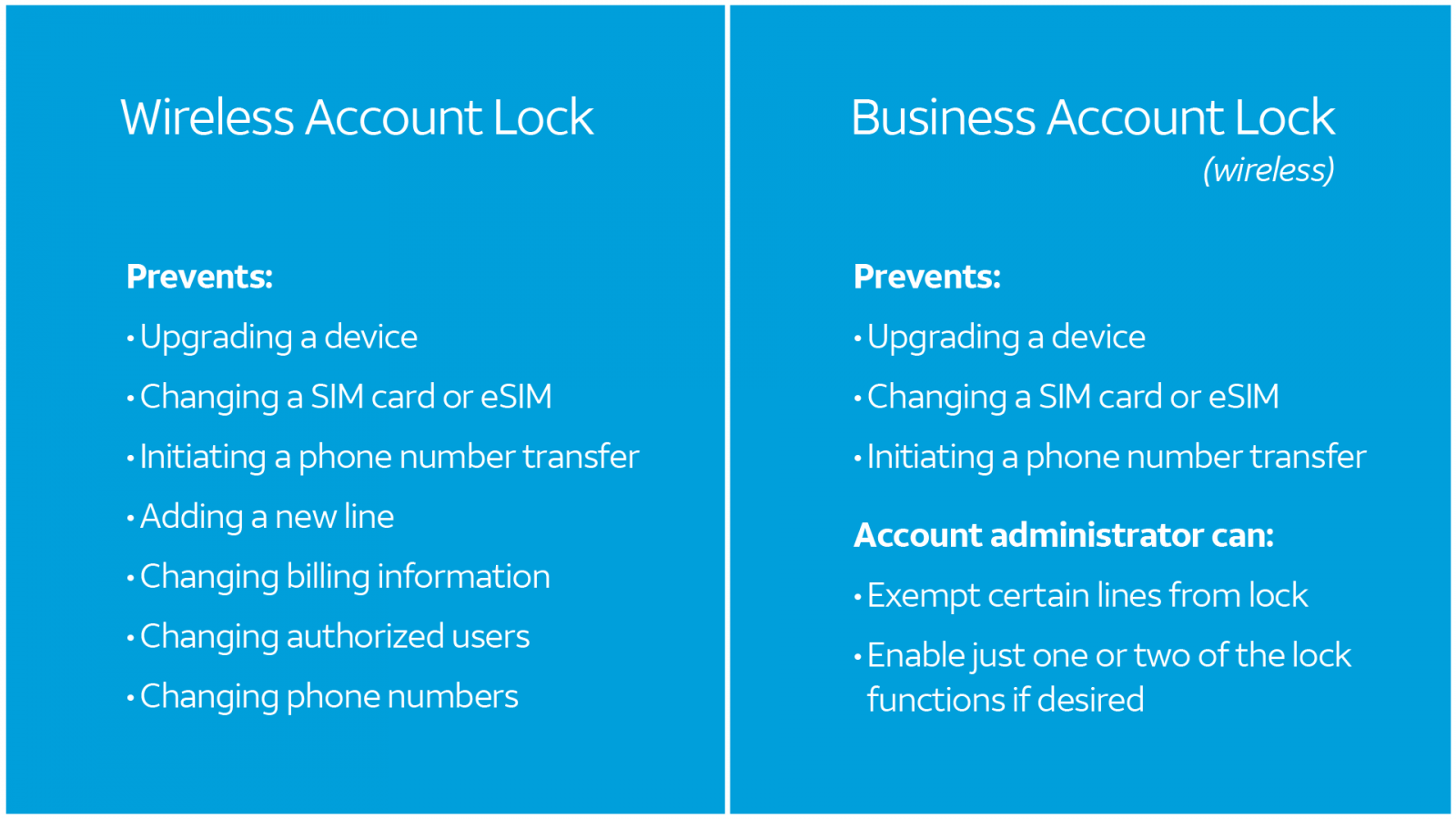

Bu özellik ayrıca faturalandırma bilgilerini değiştirme, yetkili kullanıcılar ve telefon numaralarını değiştirme gibi diğer bilgi türlerini de korur. İşletme hesapları, belirli satırları kilitten muaf tutma veya etkin olduğunda belirli hesap değişikliklerini kısıtlama gibi ek özellikler alır.

Kaynak: AT&T

AT & T’nin bu özelliği nihayet yayınladığını görmek iyi olsa da, Verizon gibi diğer taşıyıcıların neredeyse 5 yıldır sahip olduğu için geç geliyor.

SIM takas saldırıları, son beş yılda çok sayıda güvenlik olayıyla bağlantılıdır.

2020’de Joseph James O’Connor, yani ‘Plugwalkjoke’, kripto para biriminde 794.000 dolarlık hırsızlığa neden olan SIM takas saldırıları yapmaktan suçlu bulundu.

2021’de T-Mobile, bazı müşterileri saldırganların sahip oldukları diğer hesaplardan ödün vermek için SIM takas saldırıları yürüttüğü konusunda uyardı. 2023 yılında, bilgisayar korsanları SIM swaplarını gerçekleştirmek için Google FI’da bir veri ihlali kullandı.

Tehdit aktörleri, dağınık örümcek ile ilişkili olanlar gibi, ABD’de kurumsal ağlara sızmak için SIM swapları kullanmak için suçlandı.

Diğer son saldırılar arasında, suçluların sayıların kontrolünü ele geçirmek için kurbanların isimlerinde elektronik SIM’leri aktive ettikleri ESIM kaçırma kampanyaları yer alıyor.

Ancak, SIM takas saldırılarını yapan her zaman üçüncü taraf bilgisayar korsanları değildir.

Geçen yıl, Verizon ve T-Mobile çalışanları kişisel ve iş telefonlarında metin almaya başladılar ve SIM swapları yapmak için 300 $ ile rüşvet vermeye çalıştılar.

2023’te FCC, SIM takasları ve sayı transferleri sırasında daha katı kimlik doğrulaması gerektirecek yeni kurallar benimsedi.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.