AMOS olarak da bilinen Atomic Stealer, Mac OS için popüler bir hırsızdır. Eylül ayında, kötü amaçlı reklamların, popüler bir uygulama görünümü altında kurbanları bu kötü amaçlı yazılım parçasını indirmeleri için nasıl kandırdığını açıklamıştık.

İlginç yeni bir gelişmeyle AMOS artık ‘ClearFake’ olarak takip edilen sahte bir tarayıcı güncelleme zinciri aracılığıyla Mac kullanıcılarına sunuluyor. Bu, daha önce Windows için ayrılan ana sosyal mühendislik kampanyalarından birinin yalnızca coğrafi konum açısından değil aynı zamanda işletim sistemi açısından da dallara ayrıldığını ilk kez görüyoruz olabilir.

Tehdit aktörleri, ellerinin altında güvenliği ihlal edilmiş sitelerin giderek büyüyen bir listesiyle daha geniş bir hedef kitleye ulaşarak, hemen paraya dönüştürülebilecek veya ek saldırılar için yeniden kullanılabilecek kimlik bilgilerini ve ilgi çekici dosyaları çalabiliyor.

Keşif

ClearFake, sahte tarayıcı güncellemeleri dağıtmak için güvenliği ihlal edilmiş web sitelerinden yararlanan daha yeni bir kötü amaçlı yazılım kampanyasıdır. İlk olarak Ağustos ayında Randy McEoin tarafından keşfedildi ve o zamandan beri, yönlendirme mekanizmasını oluşturmak için akıllı sözleşmelerin kullanılması da dahil olmak üzere bir dizi yükseltmeden geçti ve bu da onu en yaygın ve tehlikeli sosyal mühendislik planlarından biri haline getirdi.

17 Kasım’da güvenlik araştırmacısı Ankit Anubhav, ClearFake’in Mac kullanıcılarına da karşılık gelen bir veri yüküyle dağıtıldığını gözlemledi:

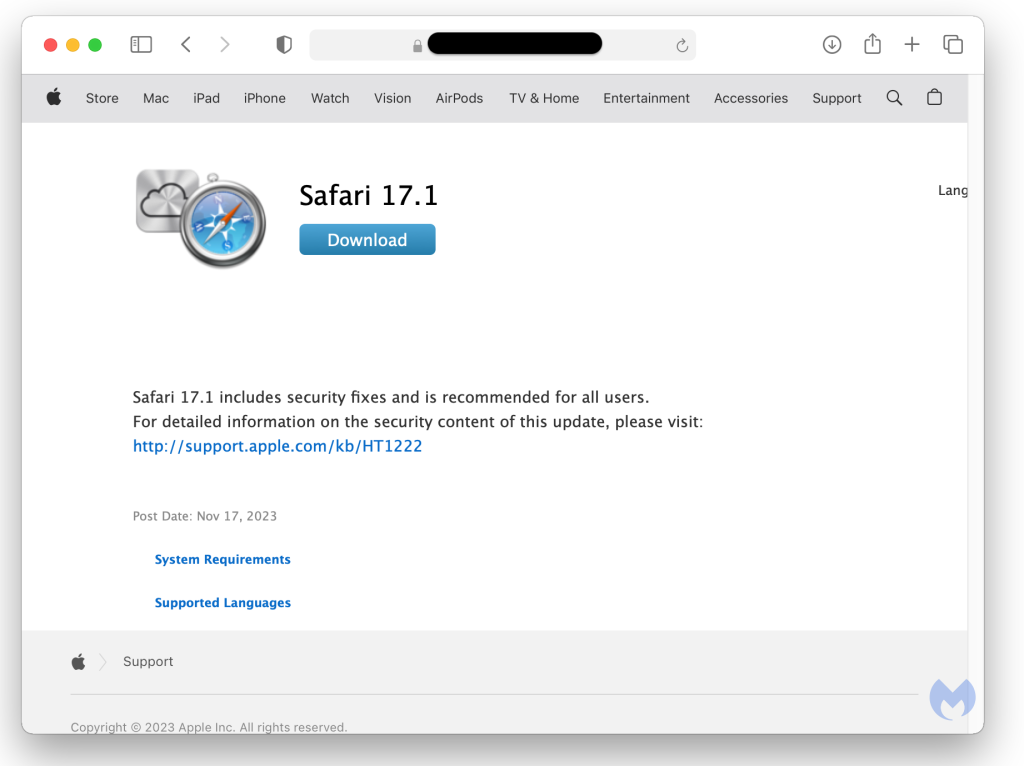

Safari şablonu resmi Apple web sitesini taklit eder ve farklı dillerde mevcuttur:

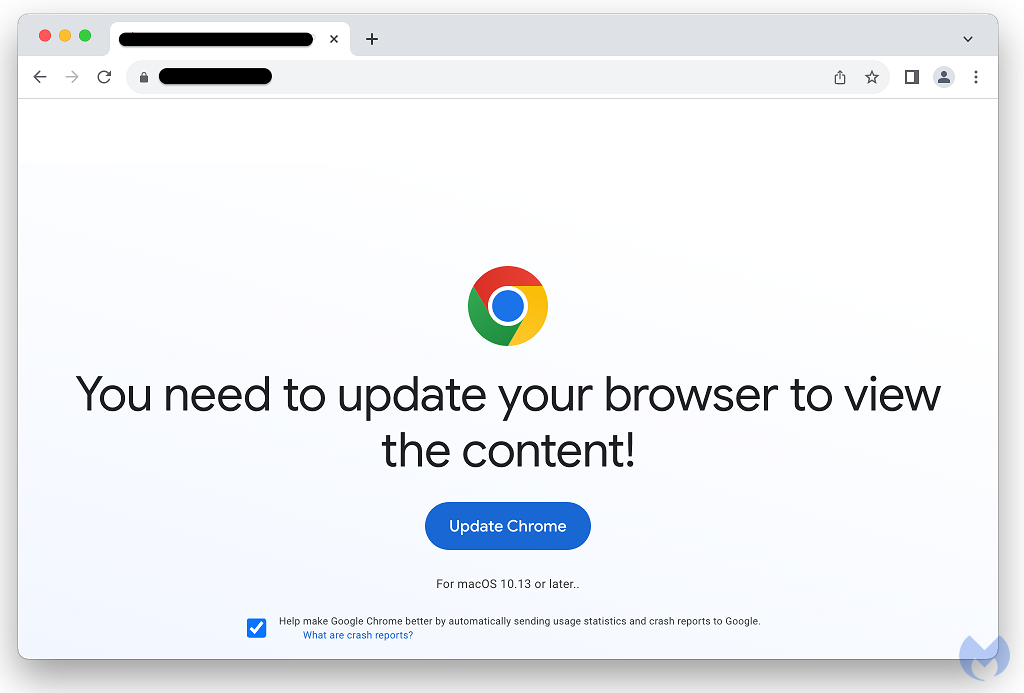

Google Chrome Mac’lerde de popüler olduğundan, Windows kullanıcıları için kullanılana çok benzeyen bir şablon vardır:

Atom Hırsızı

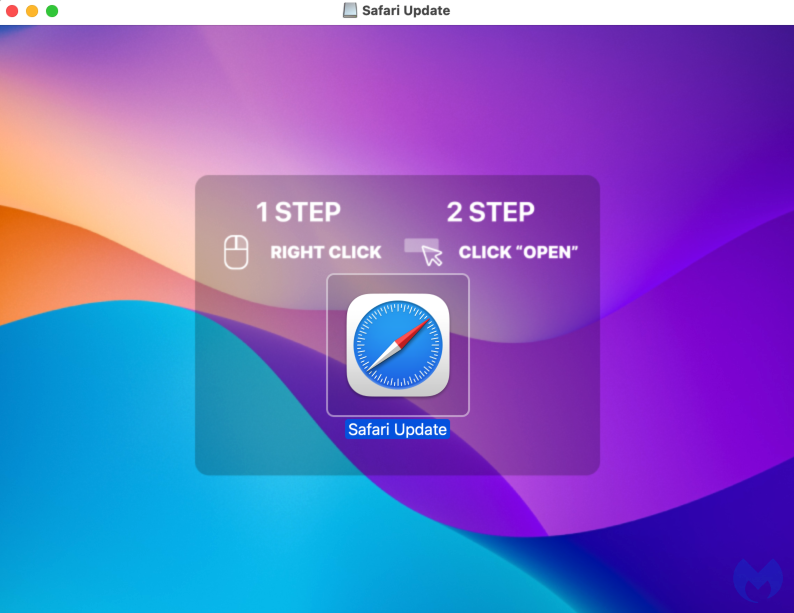

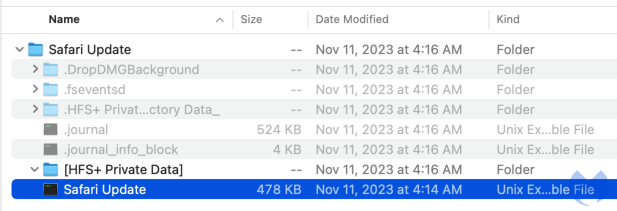

Yük, Mac kullanıcıları için, Safari veya Chrome güncellemesi olduğu iddia edilen bir DMG dosyası için yapılmıştır. Kurbanlara, yönetici şifresi sorulduktan hemen sonra komutları çalıştıran dosyayı nasıl açacakları öğretiliyor.

Kötü amaçlı uygulamanın dizelerine baktığımızda, şifre ve dosya ele geçirme yeteneklerini içeren komutları görebiliriz:

find-generic-password -ga 'Chrome' | awk '{print $2}' SecKeychainSearchCopyNext:

/Chromium/Chrome /Chromium/Chrome/Local State FileGrabber tell application "Finder"

set desktopFolder to path to desktop folder

set documentsFolder to path to documents folder

set srcFiles to every file of desktopFolder whose name extension is in {"txt", "rtf", "doc", "docx", "xls", "key", "wallet", "jpg", "png", "web3", "dat"}

set docsFiles to every file of documentsFolder whose name extension is in {"txt", "rtf", "doc", "docx", "xls", "key", "wallet", "jpg", "png", "web3", "dat"}

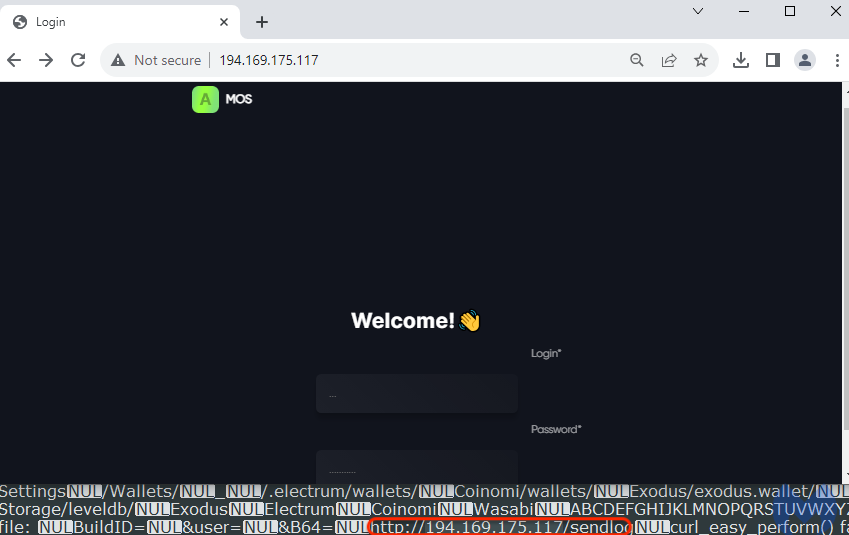

Aynı dosyada, kötü amaçlı yazılımın çalınan verilerin gönderildiği komut ve kontrol sunucusunu da bulabiliriz:

Mac’lerin de korumaya ihtiyacı var

Sahte tarayıcı güncellemeleri yıllardır Windows kullanıcıları için ortak bir temaydı ancak şu ana kadar tehdit aktörleri MacOS’a tutarlı bir şekilde yayılmadı. AMOS gibi hırsızların popülaritesi, küçük ayarlamalarla yükün farklı kurbanlara uyarlanmasını oldukça kolaylaştırıyor.

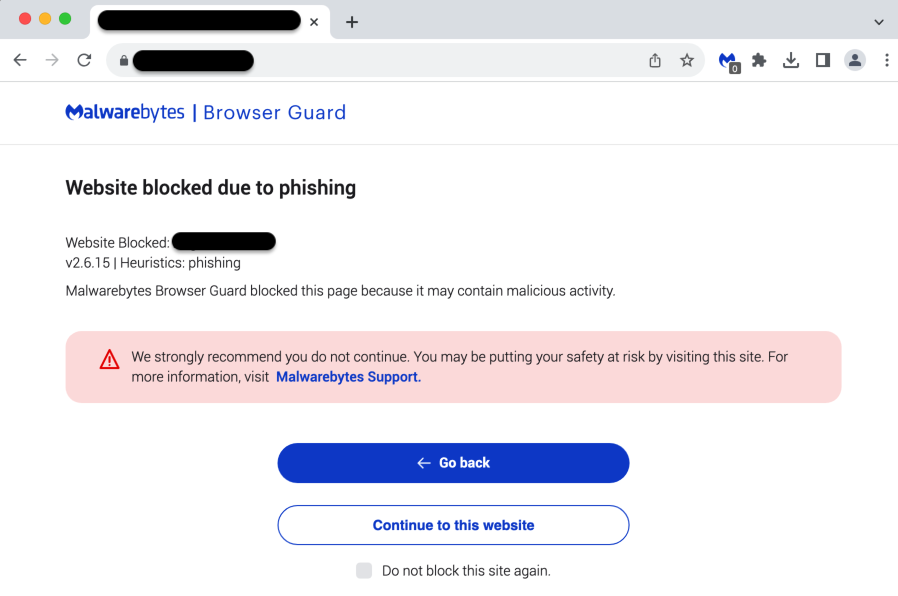

ClearFake son zamanlarda ana sosyal mühendislik kampanyalarından biri haline geldiğinden, Mac kullanıcılarının buna özellikle dikkat etmesi gerekiyor. Bu tehdit aktörüyle ilişkili kötü amaçlı altyapıyı engellemek için web koruma araçlarından yararlanmanızı öneririz.

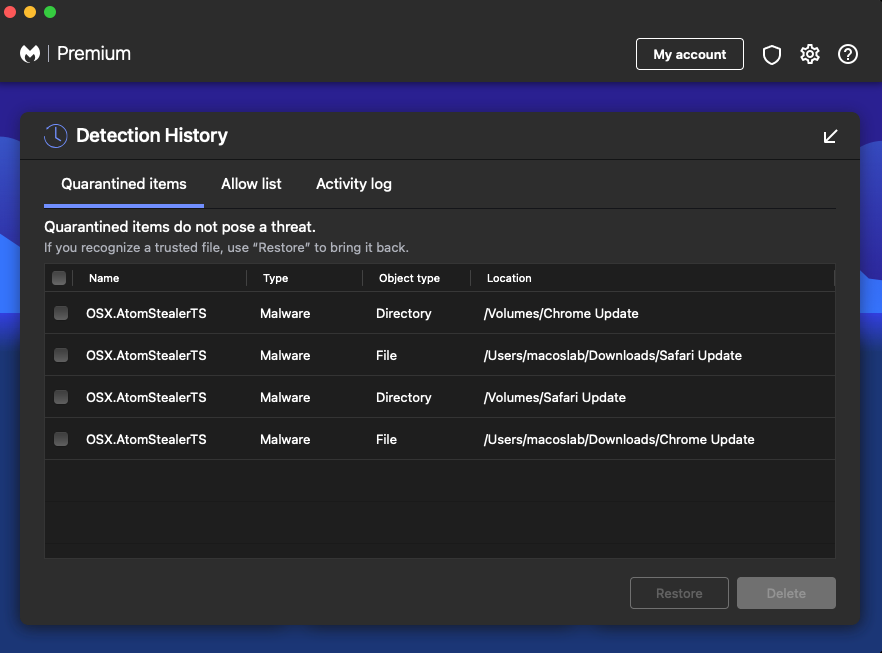

Malwarebytes kullanıcıları Atomic Stealer’a karşı korunur:

Uzlaşma Göstergeleri

Kötü amaçlı alanlar

longlakeweb[.]com chalomannoakhali[.]com jaminzaidad[.]com royaltrustrbc[.]com

AMOS hırsızı

4cb531bd83a1ebf4061c98f799cdc2922059aff1a49939d427054a556e89f464

be634e786d5d01b91f46efd63e8d71f79b423bfb2d23459e5060a9532b4dcc7b

AMOS C2

194.169.175[.]117