Kötü amaçlı yazılım analisti, Atomik MacOS Info-Stealer’ın (‘Amos’ olarak da bilinir) yeni bir sürümünü keşfetti, bu da arka kapı ile birlikte gelen saldırganlara, tehlikeye atılan sistemlere sürekli erişim.

Yeni bileşen, keyfi uzaktan komutların yürütülmesine izin verir, yeniden başlatmalardan kurtulur ve enfekte edilmiş ana bilgisayarlar üzerinde kontrolün süresiz olarak sürdürülmesine izin verir.

Macpaw’ın Siber Güvenlik Bölümü Moonlock, Infostealer etkinliğinin yakın bir gözlemcisi olan bağımsız araştırmacı G0NJXA’nın bir ipucundan sonra Atomik kötü amaçlı yazılımdaki arka kapıyı analiz etti.

Araştırmacılar, “Amos kötü amaçlı yazılım kampanyaları, en çok etkilenenler arasında ABD, Fransa, İtalya, Birleşik Krallık ve Kanada ile 120’den fazla ülkeye ulaştı.” Diyor.

“Atomic MacOS Stealer’ın geri yüklenen sürümü artık dünya çapında binlerce MAC cihazına tam erişim kazanma potansiyeline sahip.”

Kaynak: Moonlock

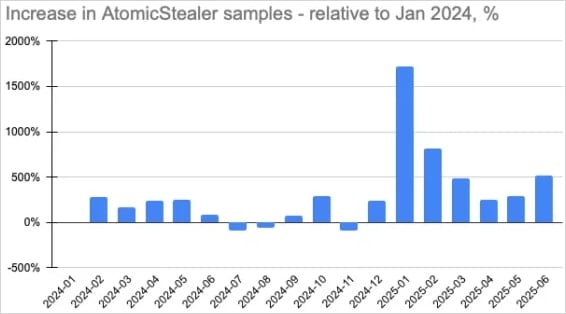

Atomik Stealer’ın evrimi

İlk olarak Nisan 2023’te belgelenen Atomik Stealer, telgraf kanallarında ayda 1.000 dolarlık bir abonelik için tanıtılan bir Hizmet Olarak Kötü Yazılım (MAAS) operasyonudur. MacOS dosyalarını, kripto para birimi uzantılarını ve web tarayıcılarında depolanan kullanıcı şifrelerini hedefler.

Kasım 2023’te, ‘ClearFake’ kampanyalarının macOS’a ilk genişlemesini desteklerken, Eylül 2024’te, Apple bilgisayarlarına konuşlandıran siber suç grubu ‘Marko Polo’ tarafından büyük ölçekli bir kampanyada tespit edildi.

Moonlock, Atomic’in son zamanlarda çatlak yazılım siteleri gibi geniş dağıtım kanallarından, kripto para birimi sahiplerine yönelik hedeflenen kimlik avına ve serbest çalışanlara iş görüşme davetlerini kaydırdığını bildirdi.

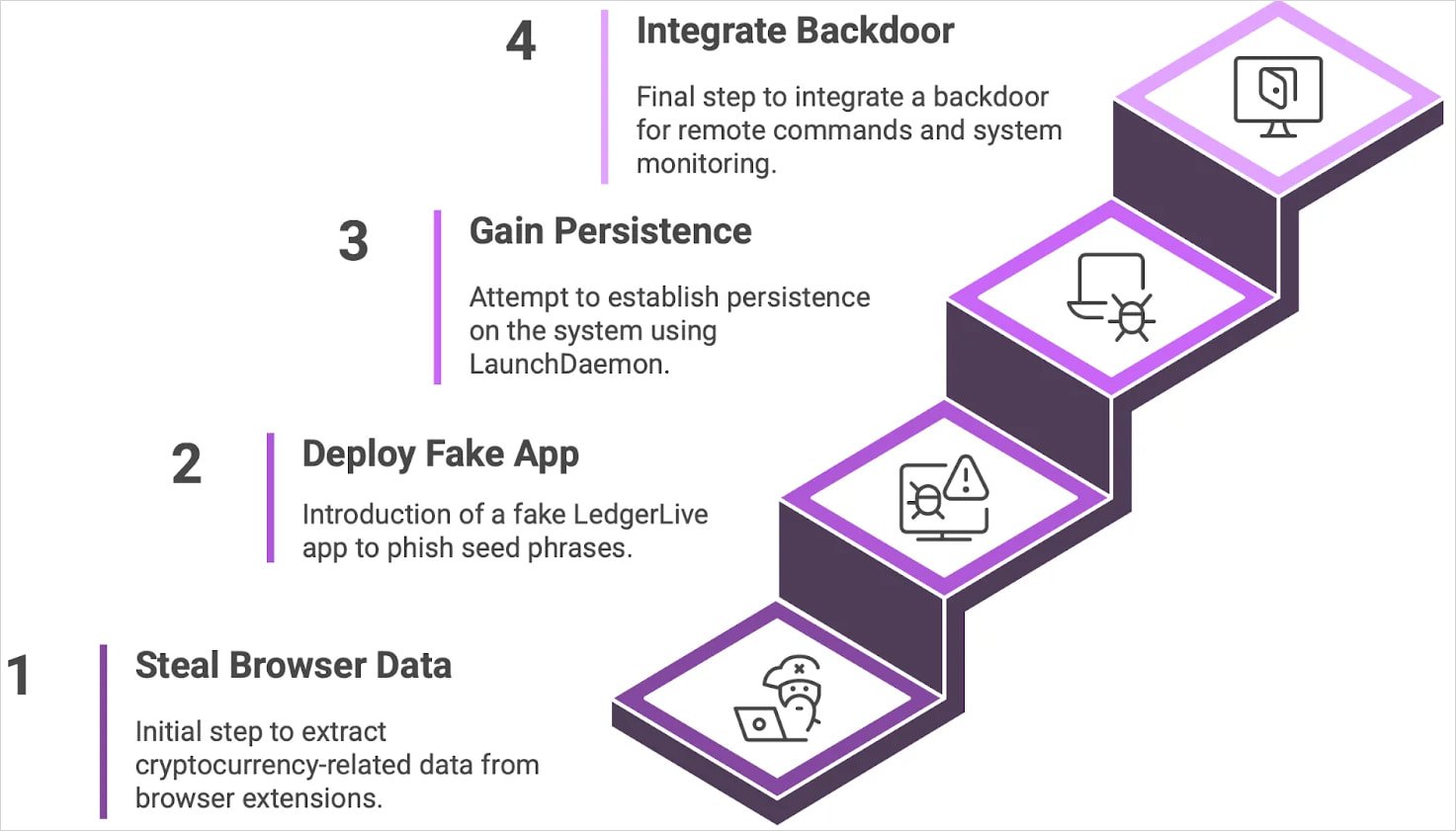

Kötü amaçlı yazılımın analiz edilen versiyonu, gömülü bir arka kapı, macOS’ta yeniden başlatmalardan kurtulmak için LaunchDaemons kullanımı, kimlik tabanlı kurban izleme ve yeni komut ve kontrol altyapısı ile birlikte gelir.

Kaynak: Moonlock

Mac’inize bir arka kapı

Araştırmacılar, çekirdek Backdoor yürütülebilir dosyasının, enfeksiyon sonrası gizli bir dosya olarak kurbanın ana dizinine indirilmiş ve kaydedilen ‘.Helper’ adlı bir ikili olduğunu söylüyor.

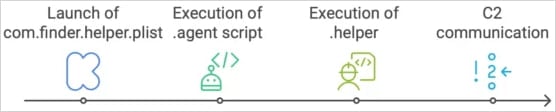

Applescript aracılığıyla yüklenen bir LaunchDaemon (com.finder.helper) ‘.Agent’ adlı bir döngüde ‘.Agent’ (ayrıca gizli) ‘.Helper’ adlı kalıcı bir sargı komut dosyası ‘.agent’ çalışmasını sağlar.

Bu eylem, yanlış bir bahane altında ilk enfeksiyon aşamasında çalınan kullanıcının şifresi kullanılarak yüksek ayrıcalıklarla gerçekleştirilir. Kötü amaçlı yazılım daha sonra LaunchDaemon Pist’in komutlarını yürütebilir ve sahipliğini ‘Root: Wheel’ (macOS’ta süper kullanıcı seviyesi) olarak değiştirebilir.

Kaynak: Moonlock

Arka kapı, tehdit aktörlerinin komutları uzaktan yürütmesine, anahtar vuruşlarını kaydetmesine, ek yükleri tanıtmasına veya yanal hareket potansiyelini keşfetmesine olanak tanır.

Tespitten kaçınmak için, ‘System_profiler’ kullanarak sanal alan veya sanal makine ortamları için arka kapı kontrolleri ve ayrıca String Gizli’ye sahiptir.

Atomik kötü amaçlı yazılımların evrimi, macOS kullanıcılarının daha çekici hedefler haline geldiğini ve onlara yönelik kötü amaçlı kampanyaların giderek daha sofistike olduğunu göstermektedir.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.