6 Aralık 2022’de CloudSEK, firmanın bir siber saldırının hedefi olduğunu duyurdu. Dahili soruşturma ekibi, olayın ana nedenini araştırdıkları süre boyunca, tehdit unsurunun dark web’de satılan hırsız günlüklerinde bulunan Jira oturum tanımlama bilgilerini kullanarak bir çalışanın Jira hesabına erişim elde ettiğini keşfetti.

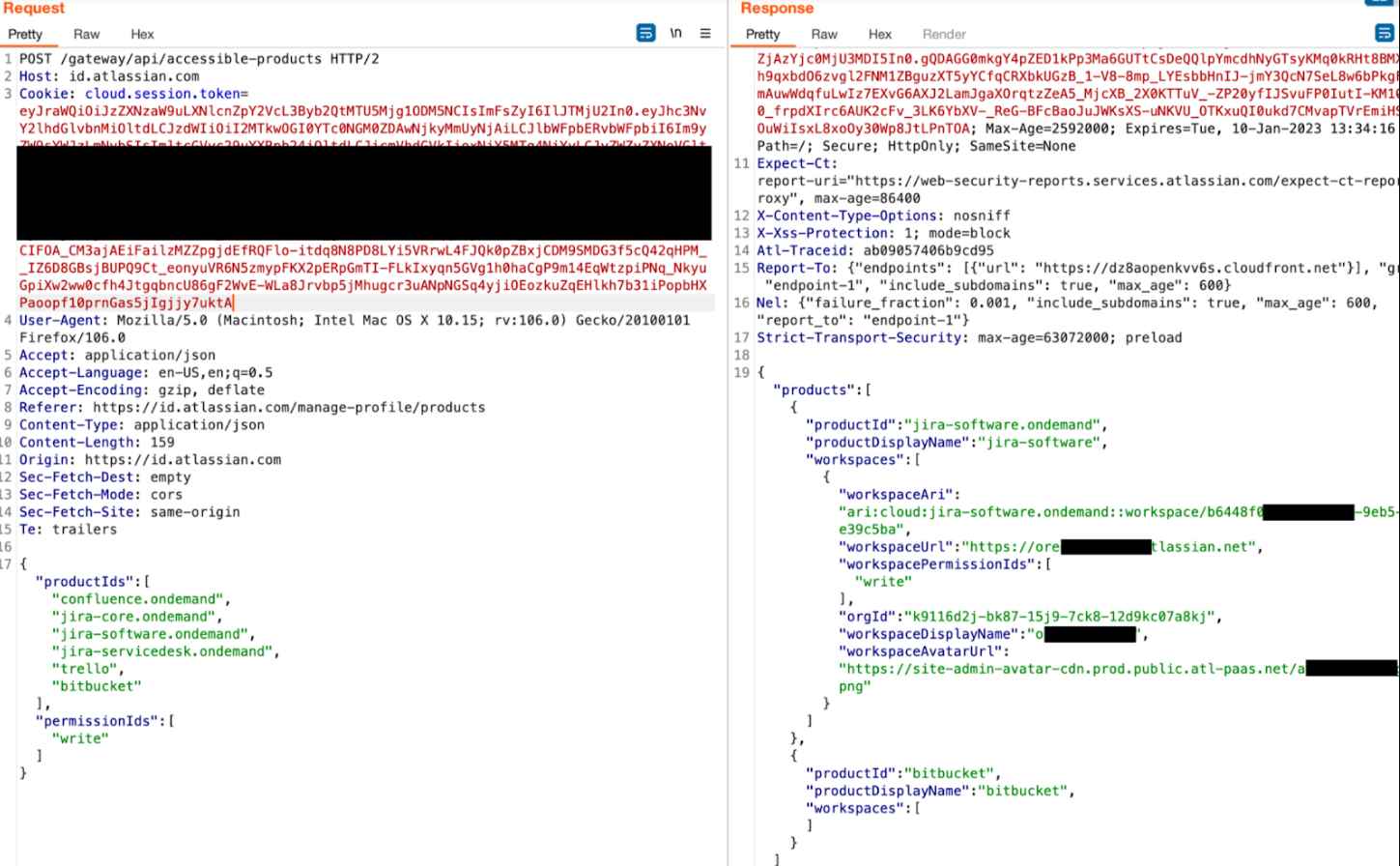

Ek araştırma yapıldıktan sonra, şifre değiştirilse ve 2FA (İki Faktörlü Kimlik Doğrulama) etkinleştirilse bile Atlassian ürünleri (Jira, Confluence ve BitBucket) için çerezlerin geçersiz olmadığı keşfedildi. Çerezlerin geçerlilik süresi otuz gündür, yani şifre değiştirilse bile çerezler geçerliliğini korur. Yalnızca kullanıcı oturumu kapattıktan sonra veya otuz gün geçtikten sonra geçersiz hale gelirler.

Bu bilgiyi Atlassian’a gönderdik ve bir sorun olduğunu anladılar ve buna bir çözüm bulmaya çalışıyorlar.

CloudSEK araştırmacıları, bu güvenlik açığının bir saldırganın yüzlerce işletmenin Jira hesaplarının kontrolünü ele geçirmesine olanak sağladığını keşfetti. Bulgularımıza göre, karanlık ağda yer alan pazarlarda 1.282.859’dan fazla ele geçirilmiş makine ve 16.201 Jira tanımlama bilgisi bulunmaktadır. Ek olarak, yalnızca geçen ay 2.937’den fazla saldırıya uğramış makine ve 246 Jira kimlik bilgisi kamuoyuna açıklandı. Son üç ay içinde, saldırıya uğramış bir Fortune 1000 kuruluşuna ait en az bir bilgisayar bulduk. Bu, yalnızca çekirdek alanlarını hesaba katar ve yan kuruluşlarını dikkate almaz.

Atlassian ürünleri tüm dünyada yaygın olarak kullanılmaktadır. Şirketin, Fortune 500’ün yüzde 83’ü dahil olmak üzere 180.000’den fazla işletmeye yayılmış 10 milyondan fazla kullanıcısı var. Ayrıca, kötü niyetli aktörler, iş Jira hesaplarını hacklemek için bu güvenlik açığından agresif bir şekilde yararlanıyor.

İki faktörlü kimlik doğrulama (2FA) ile bile çalınan Atlassian tanımlama bilgileri, yetkisiz hesap erişimine yol açabilir.

Şifre değiştirilip iki faktörlü kimlik doğrulama açık olsa bile CloudSEK tarafından yapılan analiz, Atlassian ürünleriyle ilişkili çerezlerin otuz günlük bir süre boyunca kullanılmaya devam ettiğini ortaya koymaktadır. Bu nedenle tehdit aktörleri, MFA OTP’ye veya PIN’e erişimleri olmasa bile Jira, Confluence, Trello veya BitBucket oturumlarını geri yüklemek için çalınan çerezleri kullanabilir. Çerezler, hangisinin daha önce gerçekleştiğine bağlı olarak, ayarlandıktan 30 gün sonra veya kullanıcı hesabından çıkış yaptığında geçersiz hale gelir.

Bunu kullanmak ve sistemlere erişmek için belirteçler gerekli olduğundan, bu bilinen bir endişedir, ancak çoğu işletme bunun güvenlik raporlaması kapsamında olduğunu düşünmez. Bunun nedeni, jetonlara ihtiyaç duyulmasıdır. Belirteç almak için yararlanılabilecek XSS gibi daha fazla güvenlik açığı vardır ve güvenlik raporları bu güvenlik açıklarını hesaba katmalıdır. Buna rağmen, Bug Bounty anlaşmaları sırasında sosyal mühendisliğin kullanımına izin verilmez; yine de, kötü amaçlı yazılımdan yararlanma ve tanımlama bilgileri gibi bilgileri boşaltma, sosyal mühendisliğin kullanılmasını gerektirir.

Öte yandan, bu noktada tehdit aktörlerinin bu tokenları alması çok da zor bir iş değil. Cihazlara sızma çabalarının, ihlallerin ve parola dökümlerinin sayısındaki artışın bir sonucu olarak çerez hırsızlığı rutin hale geldi. Ve iç sistemlerine erişim elde etmek için bir şirket aranabilir, günlükleri satın alınabilir ve uygun belirteçler belirlenebilir. Ayrıca çerezler satın alınabilir ve onlar için bir pazar vardır.

Atlassian ürünlerini kullanarak bir oturumu ele geçirmek için gereken tek şey, cloud.session.token özelliği tarafından gösterilen tek bir JSON web belirtecidir (JWT). Atlassian tarafından verilen JSON Web Belirteçleri veya JWT belirteçleri, kullanıcının çerez içinde kodlanmış e-posta adresini içerir. Sonuç olarak, tanımlama bilgisinin kimin kullanıcısıyla ilişkilendirileceğini belirlemek kolaydır.

Etkiyi Azaltmaya Yönelik Müdahaleler

Güvenlik adına, personele kritik uygulamalardan çıkış yapması düzenli olarak hatırlatılmalıdır.

Atlassian tarafından bir çözüm yayınlanana kadar, admin.atlassian.com adresindeki Güvenlik > Kimlik Doğrulama kuralları alanına erişerek Atlassian ürünlerinin boşta kalmasına izin verilen süreyi azaltmalısınız.

Yeniden oturum açmayı sağlamak için boş oturum zaman aşımını uygulayın

Tehdit aktörleri tarafından kullanılan en son stratejileri bulmak için siber suç forumlarında tetikte olun.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.