Siber güvenlik araştırmacıları ToplantıOcak 2019’da Github’da ilk kez piyasaya sürülen ve o zamandan beri diğer birkaç varyantın temeli olarak hizmet vermiştir.

ESET araştırmacısı Nikola Knežević hacker News ile paylaşılan bir raporda, “Asyncrat, modern kötü amaçlı yazılımın temel taşı ve yayılan bir çatal ve varyant ağına dönüşen yaygın bir tehdit olarak yerini sağlamlaştırdı.” Dedi.

“Yetenekleri kendi başlarına o kadar etkileyici olmasa da, etkisini gerçekten güçlendiren asycrat’ın açık kaynaklı doğasıdır. Eklenti tabanlı mimarisi ve modifikasyon kolaylığı, birçok çatalın çoğalmasını tetikledi, sınırları daha da zorladı”

Asyncrat’ın evrimi teknik uyumluluğunu vurgularken, gerçek dünya etkisi, fırsatçı kimlik avı kampanyalarına nasıl konuşlandırıldığından ve guloader veya smokeloader gibi yükleyicilerle bir araya getirildiğinden kaynaklanıyor. Bu dağıtım yöntemleri, hem kurumsal hem de tüketici ortamlarında kullanıcıların hedeflenmesi için çatlak yazılım, kötü amaçlı reklamlar veya sahte güncellemeler yoluyla hızlı dağıtım sağlar. Erken algılama olmadan, Asyncrat genellikle fidye yazılımı veya kimlik bilgisi çalanlar gibi takip yükleri için bir evreleme aracı görevi görür.

İlk olarak Nyan Cat tarafından GitHub’da yayınlanan C#tabanlı kötü amaçlı yazılımlar, ekran görüntülerini yakalamak, tuş vuruşlarını, kimlik bilgilerini çalmak ve saldırganların enfekte sistemleri gizli bir şekilde komuta etmesine, verileri peçelesine ve kötü niyetli talimatları yürütmesine izin vermek için donanımlıdır.

Modüler aracın sadeliği ve açık kaynaklı doğası, modüler mimarisi ve gelişmiş gizli özellikleri ile birleştiğinde, tehdidi yıllar boyunca dağıtan sayısız kampanyalar tarafından kanıtlandığı gibi, sadece tespit edilmesini ve daha zorlanmasını değil, aynı zamanda tehdit aktörleri için çekici bir seçenek haline getirdi.

Slovak siber güvenlik şirketi, Asyncrat için “zemin çalışmasının”, 2015’ten beri GitHub’da mevcut olan Quasar Rat (diğer adıyla Cinarat veya Yggdrasil) olarak bilinen başka bir açık kaynaklı sıçan tarafından daha önce atıldığını söyledi. Her iki kötü amaçlı suşta, her iki kötü amaçlı suşta, aralarındaki geniş artış farklılıkları, Asyncrat’ın daha fazla olduğunu gösteriyor.

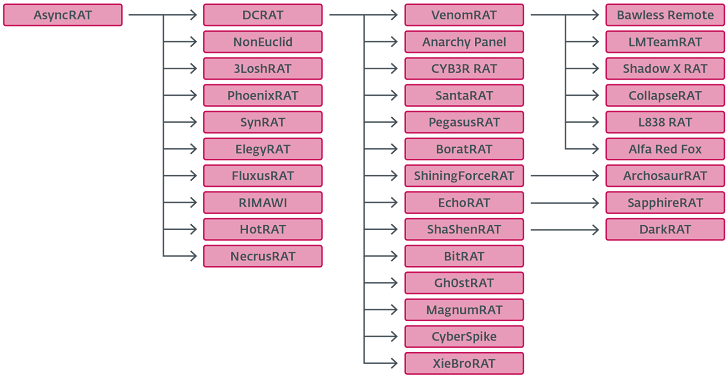

İki kötü amaçlı yazılım, kötü amaçlı yazılım yapılandırma ayarlarının şifresini çözmek için kullanılan aynı özel şifreleme sınıfları kullanılarak birleştirilir. Asyncrat’ın piyasaya sürülmesinden bu yana, kötü amaçlı yazılım DCRAT (diğer adıyla Darkcrystal Rat) ve Venom Rat dahil olmak üzere çeşitli varyantları ortaya çıkardı.

DCRAT, asycrat üzerinde önemli bir gelişme, radarın altında uçmak için kaçırma tekniklerinde paketleme ve dosyaları şifrelemek için bir modülün yanı sıra web kamerası verilerini, mikrofon kayıtlarını ve uyumsuzluk jetonlarını toplamak için yeteneklerini artırıyor.

ESET, “DCRAT ayrıca, kötü niyetli davranışları algılayan ve kaydeden güvenlik özelliklerini devre dışı bırakarak çalışan AMSI ve ETW Patching gibi kaçınma tekniklerini de uyguluyor.” Dedi. “Addi5onal olarak, adil bir Denylist’dekiyle eşleşen süreçlerin sonlandırıldığı bir işlem karşıtı sisteme sahiptir.”

Öte yandan Venom Rat’ın DCRAT’dan ilham aldığı söylenirken, kendi başına yeterli benzersiz özellikleri de paketliyor.

“Gerçekten de Quasar Rat ailesine ait olsalar da, hala farklı sıçanlardır.”

ESET ayrıca, eklentileri kaba kuvvet SSH ve FTP kimlik bilgilerine eklentileri içeren, coğrafi konumun topladığı, saldırganın kripto para birimi cüzdanı adresleriyle yerini alarak bir klips olarak hareket ederek, hatalı işleri istihdam edilebilir uygulama ile yayarak bir kesme işlemi olarak tanımladığını ve hatta istikrarlı bir şekilde tasarlandığını söyledi.

Jasonrat, ülkeye dayalı sistemleri hedefleme yeteneği gibi kendi başına ısmarlama değişiklikler getiriyor. Benzer şekilde, Xiebrorat, bir ters bağlantı aracılığıyla kobalt grev sunucularıyla etkileşim kurmak için bir tarayıcı kimlik bilgisi çalma ve bir eklenti içerir. Ayrıca Çin pazarı için de uyarlanmıştır.

ESET, “Asyncrat’ın yükselişi ve sonraki çatalları açık kaynaklı kötü amaçlı yazılım çerçevelerinin doğal risklerini vurguluyor.” Dedi. “Tüm bu çatallar sadece Asyncrat’ın teknik yeteneklerini uzatmakla kalmaz, aynı zamanda aktörlerin ne kadar hızlı ve yaratıcı bir şekilde tehdit edebileceğini ve açık kaynaklı kodu yeniden tasarlayabileceğini de gösterir.”

“The widespread availability of such frameworks significantly lowers the barrier to entry for aspiring cybercriminals, enabling even novices to deploy sophisticated malware with minimal effort. This democratization of malware development – especially considering the rising popularity of LLMs and potential to misuse their capabilities – further accelerates the creation and customization of malicious tools, contributing to a rapidly expanding and increasingly complex threat manzara.”

Bu değişim aynı zamanda önceden yapılandırılmış asyncrat inşaatçıları ve fiş ve oynatan modüllerin telgraf ve karanlık web forumlarında açıkça satıldığı hizmet olarak kötü amaçlı yazılımların (MAAS) yükselişini körükledi. Açık kaynaklı kötü amaçlı yazılımlar, penetrasyon test araçları ve ticari uzaktan erişim çerçeveleri arasındaki artan örtüşme, atıf ve savunmayı karmaşıklaştırır.

Güvenlik ekipleri için bu, davranışsal algılama, komut ve kontrol (C2) analizine daha fazla odaklanmak ve modern kötü amaçlı yazılım kampanyalarında söz konusu kalıcılığın, pano kaçırma ve kimlik bilgisi hırsızlığının nasıl birleştiğini anlamak anlamına gelir.