AT&T Alien Labs’ın raporuna göre, 11 Aydan Fazla Süredir Tespit Edilemeyen AsyncRAT, Kritik Altyapılara Sahip Hassas ABD Kurumlarının Sistemlerinde Gizleniyor.

AT&T Alien Labs’taki siber güvenlik araştırmacıları, eski ve kötü şöhretli bir uzaktan erişim truva atı olan AsyncRAT’ı 11 ay boyunca hedeflenen sistemlere dağıtan bir kampanya keşfetti. 2019’da piyasaya sürülen açık kaynaklı RAT, keylogging, sızma teknikleri ve ilk erişim aşamalandırması nedeniyle APT Earth Berberoka (veya GamblingPuppet) dahil olmak üzere çeşitli tehdit aktörleri tarafından birden fazla kampanyada kullanıldı.

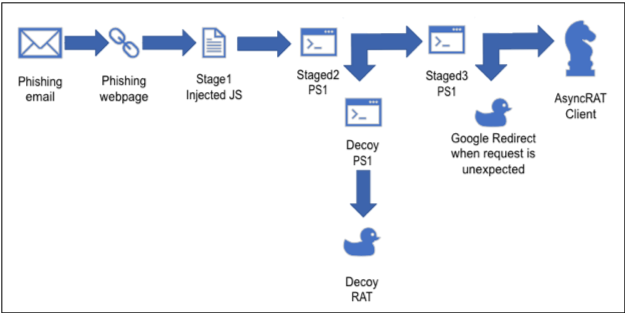

AT&T Alien Labs, Eylül 2023’ün başlarında, belirli şirketlerdeki belirli kişileri hedef alan, GIF ekleri ve SVG dosyaları içeren, “yüksek düzeyde karmaşık” JavaScript dosyalarının, PowerShell komut dosyalarının ve bir AsyncRAT istemcisinin indirilmesini/yürütülmesini kolaylaştıran kimlik avı e-postalarında bir artış kaydetti.

AT&T Alien Labs’ın siber güvenlik araştırmacısı Fernando Martinez, şirketin blog yazısında X (eski adıyla Twitter) kullanıcılarının şunları içerdiğini yazdı: reecDeep Ve Her Lytzkikoddaki bu özelliği bildirdi ve araştırmacıları Şubat 2023’e kadar uzanan daha fazla AsyncRAT örneği aramaya devam etmeye teşvik etti.

Araştırmacılar, kampanya operatörlerinin, önemli ABD altyapısını yöneten firmalara odaklanarak hedeflerini titizlikle seçtiklerini keşfetti. Tespit edilmekten kaçınmak için gizleme ve korumalı alan önleme tekniklerini uyguladılar. Strateji, tespitten kaçınmayı artırmak için değişken adlarının ve değerlerinin rastgele oluşturulmasını içeriyordu. Ek olarak, DGA alanları için haftalık bir geri dönüşüm yaklaşımını benimsediler ve analiz çabalarını daha da engellemek için yönlendirme tuzakları kullandılar.

Yükleyicinin işleyiş şekli, JavaScript dosyalarını hedeflenen kurbanlara iletmek için kullanılan güçlü gizleme teknikleriyle birden fazla aşamaya yayılmıştır. Yük, rastgele konumlandırılmış sözcüklerden oluşan uzun dizeler içeren, kötü amaçlı kimlik avı web sayfaları aracılığıyla iletilir.

Mart 2023’te AsyncRAT sağlayan benzer bir örnek (rapor edildi Ankit Anubhav tarafından) Sanskritçe karakterler arasında gizlenmişti. Ancak son yükü iletmek için farklı TTP’ler kullandı ve bunun başka bir kampanyanın parçası olduğunu gösterdi.

Kod sürekli değişiyor, karartılıyor ve rastgele hale getiriliyor, bu da tespit edilmesini zorlaştırıyor. Sduyvzeptop ve orivzijetop gibi alan adları, Üst Düzey Alan Adı, 8 rastgele alfasayısal karakter, kayıt şirketi organizasyonu ve ülke kodu gibi ortak özellikleri paylaşıyor ve şüphe uyandırıyor.

Etki Alanı Oluşturma Algoritması (DGA), yılın gününe göre bir tohum oluşturur ve her yedi günde bir yeni bir etki alanının oluşturulmasını sağlamak için değişiklikler yapar; Pazar günü ise amaçlanan nesildir. Tohum daha sonra ‘a’dan ‘n’ye kadar 15 harfi seçmek için kullanılır ve değişkenler (2024 ve 6542) farklı etki alanı kalıpları için komut dosyalarında değişir.

AT&T Labs, Ivan Govno adlı bir kuruluşun Nicenic kayıt kuruluşuna çok sayıda alan adı kaydettirdiğini ve bunlardan bazılarının TLD üst ve eşleşen özelliklere sahip olduğunu keşfetti. Alan adları, siber suçluların ilgisini çeken Bitcoin, Ethereum veya Litecoin gibi kripto para birimleriyle ödeme yapılmasına izin vermesiyle bilinen BitLaunch’ta (tanımlayıcı 399629) barındırılıyor.

BitLaunch en ucuz seçenektir ancak kullanıcılara kriptoyla ödeme yapma ve daha güvenilir bir ASN’de barındırılma seçeneği sunar. DGA alanları DigitalOcean’da barındırılmaktadır.

Bu kampanyanın aktif olduğunu, alan adı kaydının devam ettiğini ve daha fazla bilgi sağlayan bir OTX darbesi olduğunu belirtmekte fayda var. Bununla birlikte, AsyncRAT bireyler ve kuruluşlar için bir tehdittir ve gelişmiş güvenlik çözümlerinin uygulanmasını ve ortaya çıkan kötü amaçlı yazılım türlerine karşı daha fazla dikkatli olunmasını gerekli kılmaktadır.

İLGİLİ MAKALELER

- Bilgisayar Korsanları Kötü Amaçlı Google ve X Ads Yoluyla 59 Milyon Dolarlık Kripto Çaldı

- Microsoft, Özellik Kötü Amaçlı Yazılım Amaçlı Kötüye Kullanıldıktan Sonra Uygulama Yükleyiciyi Devre Dışı Bırakıyor

- UAC-0099 Bilgisayar Korsanları Ukrayna’ya Yapılan Siber Saldırıda Eski WinRAR Kusurunu Kullanıyor

- Sahte otel rezervasyonu kimlik avı, MrAnon Stealer’ı yaymak için PDF bağlantılarını kullanıyor

- Bilgisayar korsanı, yükü GIF’lerle değiştirerek Emotet botnet operasyonunu bozuyor