Asus DriverHub Driver Management yardımcı programı, kötü amaçlı sitelerin yazılım yüklü cihazlarda komutlar yürütmesine izin veren kritik bir uzaktan kod yürütme kusuruna karşı savunmasızdı.

Kusur, Yeni Zelanda’dan Paul (aka “Mrbruh”) adlı bağımsız bir siber güvenlik araştırmacısı tarafından keşfedildi, bu da yazılımın DriverHub arka plan hizmetine gönderilen komutların zayıf bir şekilde doğrulanmasına sahip olduğunu tespit etti.

Bu, araştırmacının CVE-2025-3462 ve CVE-2025-3463 olarak izlenen kusurları kullanan bir istismar zinciri oluşturmasına izin verdi, bu da birleştirildiğinde, orijinal bypass’a ulaştı ve hedefte uzaktan kod yürütmeyi tetikledi.

Driverhub problemi

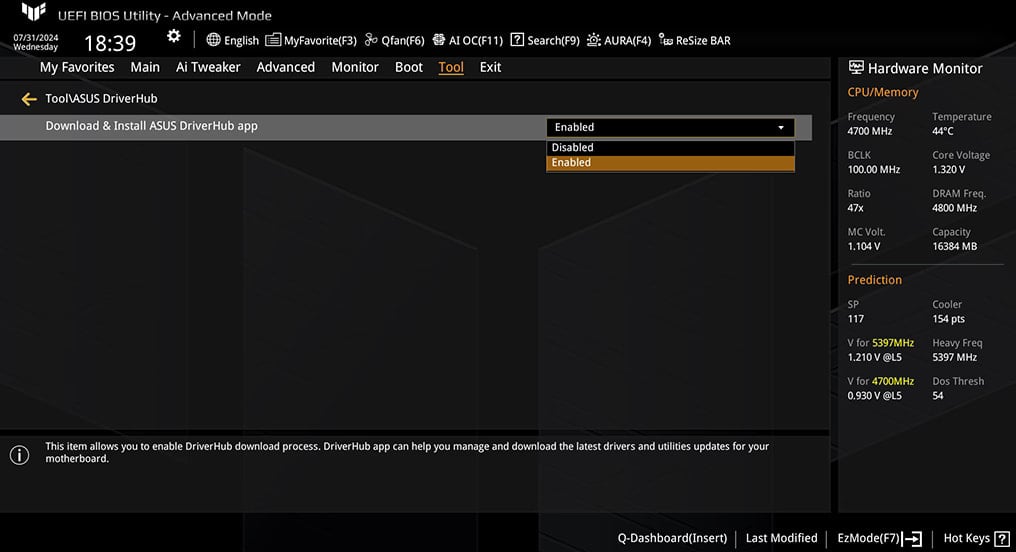

DriverHub, ASUS’un belirli ASUS anakartlarını kullanırken ilk sistem önyüklemesine otomatik olarak yüklenen resmi sürücü yönetimi aracıdır.

Bu yazılım arka planda çalışır, algılanan anakart modeli ve yonga seti için en son sürücü sürümlerini otomatik olarak algılar ve getirir.

Kurulduktan sonra, araç 53000 bağlantı noktasındaki yerel bir hizmet aracılığıyla aktif ve arka planda çalışıyor ve sürekli olarak önemli sürücü güncellemelerini kontrol ediyor.

Bu arada, çoğu kullanıcı böyle bir hizmetin sürekli olarak sistemlerinde çalıştığını bilmiyor.

Bu hizmet, ‘Driverhub.asus.com’ dan gelmeyen herhangi bir şeyi reddetmek için gelen HTTP isteklerinin başlangıç üstbilgisini kontrol eder.

Ancak, bu dizeyi içeren herhangi bir site, Asus’un resmi portalına tam bir eşleşme olmasa bile kabul edildiğinden, bu kontrol zayıf bir şekilde uygulanır.

İkinci sayı, DriverHub’ın kullanıcı onayı olmadan “.asus.com” URL’lerinden .exe dosyalarını indirmesine ve çalıştırmasına izin veren UpdateApp uç noktasında yatmaktadır.

Kaynak: Mrbruh

Gizli saldırı akışı

Bir saldırgan, tarayıcısında kötü niyetli bir web sitesini ziyaret etmek için onları kandırmak için sistemlerinde çalışan Asus DriverHub ile herhangi bir kullanıcıyı hedefleyebilir. Bu web sitesi daha sonra “updateApp istekleri” ‘http://127.0.0.1:53000’ adresindeki yerel hizmete gönderir.

Origin üstbilgisini ‘driverhub.asus.com.mrbruh.com’ gibi bir şeye taklit ederek, zayıf doğrulama kontrolü atlanır, böylece DriverHub komutları kabul eder.

Araştırmacının gösterisinde, komutlar yazılıma, maliary .ini dosyası ve .exe yükü ile birlikte satıcının indirme portalından meşru bir asus imzalı ‘asussetup.exe’ yükleyicisini indirmesini emreder.

Asus imzalı yükleyici sessizce yönetici olarak çalıştırılır ve .ini dosyasındaki yapılandırma bilgilerini kullanır. Bu INI dosyası, kötü amaçlı yürütülebilir dosyayı başlatacak meşru ASUS sürücü yükleyicisini yönlendirir.

Saldırı ayrıca, indirildikten sonra ana bilgisayarda tutulan .ini ve yük gibi imza kontrollerini başarısız olan dosyaları silmemeyen araçla da mümkündür.

Asus’un yanıtı ve kullanıcı eylemi

ASUS, araştırmacının raporlarını 8 Nisan 2025’te aldı ve bir gün önce MrBruh ile doğruladıktan sonra 18 Nisan’da bir düzeltme uyguladı. Donanım devi, araştırmacıya açıklaması için herhangi bir ödül sunmadı.

Tayvanlı satıcının sunduğu CVE açıklamaları, sorunu aşağıdaki ifadeyle biraz küçümsemektedir:

CVE açıklamasını okur. “Bu sorun anakartlarla sınırlıdır ve dizüstü bilgisayarları, masaüstü bilgisayarları veya diğer uç noktaları etkilemez.”

Bahsedilen CVES, DriverHub yüklü olan dizüstü bilgisayarları ve masaüstü bilgisayarları etkilediği için bu kafa karıştırıcıdır.

Ancak, ASUS güvenlik bülteninde daha açıktır ve kullanıcılara en son güncellemeyi hızlı bir şekilde uygulamalarını tavsiye eder.

Bulletin, “Bu güncelleme önemli güvenlik güncellemeleri içeriyor ve ASUS, kullanıcıların Asus DriverHub kurulumlarını en son sürüme güncellemelerini şiddetle tavsiye ediyor.”

“En son yazılım güncellemesine Asus DriverHub’ı açarak, ardından” Şimdi Güncelle “düğmesini tıklatarak erişilebilir.

Mrbruh, sertifika şeffaflık güncellemelerini izlediğini ve vahşi doğada sömürülmediğini gösteren “Driverhub.asus.com” dizesini içeren başka TLS sertifikası bulamadığını söyledi.

Web sitelerini ziyaret ettikten sonra potansiyel olarak tehlikeli dosyaları otomatik olarak getiren bir arka plan hizmetinden rahatsızsanız, DriverHub’ı BIOS ayarlarınızdan devre dışı bırakabilirsiniz.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.