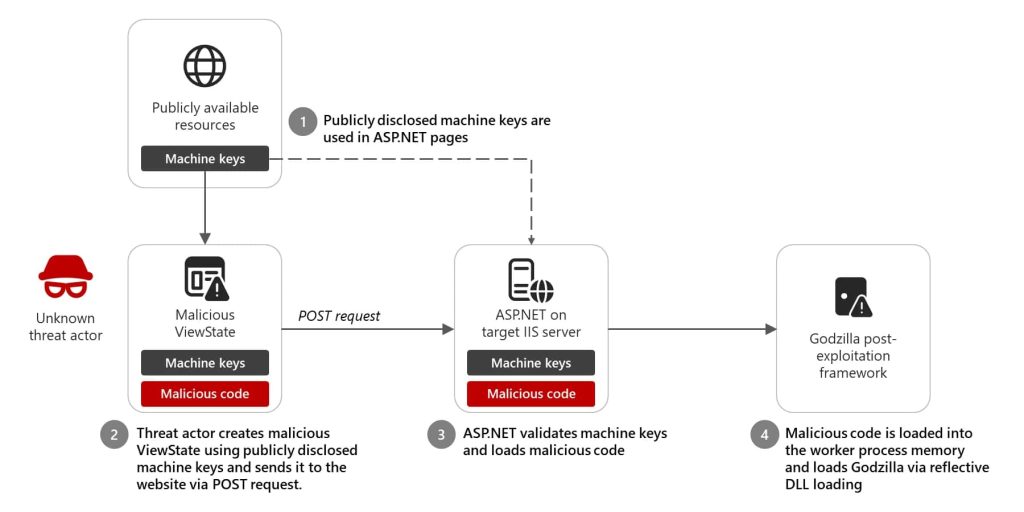

Microsoft siber güvenlik uzmanları, ASP.NET uygulamalarını etkileyen bir güvenlik açığı kusuru belirledi ve binlerce web sunucusunu riske attı. Sorun, konfigürasyonlarında herkese açık ASP.NET makine anahtarlarını kullanan geliştiricilerden kaynaklanmaktadır; Bilgisayar korsanlarının artık ViewState kod enjeksiyon saldırılarını yürütmek için kullandıkları anahtarlar.

Aralık 2024’te yapılan yeni bir saldırı, bu güvenlik açığını, komutlar yürütebilen, kabuk kodunu enjekte edebilen ve tehlikeye atılan sunuculara kalıcı erişimi sürdürebilen tehlikeli bir sazmanlama sonrası çerçeve olan Godzilla’yı teslim etmek için kullandı. Microsoft, benzer saldırılar için kamuya açık 3.000’den fazla makine anahtarının silahlandırılabileceği konusunda uyarıyor.

Bu neden önemli

ASP.NET makine tuşları, ViewState verilerini şifreleyerek ve doğrulayarak Web uygulamalarını korumak için saldırganların buna müdahale edememesini sağlar. Bununla birlikte, bazı geliştiriciler bu anahtarları yanlışlıkla çevrimiçi kaynaklardan kopyaladılar ve bilmeden bilgisayar korsanlarının sunucularına kötü niyetli görüntüleme verileri üretmesine ve enjekte etmesine izin verdiler.

Bir hacker’ın doğru makine tuşuna erişimi olduğunda, kötü niyetli bir yük oluşturabilir ve savunmasız bir web sitesine gönderebilirler. Tuşa güvenen sunucu, tam uzaktan uzak kod yürütülmesine yönelik olan saldırganın kodunu çözer ve yürütür.

Aralık 2024’te ne oldu?

Tanımlanamayan bir hacker, tehlikeye atılan sunuculara uzaktan erişim sağlayan bir sömürme aracı olan Godzilla’yı dağıtmak için halka açık bir ASP.NET makine anahtarından yararlandı. Saldırı, saldırganın sızdırılmış bir makine anahtarını kullanarak kötü niyetli bir ViewState yükü gönderdiği enjeksiyonla başladı.

Alındıktan sonra sunucu, saldırganın talimatlarını bilmeden çalıştırarak kodu çözdü ve yürüttü. Bu, yükün yürütülmesini tetiklediği Godzilla dağıtımına yol açtı. Assembly.dllÇerçevenin yüklenmesi ve daha fazla sömürü sağlamak.

Microsoft’un yanıtı

Microsoft’a göre Blog yazısışirket kötü güvenlik uygulamalarını caydırmak için makine anahtar örneklerini kamu belgelerinden çıkarmıştır. Şirket ayrıca, kamuya açıklanan makine anahtarlarının herhangi bir kullanımını işaretlemek için Microsoft Defender aracılığıyla son nokta için yeni algılama uyarıları yayınladı.

Sisteminiz tehlikeye atılırsa, sadece makine tuşlarını döndürmek yeterli olmayabilir. Microsoft, saldırganların arka kapılar veya ek kötü amaçlı yazılımlar kurmuş olabileceğinden tam bir adli soruşturma önermektedir.

Tim MackeyBlack Duck’taki Yazılım Tedarik Zinciri Risk Stratejisi Başkanı Yeni Geliştirme Hakkında Yorum yaptı, “Bu yanlış yapılandırma, genellikle demo kodundan halka açık anahtarlarla şifrelenmiş ViewState yükleri kullanılarak saldırılara izin verir. Geliştiriciler örnek anahtarların yerini almalıdır, ancak bazıları riski anlamadan kopyalarlar. Üretimdeki sabit kodlu anahtarlar zayıf konfigürasyona işaret eder. Microsoft’un genel anahtar listesine karşı kontrol edilmesi yardımcı olur, ancak DevOps ekipleri de sabit kodlu sırları algılamak ve kaldırmak için araçlar kullanmalıdır. ”

Kendinizi Korumak

Web sunucularınızı saldırılardan korumak için, çevrimiçi kaynaklardan kopyalandılarsa, herkese açık makine anahtarlarını değiştirerek başlayın. Ardından, yenilerini üreterek ve web çiftliğinizdeki tüm sunuculara tutarlı bir şekilde uygulayarak anahtarlarınızı döndürün ve sabitleyin.

Ayrıca, Web.config dosyasındaki makine tuşlarını şifrelemek, pozlamayı önlemeye yardımcı olacaktır. Şüpheli aktivite için izleme de esastır. Microsoft Defender artık kamuya açıklanan ASP.NET makine anahtarlarını algılıyor ve saldırı yüzey azaltma kurallarını mümkün kılmak Web kabuğu saldırılarını engellemeye yardımcı olabilir.

ASP.NET 4.8’e yükseltme, Antimal Yazılım Tarama Arayüzü (AMSI) desteğini ekleyerek güvenliği artırır. Son olarak, bir güvenlik denetimi yapmak önemlidir. Bir makine anahtarı ortaya çıkarsa, bir ihlal varsayalım, iyice araştırın ve yetkisiz erişimi kontrol edin.