Japon e-ticaret devi Askul Corporation, RansomHouse hackerlarının Ekim ayında uğradığı fidye yazılımı saldırısında yaklaşık 740.000 müşteri kaydını çaldığını doğruladı.

Askul, Yahoo!’ya ait büyük bir işletmeler arası ve işletmeler arası ofis malzemeleri ve lojistik e-ticaret şirketidir. Japonya Şirketi.

Ekim ayındaki fidye yazılımı olayı, BT sisteminde bir arızaya neden oldu ve şirketi, aralarında perakende devi Muji’nin de bulunduğu müşterilere yapılan sevkiyatları askıya almaya zorladı.

Olayın kapsamına ve etkisine ilişkin soruşturmalar tamamlandı ve Askul, aşağıdaki türdeki verilerin ele geçirildiğini söylüyor:

- Ticari müşteri hizmetleri verileri: yaklaşık. 590.000 kayıt

- Bireysel müşteri hizmetleri verileri: yakl. 132.000 kayıt

- İş ortakları (dış kaynak sağlayıcılar, acenteler, tedarikçiler): yakl. 15.000 kayıt

- Yöneticiler ve çalışanlar (grup şirketleri dahil): yakl. 2.700 kayıt

Askul, ele geçirilen bilgilerin kötüye kullanılmasını önlemek için kesin ayrıntıların gizli tutulduğunu ve etkilenen müşteri ve ortakların ayrı ayrı bilgilendirileceğini belirtti.

Ayrıca şirket, ülkenin Kişisel Bilgilerin Korunması Komisyonu’nu veri ifşası konusunda bilgilendirdi ve çalınan bilgilerin kötüye kullanılmasını önlemek için uzun vadeli izleme kurdu.

Bu arada, 15 Aralık itibarıyla sipariş gönderimi etkilenmeye devam ediyor ve şirket hâlâ sistemleri tamamen eski haline getirmek için çalışıyor.

RansomHouse saldırısı ayrıntıları

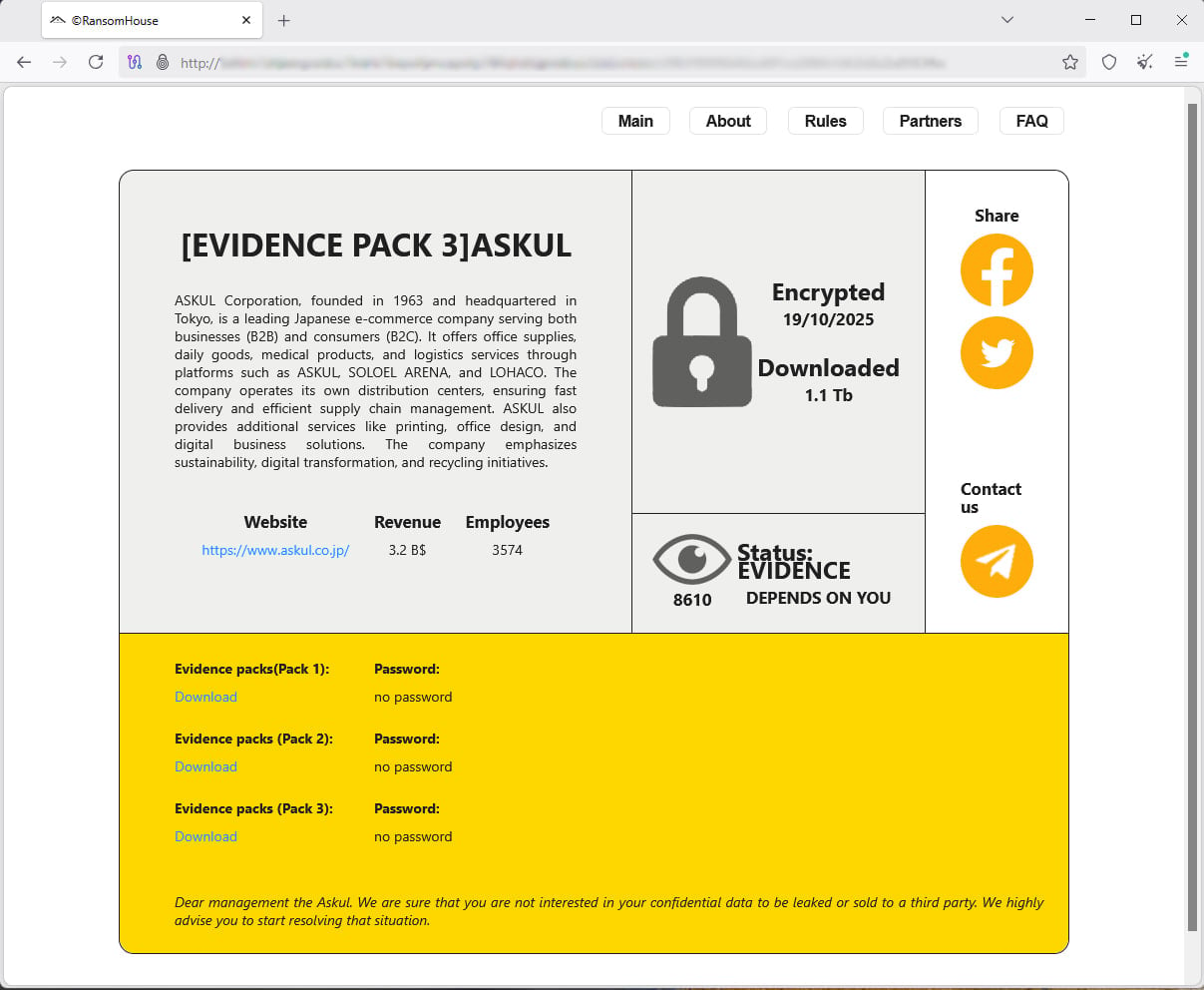

Askul’a yapılan saldırıyı RansomHouse gasp grubu üstlendi. Çete, ihlali ilk olarak 30 Ekim’de açıkladı ve ardından 10 Kasım ve 2 Aralık’ta iki veri sızıntısı izledi.

Kaynak: BleepingComputer

Askul, tehdit aktörlerinin ağlarını nasıl ihlal ettiğine ilişkin bazı ayrıntıları paylaştı ve dış kaynaklı bir iş ortağının, çok faktörlü kimlik doğrulama (MFA) koruması olmayan yönetici hesabı için güvenliği ihlal edilmiş kimlik doğrulama bilgilerinden yararlandıklarını tahmin etti.

Askul’un raporunun otomatik tercümesi şöyle: “İlk izinsiz girişi başarılı bir şekilde gerçekleştirdikten sonra, saldırgan ağı keşfetmeye başladı ve birden fazla sunucuya erişmek için kimlik doğrulama bilgilerini toplamaya çalıştı.”

Şirket, “Saldırgan daha sonra EDR gibi güvenlik açığına karşı önlem yazılımını devre dışı bırakır, birden fazla sunucu arasında geçiş yapar ve gerekli ayrıcalıkları elde eder” dedi.

Askul, saldırıda birden fazla fidye yazılımı varyantının kullanıldığını, bunların bazılarının o sırada güncellenen EDR imzalarından kaçtığını belirtti.

Kaynak: Aşkul

RansomHouse hem veri çalmasıyla hem de sistemleri şifrelemesiyle tanınır. Askul, fidye yazılımı saldırısının “veri şifrelemeye ve sistem arızasına yol açtığını” söyledi.

Askul, fidye yazılımı yükünün aynı anda birden fazla sunucuya dağıtıldığını, yedekleme dosyalarının ise kolay kurtarılmayı önlemek için silindiğini bildirdi.

Buna yanıt olarak şirket, virüslü ağların bağlantısını fiziksel olarak kesti, veri merkezleri ile lojistik merkezleri arasındaki iletişimi kesti, etkilenen cihazları izole etti ve EDR imzalarını güncelledi.

Ayrıca tüm anahtar sistemlere MFA uygulandı ve tüm yönetici hesaplarının şifreleri sıfırlandı.

Saldırının mali etkisi henüz tahmin edilmedi ve Askul, ayrıntılı mali değerlendirmeye daha fazla zaman tanımak amacıyla planlanan kazanç raporunu erteledi.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.