ArmouryLoader, Asus’un Armory Sandık Yardımcı Programı ihracat tablosunun kaçırıldıktan sonra 2024’ün sonlarında tehdit manzarasına patladı ve güvenilir bir oyun arkadaşını sofistike kötü amaçlı yazılım kampanyaları için bir başlangıç giriş noktasına dönüştürdü.

O zamandan beri, güvenlik ekipleri, yükleyicinin son nokta telemetrisini sessizce kaydırdığı, GPU belleğindeki yükünü şifresini çözdüğü ve diske bir dosya bırakmadan coffeeloader’dan smokeloader’a her şeyi başlattığı olaylarda sabit bir artış izledi.

.webp)

Yükleyicinin OpenCL özellikli cihazları seçme, ayrıcalık yükseltmeyi gelişmiş gizleme ile birleştirme ve Forge çağrı yığınları, hem tüketici hem de işletme ortamlarını hedefleyen finansal olarak motive olmuş tehdit aktörleri arasında favori hale getirdi.

Saldırganlar normalde kurcalanmış armourya.dll’i mızrak-aktı arşivleri veya tehlikeye atılmış yazılım depoları aracılığıyla teslim eder.

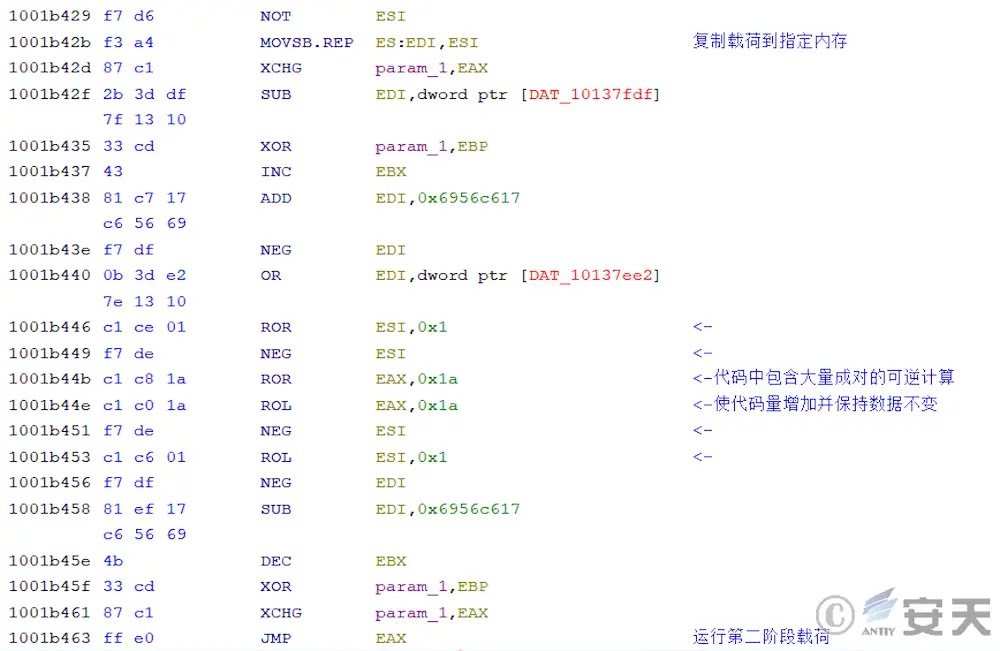

Kötü niyetli DLL yandan yüklendikten sonra, yürütme aşama 1’e girer-kayıtları değiştirirken sökme listelerini toplamak için tasarlanmış geri dönüşümlü aritmetik operasyonlar okyanusu.

.webp)

Saniyeler içinde, Aşama 2 yeni bir iş parçacığı ortaya çıkarır, bir sonraki PE saplamasını ve ellerini, bir OpenCL çekirdeğinin GPU’da tamamen CipHerText bloklarında XOR gerçekleştirdiği ve CPU’ya bağlı API çağrılarını izleyen kum havuzu kancalarını önleyerek değiştirir.

.webp)

4 Analistler, yükleyicinin GPU bağımlılığının birçok otomatik kum havuzunu ölü yollara zorladığını kaydetti, çünkü sanallaştırılmış, aceleci olmayan grafik adaptörleri sunuyorlar.

Yükleyicinin etkisi kapsamlıdır: tele çalışkan uç noktalar ikinci aşama truva atları alır, Opak çağrı izleri ile mücadele eder ve olay müdahale ekipleri, her yeniden başlattıktan sonra freebuffer haklarını yeniden yükleyen kalıcı görevlerle yüzleşir.

Rogue DLL’ye gömülü dijital imzalar meşru “Asustek Computer Inc” i taşıyor. Yayıncı Field, görünür sertifikalara güvenen teknik olmayan kullanıcılara yönelik sosyal mühendislik kampanyalarına daha da yardımcı oluyor.

Kalıcılık Taktikleri: Ölmeyi reddeden planlanmış görevler/

Gizli ve GPU tarafı şifre çözme çoğu manşet kazanırken, ArmouryLoader’ın kalıcılık katmanı, uzun vadeli erişimi garanti eden sessiz kuvvettir.

5. Aşama sorgulayarak başlar TokenElevationType Ve CheckTokenMembership Mevcut bağlamın idari yetkilere sahip olup olmadığına karar vermek.

Doğruysa, yükleyici kendini kopyalar %PROGRAMDATA%\ArmouryAIOSDK.dllsistem, gizli ve salt okunur öznitelikler ayarlar ve dosyanın ACL’sini değiştirir, böylece yerel yöneticiler bile bir “silme” girişini alır.

Beşinci aşama PE’den özetlenen aşağıdaki kod parçası, bu hakların nasıl uygulandığını gösteriyor:-

pList.grfAccessPermissions =

DELETE | FILE_WRITE_DATA | FILE_APPEND_DATA |

FILE_WRITE_EA | FILE_WRITE_ATTRIBUTES;

pList.grfAccessMode = DENY_ACCESS;

SetEntriesInAclW(1, &pList, NULL, &newAcl);

SetNamedSecurityInfoW(L"%ProgramData%\\ArmouryAIOSDK.dll",

SE_FILE_OBJECT, DACL_SECURITY_INFORMATION,

NULL, NULL, newAcl, NULL);Yüksek bütünlük mevcut değilse, Aşama 5, DLL’yi incelikle düşürür. %LOCALAPPDATA% yine de özdeş öznitelik sertleştirme uygulanması. Yoldan bağımsız olarak çağırıyor schtasks.exe (veya daha yeni yapılarda, görev zamanlayıcı com api) bir “asusupdateserviceua” işi yapmak için.

Yüksek bağlamlar altında görev çalışır oturum açarak ile /RL HIGHEST bayrak; Aksi takdirde mevcut kullanıcı altında her 30 dakikada bir tekrarlanır.

Şekil 2-5 Orijinal raporda (“AsusupDateServiceUa Properties.png”), her oturum açmasını tetikleyecek şekilde yapılandıran işi tasvir eder.

Sonraki varyantlar baypas schtasks.exe Tamamen çağrı ITaskDefinition::RegisterTaskDefinition Böylece EDR, komut satırı eserleri izlemeyi izlemeyi kurallar anormal bir şey görmez.

Final Flourish Stealth: ArmouryLoader PEB’leri yeniden yazıyor ImagePathName ve karşılık gelen LDR_DATA_TABLE_ENTRY kullanmadan önce “explorer.exe” dizeleri CMLuaUtil kendisini tam idari haklarla yeniden başlatmak.

Yüzeysel işlem adı kontrol eden herhangi bir güvenlik ürünü bu nedenle, Windows kabuğundan kaynaklanan ayrıcalık artışını varsayar.

ArmouryLoader, kurcalamalı dijital imzaları, şifreli GPU iş yüklerini ve ACL sertleştirilmiş planlı görevleri zincirleyerek, savunmacılar GPU telemetrisini sertleştirene ve görev kayıt API’leri sistem çapında kısıtlayana kadar saldırganlar için cazip kalacak dayanıklı, düşük gürültülü bir teslimat kanalı sunuyor.

Entegre etmek Herhangi biri. Gelişmiş tehditleri analiz etmek için siem veya soar ile -> 50 ücretsiz deneme aramasını deneyin