Şubat 2023’te JPCERT/CC, Japonya’daki yönlendiricilere yönelik, özellikle GobRAT olarak bilinen yeni bir Golang RAT ile Linux yönlendiricilerini hedefleyen kötü amaçlı yazılım saldırılarını doğruladı.

Saldırgan, halka açık yönlendiricilerin WEBUI’lerinden yararlanarak potansiyel güvenlik açıklarından yararlanarak onlara en sonunda GobRAT bulaştırır.

İnternete açık bir yönlendiricinin güvenliği ihlal edildikten sonra, tespit edilmekten kaçınmak için kendisini Apache arka plan programı süreci (apached) olarak gizleyen GobRAT’ı teslim etmek için bir yükleyici komut dosyası dağıtılır.

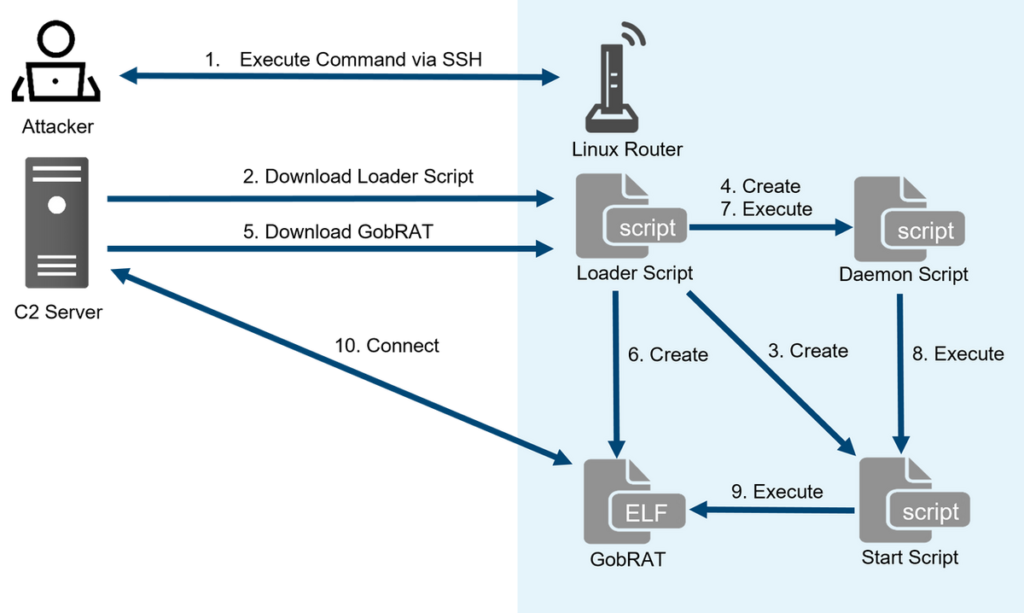

Saldırı Zinciri Nasıl Çalışır?

Saldırgan, herkese açık bir WEBUI ile halka açık bir yönlendiriciyi hedefleyerek başlar, komut dosyası yürütme yoluyla güvenlik açıklarından yararlanır ve sonunda GobRAT’ı bozar.

Loader Komut Dosyası, komut dosyası oluşturma, GobRAT indirme ve varsayılan arka kapı için sabit kodlanmış bir SSH genel anahtarı içeren çok işlevli bir yükleyicidir.

Loader Komut Dosyası, Başlat Komut Dosyası için dosya yolunun kalıcılığını sağlamak üzere crontab’ı kullanırken, GobRAT’ta bu yetenek yoktur ve Yükleyici Komut Dosyası’nın işlevlerini vurgular.

Aşağıda, Loader Script’in işlevlerinden bahsettik: –

- Güvenlik Duvarı işlevini devre dışı bırakın

- Hedef makinenin mimarisi için GobRAT’ı indirin

- Bir Başlangıç Komut Dosyası oluşturun ve kalıcı hale getirin

- Daemon Script’i oluşturun ve çalıştırın.

- /root/.ssh/yetkili_keys içinde bir SSH ortak anahtarı kaydedin

GobRAT’ı çalıştırmaktan sorumlu olan Start Script kodu, başlatma zamanını restart adlı bir dosyaya kaydederek kendisini diğerlerinden ayırır.[.]log, GobRAT’ı apache adlı meşru bir işlem kisvesi altında çalıştırırken.

Daemon Script, Start Script’in durumunu her 20 saniyede bir izler. Çalışmıyorsa Başlat Komut Dosyası’nın beklenmeyen sonlandırmalarının ele alınmasındaki potansiyel rolünü belirterek başlatır.

Aşağıda, GobRAT’ın gerçekleştirdiği tüm kontrollerden bahsetmiştik:-

- Kendi IP adresi ve MAC adresi

- Çalışma süresi komutuyla çalışma süresi

- /proc/net/dev tarafından ağ iletişim durumu

GobRAT, komutları almak ve komut yürütme sonuçlarını iletmek için kullanılan Go’ya özgü bir protokol olan gob seri hale getirilmiş verileri takip eden 4 baytlık bir veri boyutu göstergesi kullanan C2 sunucusuyla veri iletişimi için TLS’yi kullanır.

Yürütülen Komutlar kötü amaçlı yazılım tarafından

Yönlendiricileri hedefleyen GobRAT, C2 sunucusundan gelen 22 komutu kullanır ve temel olarak frpc, socks5 ve C2 yeniden yapılandırması gibi iletişim işlevlerine odaklanır.

Aşağıda tüm ana komutlardan bahsettik: –

- Makine Bilgisi Alın

- Ters kabuğu yürüt

- Dosyaları oku/yaz

- Yeni C2’yi ve protokolü yapılandırın

- Başlangıç çorapları5

- Dosyayı /zone/frpc konumunda çalıştır

- Başka bir makinede çalışan sshd, Telnet, Redis, MySQL ve PostgreSQL hizmetlerinde oturum açma girişimi

Bunun dışında, Lumen Black Lotus Labs kısa süre önce bir kötü amaçlı yazılım olan HiatusRAT’ın son üç aydır Latin Amerika, Avrupa ve Kuzey Amerika’daki kurbanları gözetlemek için iş sınıfı yönlendiricileri kullandığını keşfetti.

CISO’ların Karşılaştığı Ortak Güvenlik Sorunları? – Ücretsiz CISO Kılavuzunu İndirin