Windows için Arc web tarayıcısının piyasaya sürülmesiyle aynı zamana denk gelen yeni bir Google Ads kötü amaçlı reklam kampanyası, insanları, kendilerine kötü amaçlı yazılım yükleri bulaştıran truva atı haline getirilmiş yükleyicileri indirmeleri için kandırıyordu.

Arc tarayıcısı, onu geleneksel tarayıcılardan ayıran yenilikçi bir kullanıcı arayüzü tasarımına sahip yeni bir web tarayıcısıdır.

Temmuz 2023’te macOS için piyasaya sürülen ve teknoloji yayınlarından ve kullanıcılardan olumlu eleştiriler aldıktan sonra, yakın zamanda Windows’ta piyasaya sürülmesi büyük bir merakla bekleniyordu.

Siber suçlular Windows lansmanı için Arc’ı hedef alıyor

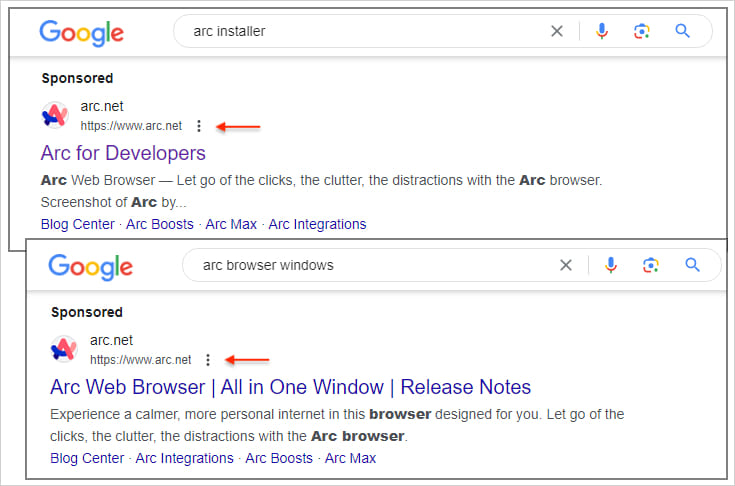

Malwarebytes tarafından hazırlanan bir rapora göre, ürünün lansmanına hazırlanan siber suçlular, yeni web tarayıcısını indirmek isteyen kullanıcıları cezbetmek için Google Arama’da kötü amaçlı reklamlar hazırladılar.

Google’ın reklam platformunda, tehdit aktörlerinin, Amazon, Whales Market, WebEx ve Google’ın kendi video platformu YouTube’u hedeflemek için kötüye kullanılan meşru URL’ler görüntüleyen reklamları kaldırmasına olanak tanıyan önemli bir sorun var.

Malwarebytes, “arc installer” ve “arc tarayıcı pencereleri” arama terimleri için Arc için doğru URL’yi görüntüleyen yükseltilmiş sonuçlar buldu.

Kaynak: Malwarebytes

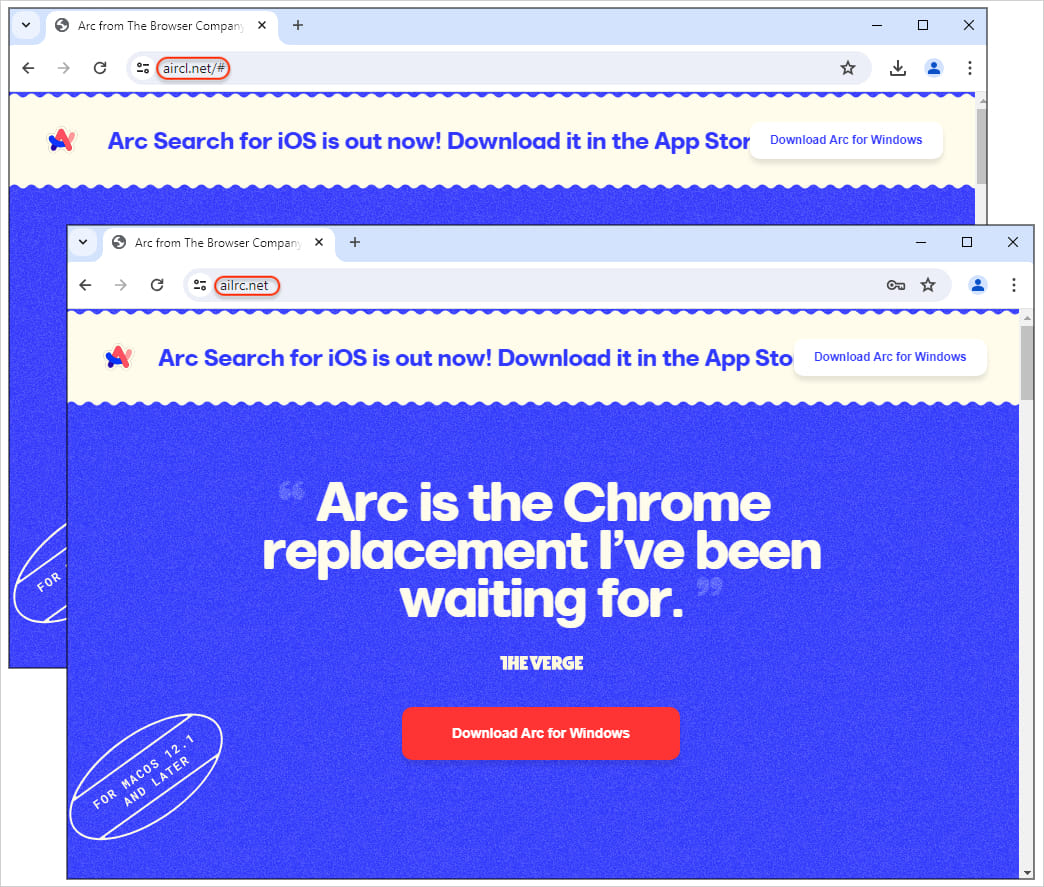

Ancak, reklamı tıkladıktan sonra arama yapanlar, görsel olarak orijinal web sitesine benzeyen, yazım hatası yapılmış alan adlarına yönlendirilir.

Kaynak: Malwarebytes

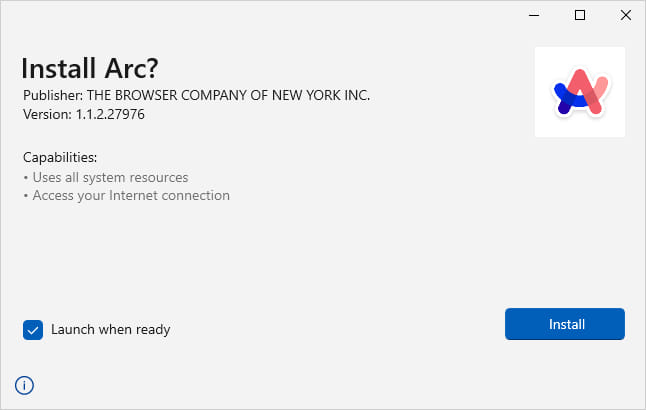

“İndir” düğmesine tıklanırsa, MEGA barındırma platformundan truva atı haline getirilmiş bir yükleyici dosyası alınır ve bu dosya, harici bir kaynaktan ‘bootstrap.exe’ adlı ek bir kötü amaçlı yük indirir.

Kaynak: Malwarebytes

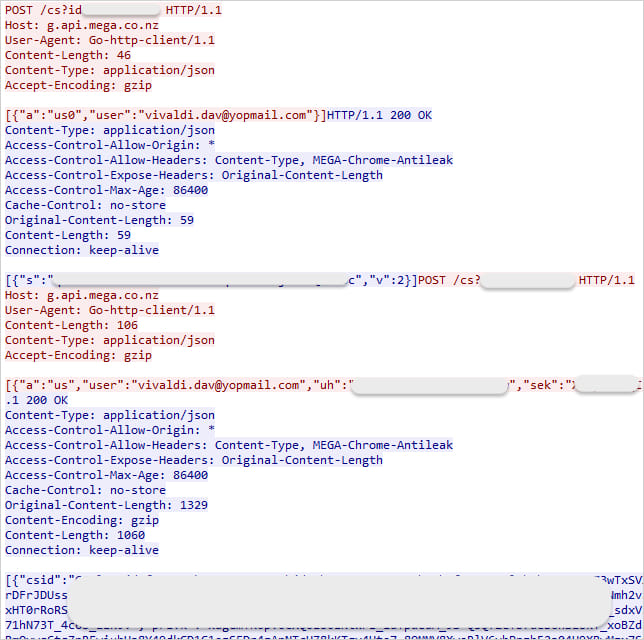

MEGA’nın API’si, komuta ve kontrol (C2) işlemleri, operasyonel talimatlar ve veriler gönderip alma amacıyla kötüye kullanılıyor.

Kaynak: Malwarebytes

Yükleyici dosyası, kötü amaçlı kod içeren bir PNG dosyası getirir ve bu dosya, son veri olan ‘JRWeb.exe’yi derleyip kurbanın diskine bırakır.

Malwarebytes ayrıca, yükleyicinin yürütülecek komutları almak üzere harici bir siteyi sorgulayan msbuild.exe dosyasına kod enjekte etmek için bir Python çalıştırılabilir dosyası kullanmasını içeren ayrı bir enfeksiyon zinciri de gözlemledi.

Analistler, bu saldırılardaki son yükün bilgi hırsızlığı olduğunu öne sürüyor, ancak bu henüz belirlenmedi.

Arc tarayıcısının kurbanın makinesine beklendiği gibi yüklenmesi ve kötü amaçlı dosyaların arka planda gizlice çalışması nedeniyle, kurbanın artık kendisine kötü amaçlı yazılım bulaştığını fark etmesi pek mümkün değil.

Yeni yazılım/oyun lansmanlarıyla ilgili heyecandan yararlanan tehdit aktörleri yeni değil ancak kötü amaçlı yazılım dağıtmak için etkili bir yöntem olmaya devam ediyor.

Yazılım indirmek isteyen kullanıcılar, Google Arama’da tanıtılan tüm sonuçları atlamalı, bu sonuçları gizleyen reklam engelleyicileri kullanmalı ve ileride kullanmak üzere resmi proje web sitelerine yer işareti koymalıdır.

Ek olarak, yükleyicileri indirmek üzere olduğunuz etki alanlarının orijinalliğini her zaman doğrulayın ve indirilen dosyaları çalıştırmadan önce daima güncel bir AV aracında tarayın.