ÖNEMLİ BULGULAR

- Yeni bir kötü amaçlı yazılım kampanyası, WinRAR’daki CVE-2023-40477 güvenlik açığını hedefliyor.

- Kampanya, araştırmacıları bir VenomRAT yükünü indirmeleri ve yürütmeleri için kandırmak amacıyla sahte bir kavram kanıtlama (PoC) komut dosyası kullanıyor.

- Kampanyanın arkasındaki tehdit aktörleri, sistemlerine erişim sağlamak ve verilerini çalmak amacıyla araştırmacıları hedef alıyor olabilir.

- Palo Alto Networks, kullanıcıların WinRAR’ı en son sürüme güncellemelerini ve e-postalardaki ve sosyal medyadaki bağlantılara tıklarken dikkatli olmalarını öneriyor.

- Bu kötü amaçlı yazılımın size bulaştığını düşünüyorsanız derhal BT güvenlik ekibinizle iletişime geçmelisiniz.

Palo Alto Networks’teki güvenlik araştırmacıları, WinRAR’daki CVE-2023-40477 güvenlik açığını hedef alan yeni bir kötü amaçlı yazılım kampanyası keşfetti. Kampanya, araştırmacıları bir VenomRAT yükünü indirmeleri ve yürütmeleri için kandırmak amacıyla sahte bir kavram kanıtlama (PoC) komut dosyası kullanıyor.

Sahte PoC betiği, GeoServer’da CVE-2023-25157 tarafından takip edilen bir güvenlik açığına yönelik halka açık bir PoC kodunu temel alıyor. Kod, CVE-2023-25157 güvenlik açığıyla ilgili ayrıntılarla ilgili yorumları kaldırmak ve “Bağımlılığı kontrol et” yorumuyla bir toplu komut dosyasını indirip çalıştıran ek kod eklemek için değiştirildi.

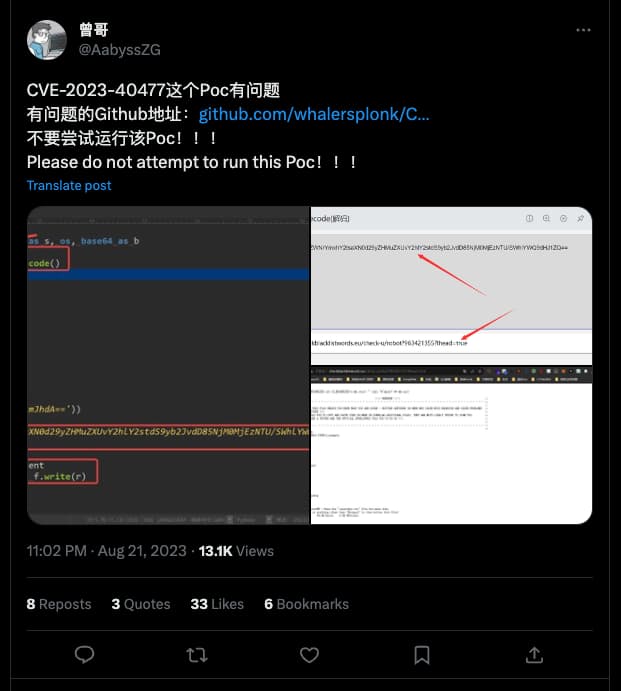

Bunu belirtmekte fayda var @AabyssZGÇinli siber güvenlik araştırmacısı ve Yuanlong Sec Güvenlik Ekibi’nin (AabyssTeam) kurucusu, balina avcısısplonk adlı bir kullanıcı tarafından GitHub deposunda barındırılan sahte PoC komut dosyasını keşfeden ilk kişi oldu.

Palo Alto Networks’ün blog gönderisine göre, toplu komut dosyası %TEMP%/bat.bat dosyasında aşağıdaki URL’ye ulaşan ve yanıtı çalıştıran bir toplu iş dosyası oluşturur:

hxxp://checkblacklistwords[.]eu/check.php

İndirilen PowerShell betiği, checkblacklistwordseu/words.txt adresinden bir yürütülebilir dosya indirir ve bunu %APPDATA%\Drivers\Windows.Gaming.Preview.exe dosyasına kaydeder. PowerShell betiği yalnızca yürütülebilir dosyayı çalıştırmakla kalmaz, aynı zamanda yükü kalıcı olarak çalıştırmak için yürütülebilir dosyayı her üç dakikada bir çalıştıran Windows.Gaming.Preview adında zamanlanmış bir görev oluşturur.

Windows.Gaming.Preview.exe yürütülebilir dosyası, uzaktan erişim truva atı (RAT) olan VenomRAT’ın bir çeşididir. VenomRAT, verileri çalmak, kurbanın sisteminde komutları yürütmek ve sistemi uzaktan kontrol etmek için kullanılabilir.

Palo Alto Networks araştırmacıları, bu kampanyanın arkasındaki tehdit aktörünün, sistemlerine erişim sağlamak ve verilerini çalmak amacıyla araştırmacıları hedef aldığına inanıyor. Araştırmacılar ayrıca tehdit aktörünün ele geçirilen sistemleri diğer kuruluşlara karşı daha fazla saldırı başlatmak için kullanıyor olabileceğine inanıyor.

Bilinmeyen bir tehdit aktörü, güvenlik açığının kamuya duyurulmasının ardından, iyi bilinen bir uygulamadaki RCE güvenlik açığından yararlanmak için sahte bir PoC yayınlayarak bireyleri tehlikeye atmaya çalıştı. Bu PoC sahtedir ve WinRAR’ın güvenlik açığından faydalanmamaktadır; bu da aktörün WinRAR’da çok aranan bir RCE’den yararlanarak başkalarını tehlikeye atmaya çalıştığını düşündürmektedir. Sahte PoC, GeoServer’da VenomRAT’ı yükleyen bir enfeksiyon zincirini başlatan bir güvenlik açığına yönelik halka açık koda dayanıyor. Her ne kadar ihlallerin etkisi veya sayısı hakkında kesin rakamlar veremesek de, aktörün sahte istismar senaryosuyla birlikte sunduğu eğitici videonun 121 kez izlendiğini gördük.

Palo Alto Ağları – Ünite 42

Etkinliklerin Zaman Çizelgesi

Bu olayı çevreleyen olayların zaman çizelgesi aşağıdadır:

- 8 Haziran 2023: Sıfır Gün Girişimi, WinRAR’a yönelik CVE-2023-40477 güvenlik açığını açıkladı.

- 16 Temmuz 2023: Tehdit aktörü checkblacklistwordseu etki alanını kurar.

- 17 Ağustos 2023: Sıfır Gün Girişimi, CVE-2023-40477 güvenlik açığıyla ilgili bilgileri kamuya açıklamaktadır.

- 21 Ağustos 2023: Tehdit aktörü sahte PoC komut dosyasını GitHub’a aktarır.

- 22 Ağustos 2023: Tehdit aktörü Streamable’a sahte PoC komut dosyasının nasıl kullanılacağını gösteren bir video yükler.

- 25 Ağustos 2023: Akış yapılabilir videonun süresi dolar.

Öneriler

Palo Alto Networks, kullanıcıların kendilerini bu kötü amaçlı yazılım kampanyasından korumak için aşağıdaki adımları atmalarını öneriyor:

- WinRAR’ı en son sürüme güncelleyin.

- E-postalardaki ve sosyal medyadaki bağlantılara tıklama konusunda dikkatli olun.

- Güvenilmeyen kaynaklardan dosya indirmeyin ve çalıştırmayın.

- Kötü amaçlı yazılımları tespit edip engelleyebilecek bir güvenlik çözümü kullanın.

Bu kötü amaçlı yazılımın size bulaştığını düşünüyorsanız derhal BT güvenlik ekibinizle iletişime geçmelisiniz.

İLGİLİ KONULAR

- WinRAR 64-bit’i Kurmanın ve Ayarlamanın En İyi Yolu

- Araştırmacı Chrome’da 0 gün boyunca PoC istismarını yayınladı

- Bilgisayar Korsanları Windows’ta Sıfır Gün Kusurunun PoC’sini Twitter’da Yayınladı

- WinRAR güvenlik açığı, saldırganların sistemleri uzaktan ele geçirmesine olanak sağladı

- Bilgisayar korsanları kötü amaçlı kötü amaçlı yazılım yüklemek için 19 yıllık WinRAR hatasını kullanıyor