Kuzey Koreli gelişmiş kalıcı tehdit (APT) aktörü olarak adlandırıldı ScarCruft ek kötü amaçlı yazılım indirmek için silah haline getirilmiş Microsoft Derlenmiş HTML Yardımı (CHM) dosyalarını kullanıyor.

AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC), SEKOIA.IO ve Zscaler’dan alınan çok sayıda rapora göre, bulgular, grubun tespitten kaçınmak için taktiklerini iyileştirme ve yeniden düzenleme yönündeki sürekli çabalarının bir göstergesidir.

Zscaler araştırmacıları Sudeep Singh ve Naveen Selvan Salı günü yayınlanan yeni bir analizde, “Grup, güvenlik satıcılarını atlatmak için yeni dosya biçimleri ve yöntemleriyle deneyler yaparken sürekli olarak araçlarını, tekniklerini ve prosedürlerini geliştiriyor.”

APT37, Reaper, RedEyes ve Ricochet Chollima isimleriyle de izlenen ScarCruft, yılın başından bu yana artan bir operasyonel tempo sergileyerek Güney Koreli çeşitli kuruluşları casusluk amacıyla hedef aldı. En az 2012’den beri aktif olduğu biliniyor.

Geçen ay ASEC, M2RAT olarak adlandırılan bir arka kapıyı dağıtmak için Hangul kelime işleme yazılımındaki bir güvenlik açığından yararlanan HWP dosyalarını kullanan bir kampanyayı açıkladı.

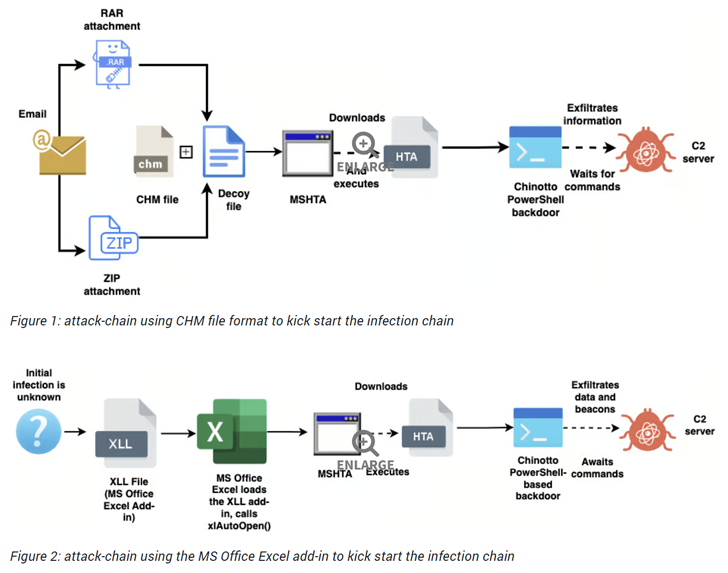

Ancak yeni bulgular, tehdit aktörünün Güney Koreli hedeflere yönelik hedefli kimlik avı saldırılarında CHM, HTA, LNK, XLL gibi diğer dosya biçimlerini ve makro tabanlı Microsoft Office belgelerini de kullandığını ortaya koyuyor.

Bu enfeksiyon zincirleri genellikle bir tuzak dosyasını görüntülemeye ve bir sunucu tarafından gönderilen komutları yürütme ve hassas verileri dışarı sızdırma yeteneğine sahip olan ve Chinotto olarak bilinen PowerShell tabanlı bir implantın güncellenmiş bir sürümünü dağıtmaya hizmet eder.

Chinotto’nun yeni özelliklerinden bazıları, her beş saniyede bir ekran görüntüsü yakalama ve tuş vuruşlarını kaydetmeyi içerir. Yakalanan bilgiler bir ZIP arşivine kaydedilir ve uzak bir sunucuya gönderilir.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

KOLTUĞUNUZU AYIRTIN

ScarCruft’un çeşitli saldırı vektörleri hakkındaki içgörüler, Ekim 2020’den bu yana kötü amaçlı yükleri barındırmak için rakip kolektif tarafından tutulan bir GitHub deposundan geliyor.

Zscaler araştırmacıları, “Tehdit aktörü, tespit edilmeden veya kaldırılmadan iki yıldan fazla bir süre boyunca sıklıkla kötü amaçlı yükleri hazırlayan bir GitHub deposunu koruyabildi.” Dedi.

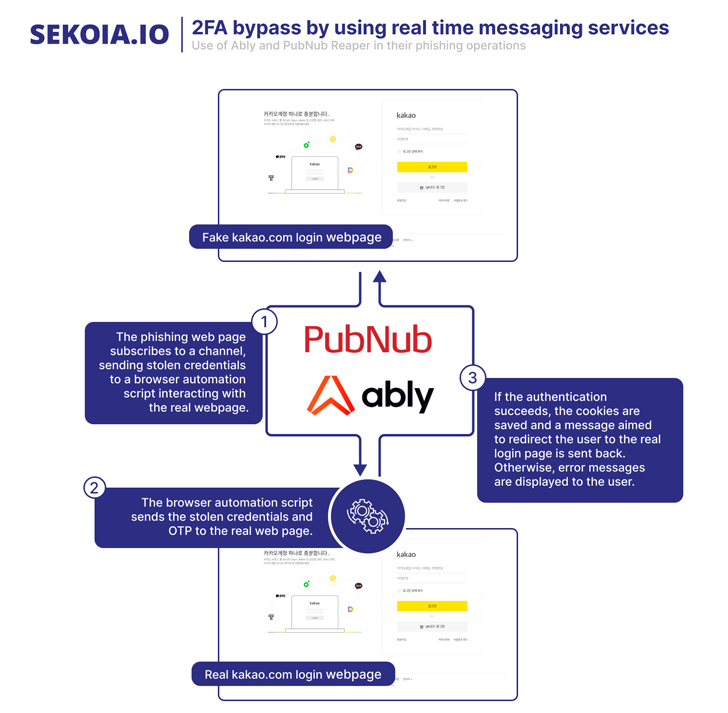

Kötü amaçlı yazılım dağıtımının dışında, ScarCruft’un Naver, iCloud, Kakao, Mail.ru ve 163.com gibi birden fazla e-posta ve bulut hizmetini hedefleyen kimlik bilgilerine dayalı kimlik avı web sayfalarına da hizmet verdiği gözlemlendi.

Ancak bu sayfalara kurbanların nasıl eriştikleri net değil, bu da bunların saldırgan tarafından kontrol edilen web sitelerindeki iframe’lerin içine yerleştirilmiş veya e-posta yoluyla HTML ekleri olarak gönderilmiş olma ihtimalini artırıyor.

SEKOIA.IO tarafından ayrıca, komutları almak için Ably gerçek zamanlı mesajlaşma çerçevesini kullanan, Go’da yazılmış bir arka kapı olan AblyGo adlı bir kötü amaçlı yazılım da keşfedildi.

Kötü amaçlı yazılım kaçırmak için CHM dosyalarının kullanılması, Kuzey Kore ile bağlantılı diğer grupların da dikkatini çekiyor gibi görünüyor; ASEC, pano verilerini toplamaktan ve tuş vuruşlarını kaydetmekten sorumlu bir arka kapı dağıtmak için Kimsuky tarafından düzenlenen bir kimlik avı kampanyasını ortaya çıkardı.