Siber güvenlik araştırmacıları, Microsoft Windows’taki, biri hizmet reddi (DoS) ile sonuçlanacak şekilde kullanılabilecek bir çift güvenlik açığıyla ilgili ayrıntıları açıkladı.

istismarlar, dublajlı LogCrusher ve Aşırı Günlük Varonis tarafından, olay günlüklerine uzaktan erişim sağlayan EventLog Remoting Protocol (MS-EVEN) hedef alın.

Dolev Taler, The Dolev Taler ile paylaşılan bir raporda, eski “herhangi bir etki alanı kullanıcısının herhangi bir Windows makinesinin Olay Günlüğü uygulamasını uzaktan kilitlemesine” izin verirken, OverLog “etki alanındaki herhangi bir Windows makinesinin sabit disk alanını doldurarak” bir DoS’ye neden olur. Hacker Haberleri.

OverLog’a CVE tanımlayıcısı CVE-2022-37981 (CVSS puanı: 4.3) atandı ve Ekim Yaması Salı güncellemelerinin bir parçası olarak Microsoft tarafından ele alındı. LogCrusher, ancak, çözülmemiş kalır.

Teknoloji devi, bu ayın başlarında yayınlanan kusur için bir danışma belgesinde, “Performans kesintiye uğrayabilir ve/veya azaltılabilir, ancak saldırgan hizmeti tamamen reddedemez” dedi.

Varonis’e göre sorunlar, bir saldırganın eski Internet Explorer günlüğüne yönelik bir tanıtıcı elde edebilmesi ve kurban makinedeki Olay Günlüğünü çökertmek ve hatta bir DoS koşulu oluşturmak için tanıtıcıdan yararlanan saldırılar için etkin bir zemin ayarlayabilmesi gerçeğine dayanıyor. .

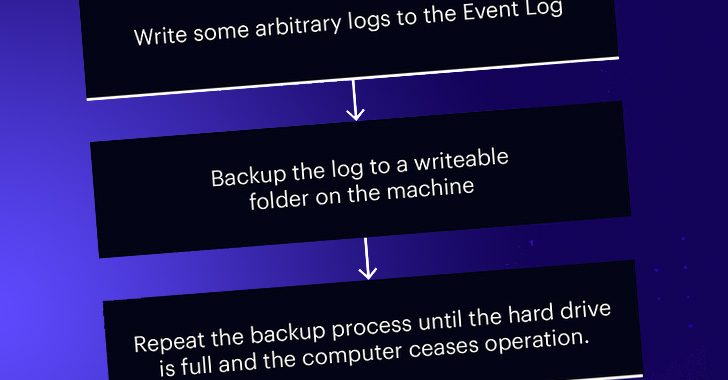

Bu, sabit sürücü dolana kadar rastgele günlükleri hedeflenen ana bilgisayardaki yazılabilir bir klasöre art arda yedeklemek için bir günlük yedekleme işlevindeki (BackupEventLogW) başka bir kusurla birleştirerek elde edilir.

Microsoft o zamandan beri Internet Explorer Olay Günlüğüne erişimi yerel yöneticilerle kısıtlayarak OverLog kusurunu düzeltti ve böylece kötüye kullanım olasılığını azalttı.

Taler, “Bu, bu belirli Internet Explorer Olay Günlüğü istismarlarını ele alırken, diğer kullanıcı tarafından erişilebilen uygulama Olay Günlüklerinin saldırılar için benzer şekilde kullanılma potansiyeli var” dedi.