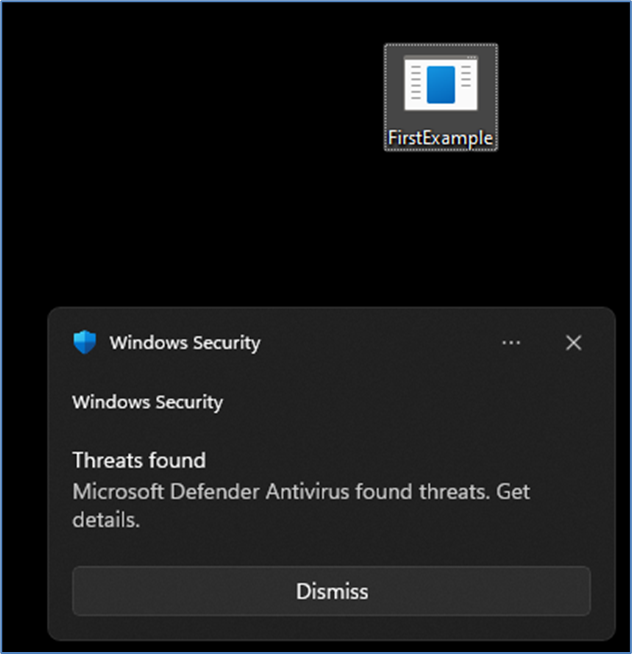

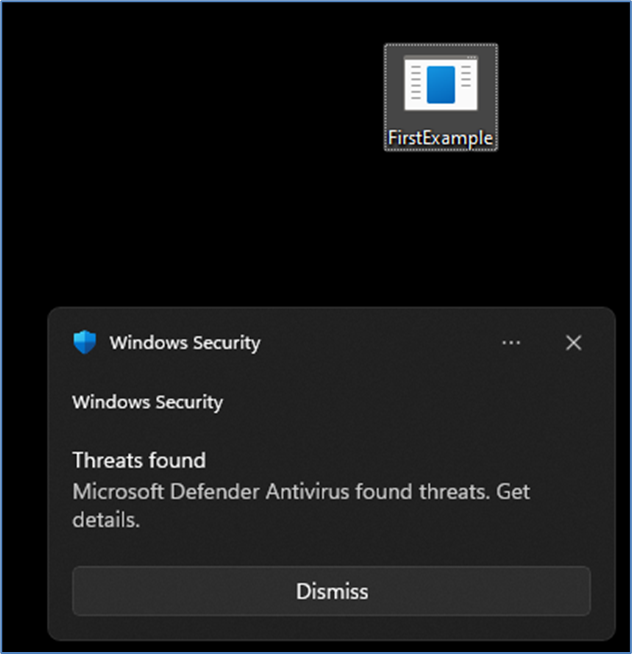

Yakın tarihli bir siber güvenlik vahiy, araştırmacıların XOR şifreleme ve doğrudan sistem çağrılarını içeren gelişmiş teknikler kullanarak Windows savunmacı antivirüs mekanizmalarını nasıl başarılı bir şekilde atladıklarını gösterdi.

Bu atılım, geleneksel antivirüs önlemlerinin giderek daha sofistike saldırı vektörlerine karşı etkinliği hakkında tartışmalara yol açtı.

Bir güvenlik açığı ortaya çıkarılmamış

Hackmosfer tarafından yayınlanan araştırma, Windows Defender’daki zayıflıkların Shellcode şifreleme ve enjeksiyon yoluyla nasıl kullanılabileceğine ışık tutuyor.

.png

)

.png

)

Siber sömürüde popüler bir yük biçimi olan Shellcode, bir kurbanın sistemi içindeki keyfi kod veya komutlar yürütebilir.

Araştırmacılar, kabuk kodunu gizlemek için XOR şifrelemesinin kullanımını göstererek Windows Defender’ın tarama özellikleri tarafından daha az tespit edilebilir hale getirildi.

İş akışı, antivirüs yazılımı tarafından kullanılan statik ve dinamik analiz yöntemlerini atlatmaya odaklanmaktadır.

Statik analiz, dosya imzalarıyla bilinen kötü amaçlı yazılım modelleriyle eşleşirken, dinamik analiz potansiyel tehditler için uygulama davranışını gözlemler.

Yükleri şifreleyerek ve sistem düzeyinde işlemleri kullanarak saldırganlar her iki algılama katmanından da kaçınabilir.

Odaklanan teknikler

Xor şifrelemesi

XOR şifrelemesinin, kaçırma tekniğinin temel bir bileşeni olduğunu kanıtladı. Araştırmacılar, ham ikili kabuk kodunu xor şifreli onaltılık verilere dönüştüren bir Python betiği (MyEncoder3.py) geliştirdiler.

Bu gizleme adımı, kabuklu kod imzalarını maskeler ve statik analiz araçlarının yükü işaretlemesini zorlaştırır.

Doğrudan Sistem Çağrıları

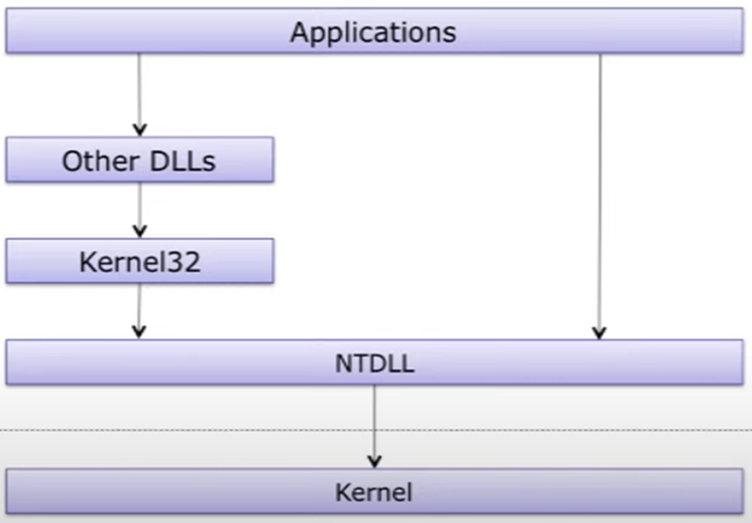

Geleneksel yöntemler genellikle Windows Defender gibi antivirüs çözümleri tarafından izlenen kullanıcı modu uygulama programlama arayüzü (API) çağrılarına güvenir.

Bu savunmaları atlamak için araştırmacılar doğrudan sistem çağrıları kullandılar. Shellcode’u işlemlere enjekte ederek ve çekirdek düzeyinde yerel sistem işlevleri aracılığıyla yürüterek, şüpheli API çağrılarından ve algılama risklerini azalttılar.

Uzaktan Proses Enjeksiyonu

Tekniklerine daha fazla dayanarak, ekip şifreli kabuk kodunu uzaktan işlemlere başarıyla enjekte etti. Bu gelişmiş taktik, Userland kancalarını atlamalarını ve Şüpheli İşlevleri İçe Aktarma Adresi Tablosundan (IAT) kaldırmalarını sağladı.

Sonuç, antivirüs izleme sistemlerinde kırmızı bayrak yükseltmeden gizli yük teslimatıydı.

Saldırı Kurmak

Araştırmacılar, Kali Linux’u çalıştıran bir saldırgan makinesinden ve kurban Windows sanal makinesinden oluşan izole bir test laboratuvarı kurdular.

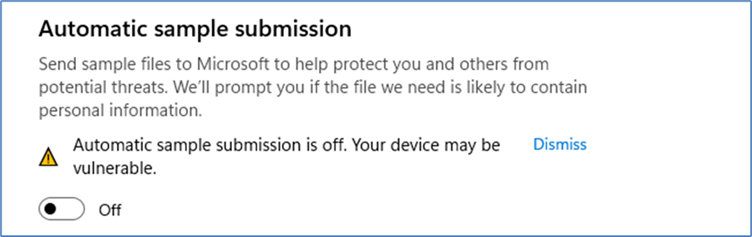

Shellcode oluşturmak ve yükleri yürütmek için özel araçlar ve komut dosyaları kullanıldı. Kurulum ayrıca, geliştirme sırasında otomatik kötü amaçlı yazılım işaretlemesini önlemek için örnek gönderimin devre dışı bırakılmasını da içeriyordu.

İlk deneyler, C ++ (enjectbasic.cpp) kullanılarak basit kabuk kodu enjeksiyonlarını sergiledi. Takip uygulamaları, tekniği daha da geliştirmek için XOR şifrelemesi, bellek koruma ayarlamaları ve uzaktan işlem enjeksiyonu ekledi.

Antivirüs ve siber güvenlik için çıkarımlar

Bu keşif, geleneksel antivirüs yazılımının ötesinde daha güçlü savunma ihtiyacının altını çiziyor. Windows Defender bilinen tehditler için sağlam mekanizmalar kullanırken, statik ve dinamik analiz yöntemleri yaratıcı kaçınma tekniklerine karşı hassastır.

Araştırma ayrıca proaktif tehdit izleme ve adli yetenekler sunan uç nokta tespit ve yanıt (EDR) sistemlerinin artan önemini vurgulamaktadır.

Bir eğitim feragatnamesinde, hackmosfer araştırmalarının penetrasyon test metodolojilerini geliştirmeyi ve siber güvenlik farkındalığını artırmayı amaçladığını vurguladı.

Açıklanan teknikler kötü niyetli kullanım için değil, gerçek dünyadaki saldırı senaryolarını simüle etmek için tasarlanmıştır.

Windows savunmacı zayıflıklarının başarılı bir şekilde kullanılması, yalnızca koruma için antivirüs çözümlerine dayanan kuruluşlar için bir uyandırma çağrısı görevi görür.

Saldırganlar yöntemlerini geliştirmeye devam ettikçe, siber güvenlik uzmanları hem önleme hem de algılama araçlarını içeren katmanlı savunma stratejilerini benimsemelidir.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!