Horizon3’ün Saldırı Ekibi ile güvenlik araştırmacıları, yama uygulanmamış VMware vRealize Log Insight cihazlarında uzaktan kod yürütme elde etmek için önümüzdeki hafta bir güvenlik açığı zincirini hedef alan bir istismar yayınlayacak.

Artık VMware Aria Operations for Logs olarak bilinen vRealize Log Insight, VMware yöneticilerinin terabaytlarca altyapı ve uygulama günlüklerini analiz etmesini ve yönetmesini kolaylaştırıyor.

Salı günü VMware, bu günlük analiz aracında ikisi kritik olan ve saldırganların kimlik doğrulaması olmadan uzaktan kod yürütmesine izin veren dört güvenlik açığını yamaladı.

Her ikisi de 9,8/10 CVSS taban puanlarıyla kritik önem derecesi olarak etiketlenir ve kimlik doğrulama gerektirmeyen düşük karmaşıklıktaki saldırılarda tehdit aktörleri tarafından kullanılabilir.

Bunlardan biri (CVE-2022-31706), etkilenen cihazların işletim sistemine dosya enjekte etmek için kötüye kullanılabilen bir dizin geçişi güvenlik açığıdır ve ikincisi (CVE-2022-31704 olarak izlenir), bozuk bir erişim denetimi kusurudur. ayrıca RCE saldırılarında kötü amaçlarla oluşturulmuş dosyalar enjekte edilerek istismar edilebilir.

VMware ayrıca, hizmet reddi durumlarını tetikleyen bir seri kaldırma güvenlik açığını (CVE-2022-31710) ve hassas oturum ve uygulama bilgilerine erişmek için yararlanılabilen bir bilgi ifşa hatasını (CVE-2022-31711) ele aldı.

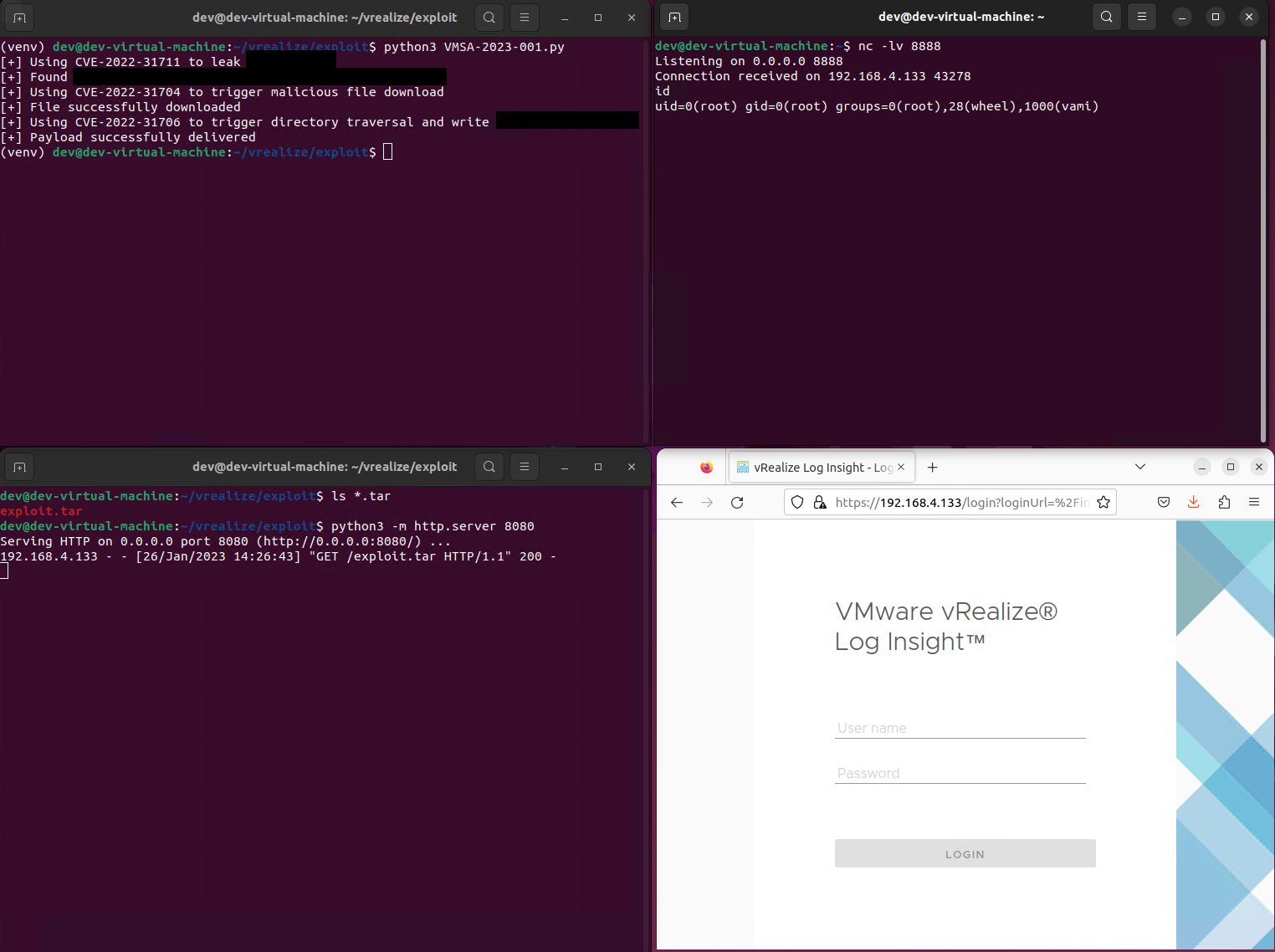

Perşembe günü, Horizon3’ün Saldırı Ekibi uyardı VMware yöneticileri, kodu uzaktan kök olarak çalıştırmak için bu hafta VMware tarafından yamalanan dört açıktan üçünü zincirleyen bir istismar oluşturabildiklerini söylüyor.

Tüm güvenlik açıkları, VMware vRealize Log Insight cihazlarının varsayılan yapılandırmasında kullanılabilir. Açıklardan yararlanma, kuruluşların ağlarına (İnternete açık cihazlar aracılığıyla) ilk erişim elde etmek ve depolanan kimlik bilgileriyle yanal hareket için kullanılabilir.

Bir gün sonra, güvenlik araştırmacıları, savunucuların kendi ağlarındaki istismar belirtilerini tespit etmek için kullanabilecekleri uzlaşma göstergelerinin (IOC’ler) bir listesi de dahil olmak üzere ek bilgiler içeren bir blog yazısı yayınladı.

Saldırganlar, ek sistemleri ihlal etmeye ve ortamı daha fazla tehlikeye atmaya yardımcı olacak API anahtarları ve oturum belirteçleri dahil olmak üzere Log Insight ana bilgisayarlarındaki günlüklerden hassas bilgiler alabilir.

Araştırmacılar, “Bu güvenlik açığından yararlanmak kolaydır, ancak saldırganın kötü amaçlı yüklere hizmet verebilmesi için bazı altyapı kurulumlarına sahip olması gerekir” dedi.

“Ayrıca, bu ürünün internete maruz kalması pek olası olmadığından, saldırgan muhtemelen ağda başka bir yerde bir yer edinmiştir.

“Bu güvenlik açığı, kök olarak uzaktan kod yürütülmesine izin vererek, temelde bir saldırgana sistem üzerinde tam denetim sağlar.”

Horizon3 güvenlik açığı araştırmacısı James Horseman’ın daha da açıkladığı gibi, Shodan verilerine göre internette kamuya açık yalnızca 45 örnek var.

VMware vRealize Log Insight cihazları bir kuruluşun ağı içinden erişilmek üzere tasarlandığından bu beklenen bir durumdur.

Bununla birlikte, tehdit aktörlerinin halihazırda ihlal edilmiş ağlardaki güvenlik açıklarını yanal olarak diğer cihazlara yaymak ve bu değerli dahili hedefler haline getirmek için kötüye kullanması alışılmadık bir durum değildir.

Mayıs 2022’de Horizon3, birden çok VMware ürününü etkileyen ve tehdit aktörlerinin yönetici ayrıcalıkları kazanmasına olanak tanıyan kritik bir kimlik doğrulama baypas güvenlik açığı olan CVE-2022-22972 için başka bir açıktan yararlanma yayınladı.