Olarak bilinen bir tehdit aktörü Üretken Puma En azından son dört yıldır dikkat çekmemeyi sürdürüyor ve diğer tehdit aktörlerine sunulan bir yer altı bağlantı kısaltma hizmetini işletiyor.

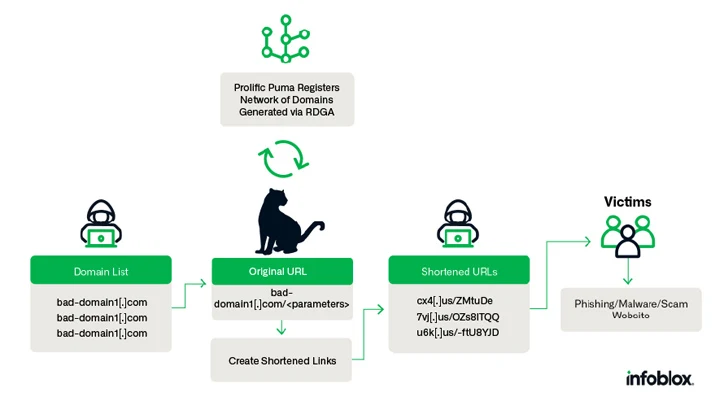

Prolific Puma, RDGA ile “alan adları” oluşturur [registered domain generation algorithm] Infoblox, Etki Alanı Adı Sistemi (DNS) analitiğinden bir araya getirilen yeni bir analizde şunları söyledi:

Kimlik avı saldırıları için bağlantı kısaltıcılar kullandığı bilinen kötü niyetli aktörler sayesinde, saldırgan, Nisan 2022’den bu yana 35.000 ila 75.000 arasında benzersiz alan adını kaydettirerek siber suç tedarik zincirinde önemli bir rol oynuyor. Prolific Puma aynı zamanda kötü niyetli amaçlar için DNS altyapısından yararlanan bir DNS tehdit aktörüdür. amaçlar.

Tehdit aktörünün operasyonlarının dikkate değer bir yönü, uygun fiyatlı olması ve toplu kaydı kolaylaştıran bir API nedeniyle kayıt ve ad sunucuları için NameSilo adlı bir Amerikan alan adı kayıt şirketi ve web barındırma şirketinin kullanılmasıdır.

Yeraltı pazarlarında kısaltma hizmetinin reklamını yapmayan Prolific Puma’nın, hizmetlerini anonim sağlayıcılarla barındırmadan önce birkaç hafta boyunca kayıtlı alan adlarını park etmek için stratejik yaşlandırmaya başvurduğu da gözlemlendi.

Infoblox, “Üretken Puma alan adları alfanümerik, sözde rastgele, değişken uzunluklu, genellikle 3 veya 4 karakter uzunluğundadır, ancak aynı zamanda 7 karakter uzunluğunda SLD etiketlerini de gözlemledik” diye açıkladı.

Ayrıca, tehdit aktörü Mayıs 2023’ten bu yana ABD üst düzey etki alanında (usTLD) binlerce alan kaydettirdi ve Black Pumas adlı psychedelic soul grubunun OCT 33 şarkısına referans içeren bir e-posta adresini tekrar tekrar kullandı: blackpumaoct33@ukr[.]açık.

Prolific Puma’nın gerçek dünyadaki kimliği ve kökenleri henüz bilinmiyor. Bununla birlikte, çok sayıda tehdit aktörünün, ziyaretçileri kimlik avı ve dolandırıcılık sitelerine, CAPTCHA meydan okumalarına ve hatta farklı bir hizmet tarafından oluşturulan diğer kısaltılmış bağlantılara yönlendirmek için bu teklifi kullandığı söyleniyor.

Infoblox tarafından belgelenen kimlik avı ve kötü amaçlı yazılım saldırısının bir örneğinde, kısaltılmış bir bağlantıya tıklayan kurbanlar, kişisel bilgilerini vermelerini ve ödeme yapmalarını isteyen bir açılış sayfasına yönlendiriliyor ve sonuçta sistemlerine tarayıcı eklentisi kötü amaçlı yazılım bulaştırıyor.

Açıklama, şirketin, kimlik avı ve smishing saldırıları için tüketicileri hedef almak üzere yasal finans kurumlarının benzer etki alanlarından oluşan geniş bir altyapıdan yararlanan Open Tangle kod adlı başka bir kalıcı DNS tehdit aktörünü ifşa etmesinden haftalar sonra geldi.

“Prolific Puma, DNS’nin suç faaliyetlerini desteklemek için nasıl kötüye kullanılabileceğini ve yıllarca tespit edilmeden kalabileceğini gösteriyor” dedi.

Kopeechka Hacking Aracı Çevrimiçi Platformları Sahte Hesaplarla Dolduruyor

Bu gelişme aynı zamanda Trend Micro’nun daha az vasıflı siber suçluların yeni bir araç kullandığını ortaya koyan yeni bir raporunun da ardından geldi. Kopeçka (Rusça’da “kuruş” anlamına gelir) yüzlerce sahte sosyal medya hesabının oluşturulmasını yalnızca birkaç saniye içinde otomatikleştirmek için.

Güvenlik araştırmacısı Cedric Pernet, “Hizmet 2019’un başından beri aktif ve Instagram, Telegram, Facebook ve X (eski adıyla Twitter) dahil olmak üzere popüler sosyal medya platformları için kolay hesap kayıt hizmetleri sağlıyor” dedi.

Kopeechka, toplu kayıt sürecine yardımcı olmak için iki tür farklı e-posta adresi sağlar: tehdit aktörünün sahip olduğu 39 alanda barındırılan e-posta adresleri ve Gmail, Hotmail, Outlook, Rambler ve gibi daha popüler e-posta barındırma hizmetlerinde barındırılan e-posta adresleri. Zoho Postası.

Pernet, “Kopeechka aslında gerçek posta kutularına erişim sağlamıyor” diye açıkladı. “Kullanıcılar posta kutularından sosyal medya hesapları oluşturma talebinde bulunduklarında, yalnızca e-posta adresi referansını ve onay kodunu veya URL’yi içeren belirli e-postayı alırlar.”

Bu e-posta adreslerinin ya ele geçirildiğinden ya da Kopeechka aktörleri tarafından oluşturulduğundan şüpheleniliyor.

Kaydı tamamlamak için telefon numarası doğrulamayı içeren çevrimiçi hizmetlerle Kopeechka, müşterilerinin çoğu Rusya’dan gelen 16 farklı çevrimiçi SMS hizmeti arasından seçim yapmasına olanak tanıyor.

“Hizmet olarak” iş modelinin bir parçası olarak oluşturulan bu tür araçlar, siber suçları hızlandırmanın ve tehdit aktörlerini tam teşekküllü operasyonları başlatacak şekilde donatmanın yanı sıra, suç ekosisteminin profesyonelleşmesine de dikkat çekiyor.

Pernet, “Kopeechka’nın hizmetleri, çevrimiçi toplu hesap oluşturmanın kolay ve uygun fiyatlı bir yolunu kolaylaştırabilir ve bu da siber suçlulara yardımcı olabilir” dedi.

“Kopeechka esas olarak birden fazla hesap oluşturmak için kullanılsa da, sosyal medya platformlarında hesap oluşturmak için kendi e-posta adreslerinden herhangi birini kullanmaları gerekmediğinden faaliyetlerine bir miktar anonimlik katmak isteyen siber suçlular tarafından da kullanılabilir. “