Güvenlik araştırmacıları, StealC kötü amaçlı yazılım altyapısındaki güvenlik açıklarından başarıyla yararlanarak operatör kontrol panellerine erişim sağladı ve kendi çalınan oturum çerezleri aracılığıyla bir tehdit aktörünün kimliğini açığa çıkardı.

Bu ihlal, kimlik bilgileri hırsızlığı etrafında oluşturulan suç operasyonlarındaki kritik güvenlik hatalarını vurguluyor.

XSS Güvenlik Açığı StealC Operatörlerini Açığa Çıkarıyor

2023’ün başlarından bu yana Hizmet Olarak Kötü Amaçlı Yazılım modeli altında çalışan, bilgi çalan bir kötü amaçlı yazılım olan StealC, 2025 baharındaki bir kod sızıntısının ardından araştırmacıların web panelinde bir siteler arası komut dosyası çalıştırma (XSS) güvenlik açığı keşfetmesiyle önemli bir aksilikle karşılaştı.

CyberArk Labs, bu kusurdan yararlanarak sistem parmak izlerini topladı, aktif oturumları izledi ve bunları çalmak üzere tasarlanmış altyapıdan kimlik doğrulama çerezlerini yakaladı.

Buradaki ironi önemliydi: Çerez hırsızlığı konusunda uzmanlaşmış operatörler, XSS saldırıları aracılığıyla çerezlerin ele geçirilmesini önleyecek httpOnly bayrağı gibi temel güvenlik özelliklerini uygulamada başarısız oldu.

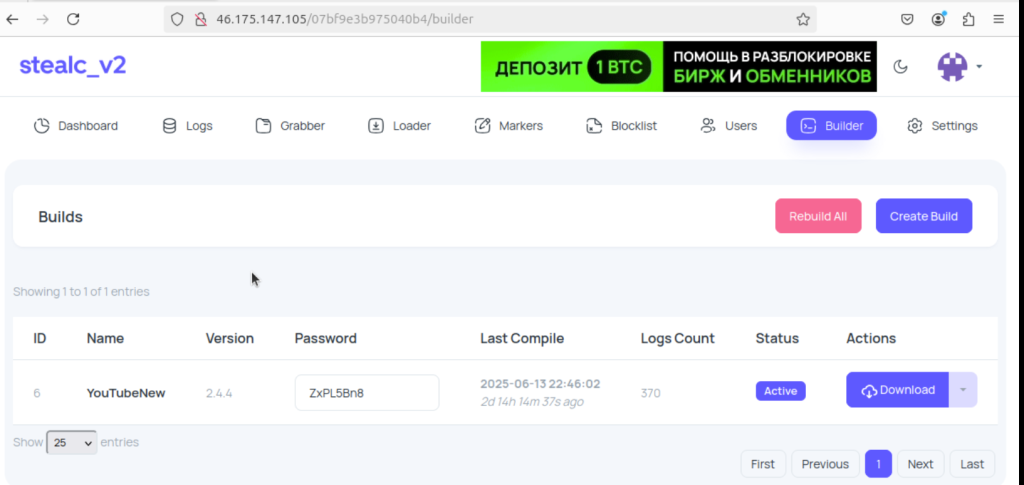

Panel erişimi aracılığıyla araştırmacılar, 390.000 çalıntı şifre ve 30 milyon çerez içeren 5.000’den fazla enfeksiyon günlüğü tutan “YouTubeTA” (YouTube Tehdit Aktörü) adlı tek bir operatörü izledi.

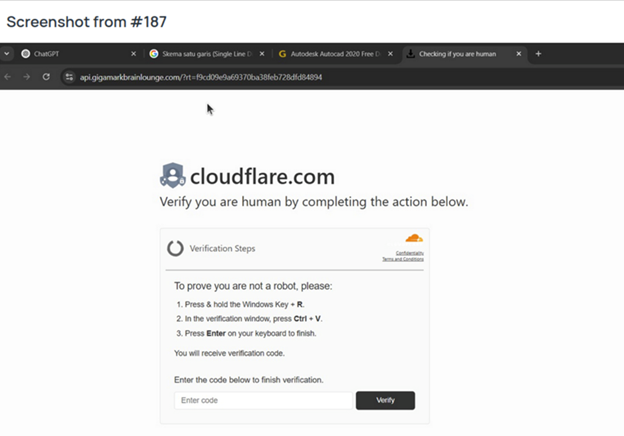

Kötü amaçlı yazılımın yakaladığı ekran görüntüleri, kurbanların YouTube’da Adobe Photoshop ve After Effects’in kırık sürümlerini aradığını gösterdi; bu da YouTubeTA’nın, StealC’yi dağıtmak için yerleşik abone tabanlarına sahip meşru YouTube kanallarını tehlikeye attığını gösteriyor.

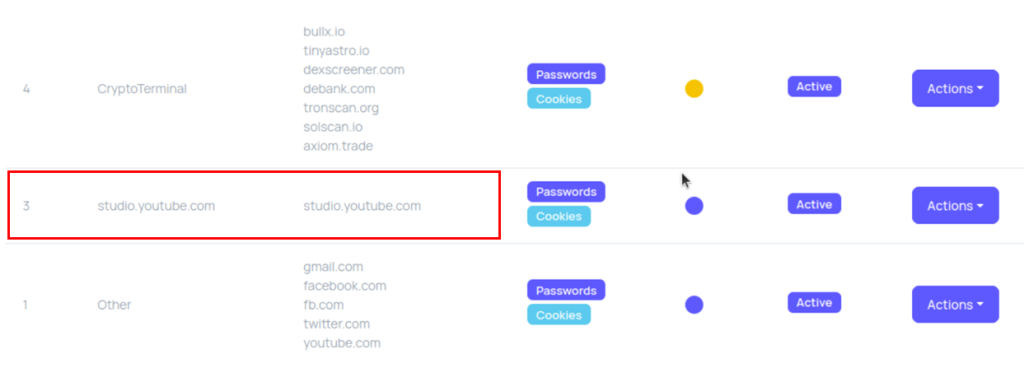

Operatör paneli yapılandırması, studio.youtube.com kimlik bilgileri için içerik oluşturucu hesaplarını ele geçirme ve kötü amaçlı yazılım dağıtım ağlarını genişletme stratejisini belirten belirli işaretler içeriyordu.

CyberArk Labs tarafından bildirildiği üzere panel parmak izi, YouTubeTA’nın tüm oturumlarda tutarlı donanım imzalarına sahip, Apple M3 işlemci kullanan tek bir operatör olduğunu tespit etti.

Dil tercihleri İngilizce ve Rusça’yı desteklerken, saat dilimi verileri GMT+0300’ü (Doğu Avrupa Yaz Saati) gösteriyordu.

Operatörün VPN koruması olmadan kısa süreliğine bağlanmasıyla kritik bir operasyonel güvenlik hatası meydana geldi ve Ukrayna ISP TRK Kablo TV ile ilişkili bir IP adresi ortaya çıktı.

Bu ihlal, MaaS tedarik zincirindeki güvenlik açıklarının hem altyapı zayıflıklarını hem de operatör kimliklerini güvenlik araştırmacılarına nasıl açık hale getirdiğini gösteriyor.

Günlük siber güvenlik güncellemeleri için bizi Google Haberler, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.