Kriminal altyapı genellikle başarılı olduğu nedenlerden dolayı başarısız olur: Aceleye getirilmiş, yeniden kullanılmış ve güvenliği zayıf.

Güvenlik araştırmacıları yakın zamanda kurbanların kimlik bilgilerini çalmak için tasarlanmış kötü amaçlı yazılım altyapısından yararlanarak bu güvenlik açığını ortaya çıkardı.

StealC Kötü Amaçlı Yazılım ve Altyapı Zayıflıkları

StealC, 2023’ün başlarından bu yana Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) modeli altında dağıtılan bir bilgi hırsızı kötü amaçlı yazılımdır.

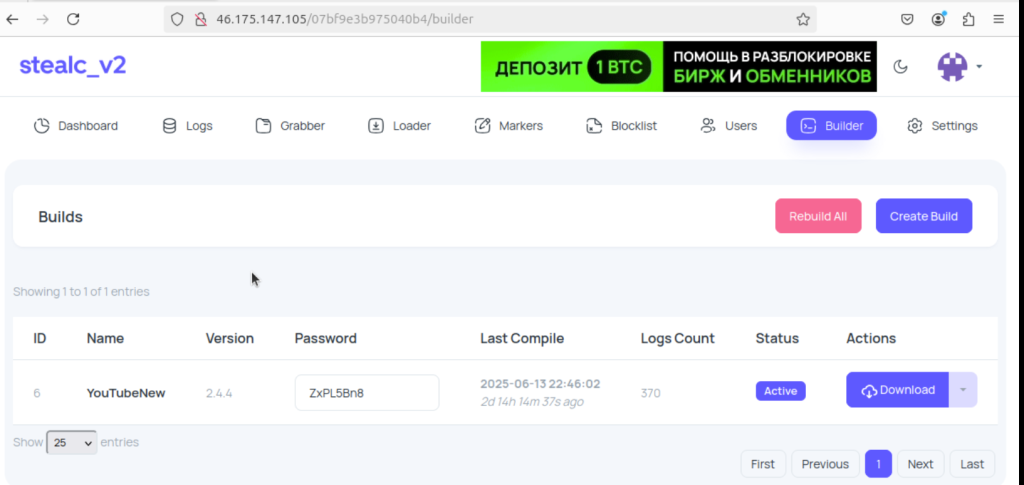

Kötü amaçlı yazılım, kampanyaları izleyen gösterişli bir web paneli aracılığıyla, virüslü bilgisayarlardaki çerezleri, şifreleri ve hassas verileri hedef alıyor.

Ancak 2025 baharında, StealC operasyonu, araştırmacıların altyapılarında kritik güvenlik açıkları keşfetmesiyle önemli aksaklıklar yaşadı.

StealC v2’nin piyasaya sürülmesinin ardından web paneli kodu kamuya sızdırıldı. Analiz sırasında araştırmacılar, kontrol panelinde yararlanılabilir bir XSS (Siteler Arası Komut Dosyası Çalıştırma) güvenlik açığı tespit etti.

Bu güvenlik kusuru, araştırmacıların StealC operatörlerinin faaliyetlerini izlemesine, sistem parmak izlerini toplamasına, aktif oturumları takip etmesine ve ironik bir şekilde, çerez hırsızlığı için özel olarak tasarlanmış altyapıdan oturum çerezlerini çalmasına olanak tanıdı.

Araştırmacılar, panelin güvenlik açığından yararlanarak, 5.000’den fazla kurban makinenin güvenliğini ihlal eden “YouTubeTA” olarak bilinen bir tehdit aktörünü belirlediler.

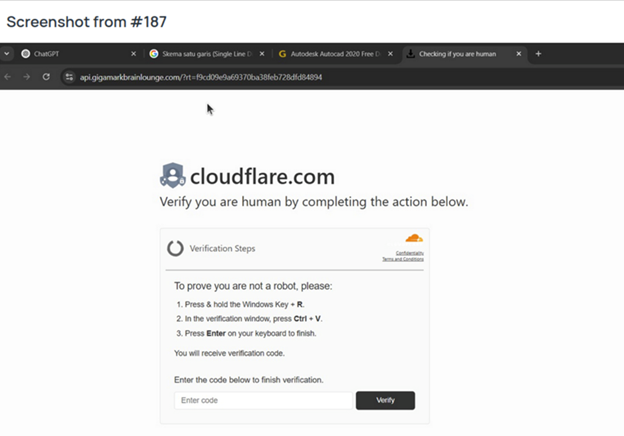

Çalınan veriler arasında 390.000’den fazla şifre ve 30 milyondan fazla çerez yer alıyor. Kötü amaçlı yazılımın yakaladığı ekran görüntüleri, kurbanların Adobe Photoshop ve After Effects’in kırık sürümlerini aradığını gösteriyor.

CyberArk tarafından bildirildiği üzere, YouTubeTA’nın dağıtım yöntemi, yerleşik abone tabanlarına ve uzun paylaşım geçmişine sahip meşru YouTube kanallarının ele geçirilmesini içeriyordu.

Belirli bir süre hareketsizlikten sonra, ele geçirilen bu kanallar, kötü amaçlı yazılım içeren, kırılmış yazılım indirmelerini teşvik etmeye başladı.

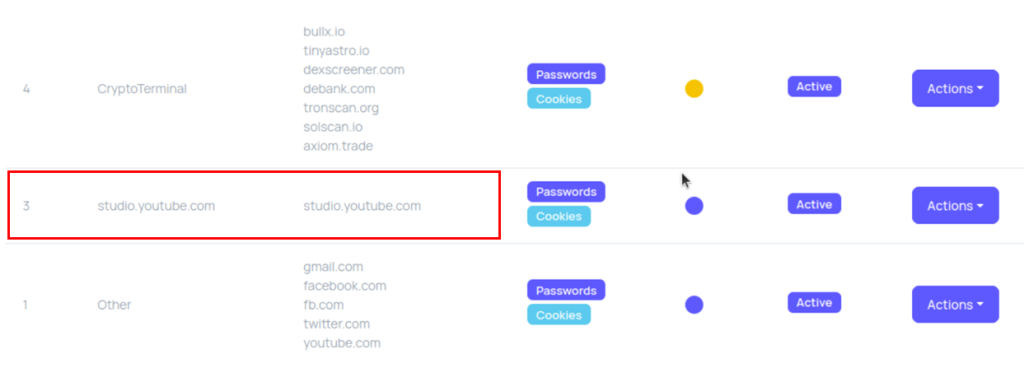

StealC panelinin “işaretleri”, studio.youtube.com kimlik bilgilerini vurgulayarak, tehdit aktörünün daha fazla enfeksiyona yol açmak için YouTube içerik oluşturucu hesaplarını çalma stratejisini doğruladı.

Parmak İzi Tek Operatörün Kimliğini Ortaya Çıkarıyor

Panel analizi, YouTubeTA’nın organize bir grup yerine tek bir tehdit aktörü olarak faaliyet gösterdiğini ortaya çıkardı.

Donanım parmak izi, tutarlı ekran boyutları ve Apple M3 işlemci kullanıldığını gösteren WebGL oluşturucu verilerini gösterdi.

Dil desteği İngilizce ve Rusça yeteneklerini gösterirken, saat dilimi verileri (GMT+0300, Doğu Avrupa Yaz Saati) coğrafi konumu daralttı.

Operatör, Temmuz 2025’te panele VPN koruması olmadan geçici olarak eriştiğinde, araştırmacılar Ukrayna ISP TRK Kablo TV ile ilişkili bir IP adresi yakaladı ve Doğu Avrupa özelliğinin diğer göstergelerle tutarlı olduğunu doğruladı.

Bu ihlal, MaaS modelindeki doğal zayıflıkları vurgulamaktadır. Model, YouTubeTA gibi bireysel operatörlerin yüz binlerce kimlik bilgisini etkili bir şekilde çalmasına olanak tanırken, tedarik zincirinde güvenlik açıkları yaratıyor.

StealC geliştiricilerinin, httpOnly çerez korumalarının uygulanmaması da dahil olmak üzere zayıf güvenlik uygulamaları, tüm müşteri tabanının araştırmacı gözetimine maruz kalmasına neden oldu.

Bu, altyapı kusurlarının aynı anda birden fazla tehdit aktörünü nasıl tehlikeye atabileceğini ve güvenlik araştırmacıları ve kolluk kuvvetleri için değerli istihbarat fırsatları sağlayabileceğini gösteriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.