SideWinder olarak bilinen gelişmiş kalıcı tehdit (APT) aktörü, Kasım 2022’nin sonlarında başlayan bir kampanyanın parçası olarak Pakistan hükümet kuruluşlarına yönelik saldırılara arka kapı yerleştirmekle suçlanıyor.

BlackBerry Araştırma ve İstihbarat Ekibi Pazartesi günü yayınlanan bir teknik raporda, “Bu kampanyada, SideWinder gelişmiş kalıcı tehdit (APT) grubu, bir sonraki aşama yükünü teslim etmek için sunucu tabanlı bir polimorfizm tekniği kullandı.”

Kanadalı siber güvenlik şirketi tarafından Mart 2023’ün başlarında keşfedilen bir başka kampanya, Türkiye’nin de tehdit aktörünün tahsilat önceliklerinin hedefine geldiğini gösteriyor.

SideWinder en az 2012’den beri radarda ve öncelikle Pakistan, Afganistan, Butan, Çin, Myanmar, Nepal ve Sri Lanka’da bulunan çeşitli Güneydoğu Asya varlıklarını hedef aldığı biliniyor.

Hindistan devlet destekli bir grup olduğundan şüphelenilen SideWinder, APT-C-17, APT-Q-39, Hardcore Nationalist (HN2), Rattlesnake, Razor Tiger ve T-APT4 takma adlarıyla da izleniyor.

Aktör tarafından oluşturulan tipik saldırı dizileri, radarın altından uçmak ve aktörlere hedeflenen sistemlere uzaktan erişim sağlayabilen kötü amaçlı yazılımları dağıtmak için dikkatle hazırlanmış e-posta tuzakları ve DLL yandan yükleme teknikleri kullanmayı gerektirir.

Geçen yıl boyunca SideWinder, Pakistan Navy War College’ı (PNWC) hedefleyen bir siber saldırının yanı sıra hassas bilgileri toplamak için Google Play Store’a yüklenen hileli telefon temizleyici ve VPN uygulamalarından yararlanan bir Android kötü amaçlı yazılım kampanyasıyla ilişkilendirildi.

BlackBerry tarafından belgelenen en son bulaşma zinciri, Çinli siber güvenlik firması QiAnXin’in Aralık 2022’de elde ettiği bulguları yansıtıyor; uzak sunucu.

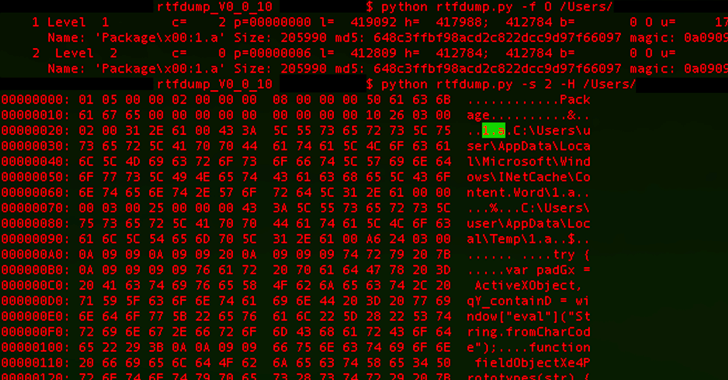

Kampanyayı öne çıkaran şey de, tehdit aktörünün, geleneksel imza tabanlı antivirüs (AV) tespitini potansiyel olarak atlatmanın ve bir ara RTF dosyasının iki farklı sürümüyle yanıt vererek ek yükler dağıtmanın bir yolu olarak sunucu tabanlı polimorfizmi kullanmasıdır.

Spesifik olarak, PNWC belgesi, yalnızca istek Pakistan IP adresi aralığındaki bir kullanıcıdan geliyorsa kötü amaçlı kodu barındıracak şekilde RTF dosyasını getirmek için uzak şablon enjeksiyonu olarak bilinen bir yöntem kullanır.

BlackBerry, “Her iki durumda da, yalnızca ‘file.rtf’ dosyasının adının ve dosya türünün aynı olduğunu, ancak içeriğin, dosya boyutunun ve dosya karmasının farklı olduğunu not etmek önemlidir.”

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

“Kullanıcı Pakistan IP aralığında değilse, sunucu tek bir dize içeren 8 baytlık bir RTF dosyası (file.rtf) döndürür: {\rtf1 }. Ancak, kullanıcı Pakistan IP aralığındaysa, sunucu daha sonra boyutu 406 KB ile 414 KB arasında değişen RTF yükünü döndürür.”

Açıklama, Fortinet ve Team Cymru’nun Pakistan merkezli bir tehdit aktörü olan SideCopy tarafından Hindistan savunma ve askeri hedeflerine karşı gerçekleştirdiği saldırıların ayrıntılarını açıklamasından kısa bir süre sonra geldi.

BlackBerry, “Türkiye’yi hedef alan en son SideWinder kampanyası, özellikle Türkiye’nin Pakistan’a verdiği destek ve ardından Hindistan’ın tepkisi olmak üzere jeopolitikteki en son gelişmelerle örtüşüyor.”