Güvenlik araştırmacıları, Microsoft'un Yapılandırma Yöneticisi'nin yanlış ayarlanmasına dayalı saldırı ve savunma teknikleri için bir bilgi tabanı deposu oluşturdu; bu, bir saldırganın yükleri yürütmesine veya etki alanı denetleyicisi olmasına olanak sağlayabilir.

Eskiden System Center Configuration Manager (SCCM, ConfigMgr) olarak bilinen Configuration Manager (MCM), 1994'ten beri kullanılmaktadır ve birçok Active Directory ortamında mevcut olup yöneticilerin bir Windows ağındaki sunucuları ve iş istasyonlarını yönetmesine yardımcı olur.

Saldırı yüzeyi olarak on yıldan fazla bir süredir güvenlik araştırmalarının hedefi olmuştur. [1, 2, 3] Bu, saldırganların bir Windows etki alanında yönetici ayrıcalıkları kazanmasına yardımcı olabilir.

Bugünkü SO-CON güvenlik konferansında, SpecterOps araştırmacıları Chris Thompson ve Duane Michael, hatalı MCM yapılandırmalarına dayalı saldırılar içeren ve aynı zamanda savunmacılara güvenlik duruşlarını güçlendirmeleri için kaynak sağlayan bir depo olan Misconfiguration Manager'ın piyasaya sürüldüğünü duyurdu.

SpecterOps şöyle açıklıyor: “Yaklaşımımız, bilinen düşmanların taktiklerini kataloglamanın ötesine geçerek sızma testleri, kırmızı ekip operasyonları ve güvenlik araştırmaları alanından gelen katkıları da içeriyor.”

İki araştırmacı, MCM/SCCM'yi kurmanın kolay olmadığını ve varsayılan yapılandırmaların çoğunun saldırganlara avantaj sağlaması için alan bıraktığını söylüyor.

Etki alanı kontrolünü alma

Bir blog yazısında Michael, araştırmacıların çalışmalarında gördükleri en yaygın ve zarar verici yanlış yapılandırmanın, çok fazla ayrıcalığa sahip ağ erişim hesapları (NAA) olduğunu gösteriyor.

Araştırmacı, MCM/SCCM'ye atıfta bulunarak “yapılandırmanın çok zor olduğunu ve acemi veya bilgisiz bir yöneticinin tüm işlemler için aynı ayrıcalıklı hesabı kullanmayı seçebileceğini” belirtiyor.

Çalışmaları sırasında, aşırı ayrıcalıklı NAA'lara sahip MCM'nin yanlış yapılandırılmış MCM dağıtımı nedeniyle standart bir kullanıcının SharePoint hesabının tehlikeye atılmasından etki alanı denetleyicisi haline gelmesine kadar giden yolu izleyen bir senaryoyla karşılaştılar.

Başka bir örnekte Michael, Configuration Manager sitelerinin etki alanı denetleyicilerini istemci olarak kaydedebileceğini ve bunun da site hiyerarşisi düzgün kurulmadığı takdirde uzaktan kod yürütme riskini ortaya çıkardığını söylüyor.

Yanlış yapılandırılmış bir MCM/SCCM dağıtımı riskini daha da fazla göstermek için araştırmacı, ekibin MCM/SCCM'nin merkezi yönetim sitesi (CAS) veritabanına girebildiği ve kendilerine tam yönetici rolü alabildiği bir deneyimin ana hatlarını çizdi.

Buradan, daha önce bir etki alanı istemcisindeki ağ paylaşımına yerleştirilmiş bir veri üzerinde yürütmek için Configuration Manager'ı kullanarak ortamdan daha fazla ödün verebilirler.

Saldırı ve savunma yöntemleri

Tarafından oluşturulan Misconfiguration Manager deposu Chris Thompson, Garrett FosterVe Duane Michael yöneticilerin Microsoft'un aracını daha iyi anlamalarına yardımcı olmayı ve “savunmacılar için SCCM saldırı yolu yönetimini basitleştirirken, bu belirsiz saldırı yüzeyinde saldırgan profesyonelleri eğitmeyi” amaçlıyor.

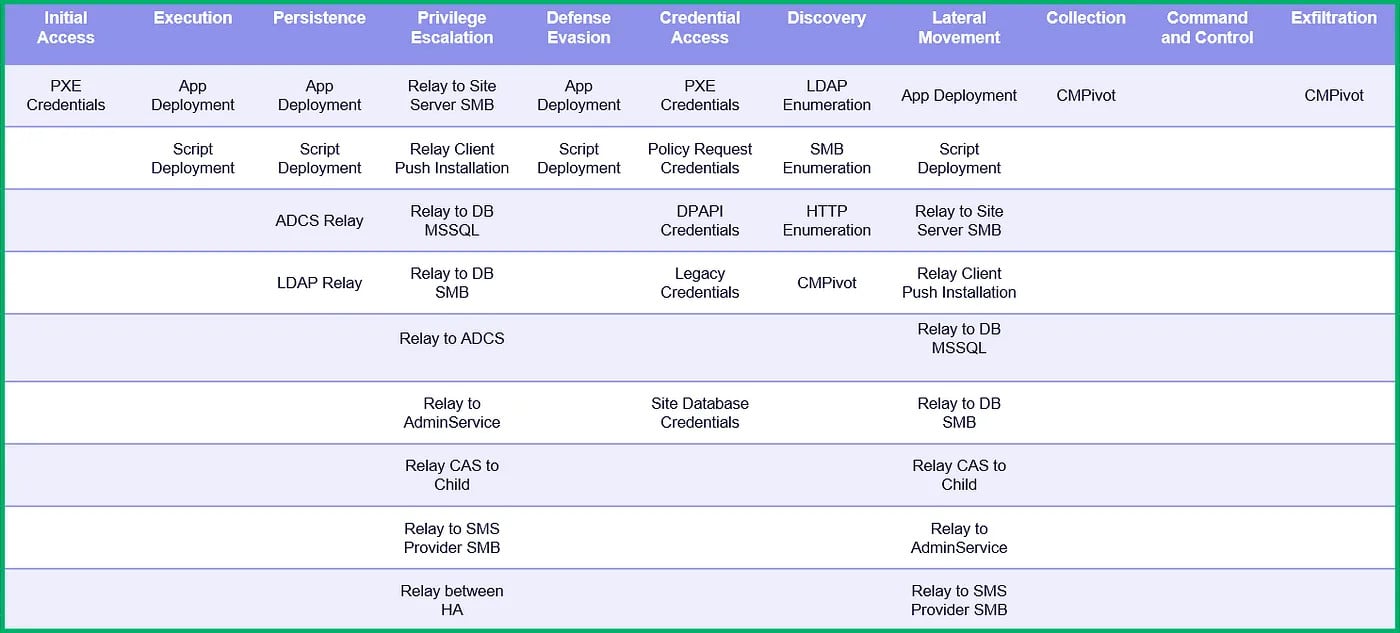

Şu anda depo, MCM/SCCM'ye doğrudan saldırmak veya kullanım sonrası aşamalarda bundan yararlanmak için kullanılabilecek 22 tekniği açıklamaktadır.

Kaynak: Duane Michael

Ortama bağlı olarak açıklanan teknikler, kimlik bilgilerine erişime (CRED), ayrıcalıkların yükseltilmesine (ELEVATE), keşif ve keşif yapılmasına (RECON) veya MCM/SCCM hiyerarşisinin kontrolünün ele geçirilmesine (TAKEOVER) izin verebilir.

Her saldırı yöntemi için araştırmacılar, sunulan saldırı tekniklerinin her birine karşı çevreyi korumaya yönelik bilgiler de sağlıyor.

Savunma eylemleri üç kategoriye ayrılır:

- ÖNLEME: Bir saldırı tekniğini doğrudan azaltan veya etkileyen konfigürasyon değişiklikleri

- DETECT: çeşitli saldırı tekniklerini tespit etmek için rehberlik ve stratejiler

- KANARYA: Saldırganların sıklıkla kötüye kullandığı özellikleri kullanan, aldatmaya dayalı tespit stratejileri

Yaygın olarak benimsendiği ve bir Active Directory etki alanına kurulması gerektiği göz önüne alındığında, MCM/SCCM, yanlış yapılandırılması durumunda bir şirketin güvenlik durumunu azaltabilir; bu da deneyimli bir yöneticiye uygun bir görevdir.

Her ne kadar Misconfiguration Manager'ın yaratıcıları tarafından test edilmiş olsa da, yöneticilere, depoda sağlanan savunma yöntemlerini bir üretim ortamında uygulamadan önce test etmeleri şiddetle tavsiye edilir.