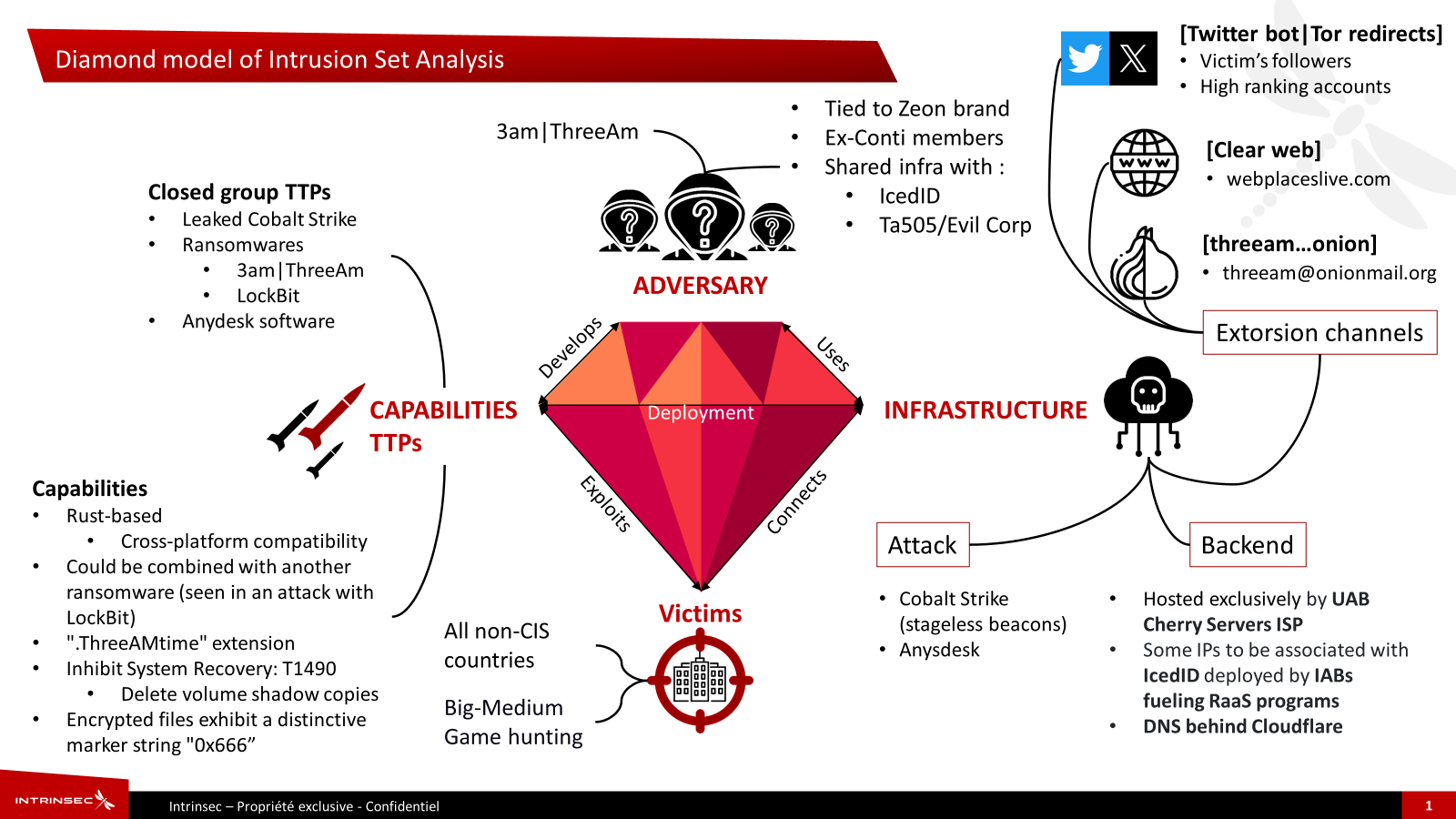

Yakın zamanda ortaya çıkan sabah 3’teki fidye yazılımı operasyonunun etkinliğini analiz eden güvenlik araştırmacıları, Conti örgütü ve Royal fidye yazılımı çetesi gibi kötü şöhretli gruplarla yakın bağlantıları ortaya çıkardı.

ThreeAM olarak da yazılan 3AM, aynı zamanda yeni bir şantaj taktiği deniyor: Veri sızıntısı haberini kurbanın sosyal medya takipçileriyle paylaşmak ve X’teki (eski adıyla Twitter) üst düzey hesaplara veri sızıntısını işaret eden mesajlarla yanıt vermek için botları kullanmak .

Gece 3’te Conti siber suç örgütüyle bağlantılı

Sabah 3’teki fidye yazılımı çetesinin faaliyetleri ilk kez Eylül ortasında, şu anda Broadcom’un bir parçası olan Symantec’teki Tehdit Avcısı Ekibi’nin, tehdit aktörlerinin LockBit kötü amaçlı yazılımını dağıtmada başarısız olduktan sonra ThreeAM fidye yazılımına geçtiklerini fark ettiklerini ortaya çıkarmasıyla belgelendi.

Fransız siber güvenlik şirketi Intrinsec’teki araştırmacılara göre ThreeAM, Conti sendikası içindeki Team 2’nin eski üyelerinden oluşan bir çete olan ve artık Blacksuit olarak yeniden markalanan Royal fidye yazılımı grubuyla bağlantılı olabilir.

Intrinsec, grubun taktikleri, saldırılarda kullanılan altyapı ve iletişim kanallarına ilişkin araştırmasında ilerledikçe 3AM fidye yazılımı ile Conti grubu arasındaki bağlantı daha da güçlendi.

BleepingComputer ile paylaşılan bir raporda Intrinsec, tehdit aktörüne ilişkin analizlerinin 3AM ile Conti sendikası arasındaki iletişim kanalları, altyapı ve taktikler, teknikler ve prosedürler (TTP’ler) açısından “önemli bir örtüşmeyi” ortaya çıkardığını söylüyor.

Symantec’in ağ güvenliği ihlali göstergesi olarak listelediği bir IP adresini kullanma (185.202.0[.]111) Intrinsec araştırmacıları, tehdit aktörünün saldırısına ilişkin raporlarında VirusTotal’da, 2020’den bu yana tespit edilen, Kobalt Saldırısını düşürmek için bir PowerShell komut dosyası buldu.

Başka bir bulguda Intrinsec, TCP bağlantı noktası 8000’de genellikle tünel iletişimi için kullanılan bir SOCKS4 proxy’sini gözlemledi. Araştırmacılar, “Bu Socks4 hizmetiyle ilişkili imzanın, 2022’nin ortasından bu yana böyle bir proxy özelliği gösteren iki IP adresinde görüntülendiğini” belirtiyorlar.

“Bu faaliyet zaman çizelgesi, Trend Micro’ya göre Eylül 2022’de gözlemlenen, ancak ilk olarak Ocak 2022’nin sonlarında daha da erken bir artış göstermiş olabilecek Zeon fidye yazılımı için bilinen zamanla aynı doğrultudadır” – Intrinsec

Ayrıca Intrinsec analistleri, “DESKTOP-TCRDU4C” adlı bir makinedeki RDP hizmeti için 2022 ortasındaki saldırılarla ilişkili bir TLS sertifikası belirledi; bunlardan bazıları, Royal fidye yazılımı kampanyalarında IcedID kötü amaçlı yazılım düşürücüsünden yararlanıyor.

Daha önce IcedID, Quantum ve Conti grupları olarak yeniden markalanan XingLocker’dan fidye yazılımı dağıtmak için kullanılıyordu.

Araştırmacılar ayrıca 3AM’in Tor ağındaki veri sızıntısı sitesindeki HTML içeriğinin internete bağlı sunucular için Shodan platformu tarafından indekslendiğini, bunun da açık web üzerinden mevcut olduğu anlamına geldiğini buldu.

Araştırmacı, Shodan’ın “ağ trafiğini gerçek bir sunucuya yönlendirmek için kullanılabilecek bir nginx ürünüyle ilişkili bir IP adresi” gösterdiğini söyledi.

Bu izi takip eden Intrinsec, sunucudaki aynı Apache httpd banner’ının, tümü “UAB Cherry Servers” adlı bir kuruluş tarafından barındırılan 27 başka sunucuda da bulunduğunu fark etti.

Cherry Servers, dolandırıcılık riski nispeten düşük olan Litvanyalı bir barındırma şirketidir ancak tehdit istihbarat servisleri, şirketin müşterilerinin Cobalt Strike gibi kötü amaçlı yazılımları barındırdığını tespit etmiştir.

kaynak: Intrinsic

Daha yakından yapılan bir analiz, 27 sunucudan altısının aynı bağlantı noktasını, protokolü, aynı sürüme sahip Apache ürününü, otonom sistemi (AS16125), organizasyonu ve ‘limited şirket’ anlamına gelen “llc” metnini paylaştığını ortaya çıkardı.

Bunun dışında analiz edilen IP adreslerindeki alan adlarının Google Trust Services LLC’den TLS sertifikaları olduğu ve Cloudflare’e aktarıldığı görüldü.

Intrinsec, siber güvenlik ve yönetilen hizmetler şirketi Bridewell’in geçen Nisan ayındaki bir raporunda aynı IP alt ağını buldu; ALPHV/BlackCat fidye yazılımı operasyonunun arka uç altyapısını yalnızca UAB Cherry Servers ISP’de barındırdığını, aynı alt ağda IP adresleri kullandığını ve bazılarının Bunlardan bazıları Conti saldırıları için kullanılan IcedID kötü amaçlı yazılımıyla ilişkilendirildi.

Intrinsec’in teknik bulgusu, RedSense’in ALPHV’nin Conti grubunun bir parçası olmayan ancak saldırıları gerçekleştirmede çeşitli şekillerde çeteye yardımcı olabilecek müttefik bir grup olduğunu söyleyen tehdit istihbaratıyla örtüşüyor.

Mağdura baskı yapmak için Twitter botları test ediliyor

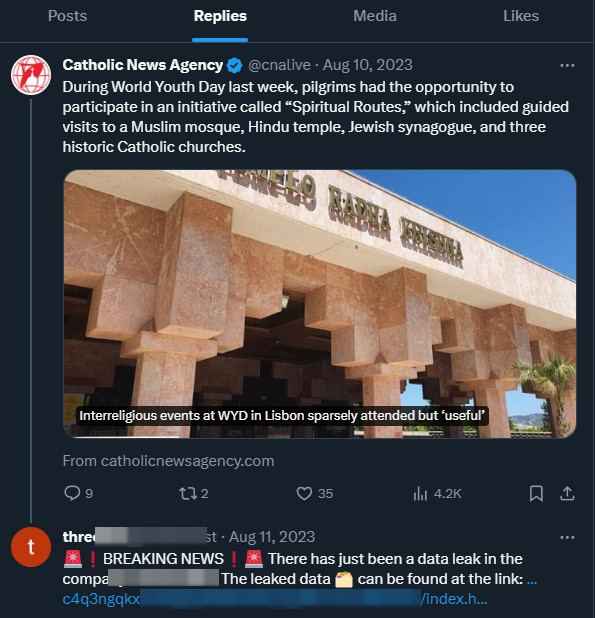

ThreeAM hakkında daha fazla kamuya açık bilgi arayan Intrinsec’in siber tehdit istihbarat ekibi, çetenin başarılı saldırılarının haberlerini yayınlamak için X’te (eski adıyla Twitter) otomatik yanıtları kullanarak yeni bir gasp tekniğini test ettiğini keşfetti.

Tehdit aktörü, geçen yıl 10 Ağustos’ta bir X/Twitter hesabı açtı ve bu hesabı kullanarak kurbanlarından birinden bahseden ve veri sızıntısı sitesine yönlendiren “çok sayıda yanıt” bıraktı.

3AM fidye yazılımı, kurbanın tweetlerine ve aşağıdaki örnekte olduğu gibi bazılarının yüz binlerce takipçisi olan çeşitli hesaplarına 3AM’in Tor ağındaki veri sızıntısı sitesine bir bağlantı vererek yanıt verdi.

kaynak: BleepingComputer

Bu taktik muhtemelen saldırı haberini yaymak ve ardından gelen veri sızıntısını yaymak ve otomatik paketleme hizmetleri sağlayan bir ABD şirketi olan kurbanın ticari itibarına zarar vermek için kullanıldı.

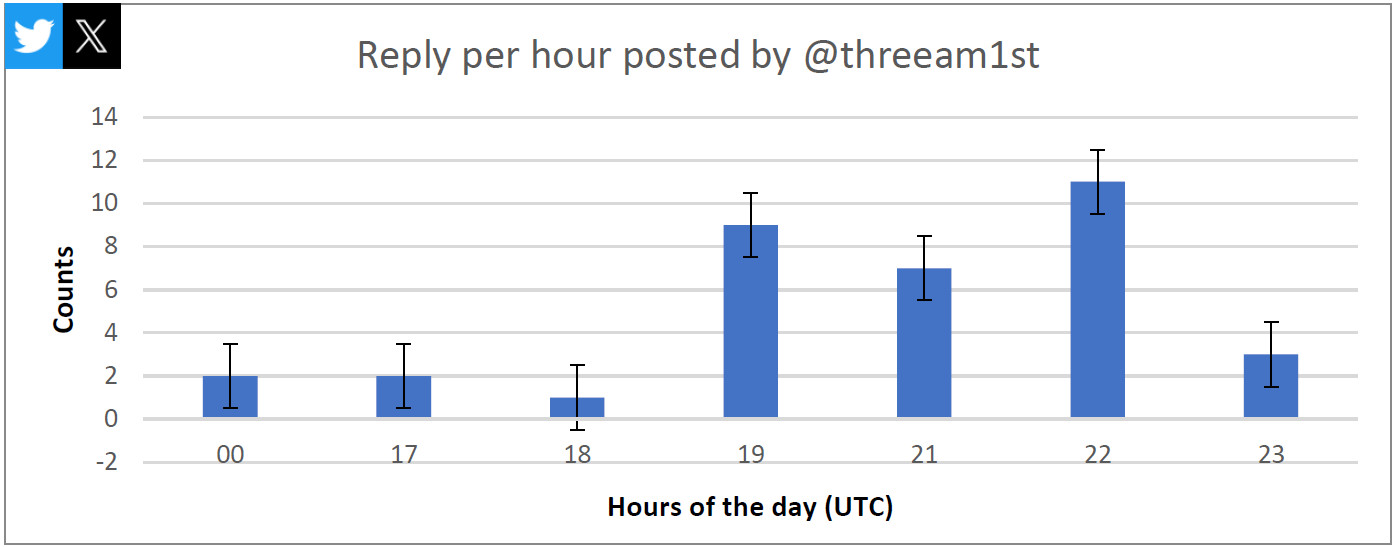

Intrinsec araştırmacıları, ThreeAM’in kurbanın bazı takipçilerinden gelen birden fazla tweet’e yanıt vermek için aynı mesajı otomatik bir şekilde kullandığını belirledi.

Intrinsec, BleepingComputer ile paylaşılan özel raporda, “Bir X/Twitter botunun böyle bir isim ve utanç kampanyasını yürütmek için büyük olasılıkla kullanıldığını büyük bir güvenle değerlendiriyoruz” diye yazıyor.

ThreeAM yanıtlarının hacminin ve sıklığının artması, bazen günde 86’ya kadar, gerçek bir kullanıcının ortalamasının oldukça üzerinde ve dakikada dört civarında olması bu teoriye işaret ediyor.

kaynak: Intrinsic

Bu taktiğin yalnızca sabah 3’teki bir kurban üzerinde kullanılmış gibi göründüğünü belirtmekte fayda var, bunun nedeni muhtemelen tehdit aktörünün beklediği sonuçları vermemesiydi.

3AM’in Tor ağındaki veri sızıntısı sitesine bakıldığında, fidyeyi ödemeyen ve tehdit aktörünün verilerini sızdırdığı 19 kurbanın listesi görülüyor. Şaşırtıcı bir şekilde, 3AM’in sitesi LockBit fidye yazılımı operasyonunun kullandığı siteye çok benziyor.

Intrinsec, “ThreeAM izinsiz giriş setleri Royal’in daha az karmaşık bir alt grubu gibi görünse de” ve çetenin daha az operasyonel güvenlik sergilediğini, bunun hafife alınmaması gerektiğini ve yine de çok sayıda saldırı gerçekleştirebileceğini belirtiyor.

Conti sendikası

Conti siber suç örgütü, 2020 ile Conti Leaks olarak bilinen bir veri ihlalinin ardından Mayıs 2022’de kapatıldığı dönem arasındaki en büyük ve en agresif fidye yazılımı operasyonuydu.

Operasyonun bağlı kuruluşları, en verimli bilgisayar korsanlığı faaliyetlerinden birinde, bir aydan kısa bir süre içinde 40’tan fazla kuruluşun güvenliğini ihlal etti; en hızlı saldırılar, şifreleme sistemlerine ilk erişimden sadece üç gün sonra gerçekleşti.

Sendika birden fazla hücreye bölündü ve fidye yazılımı markası dağıldı, ancak üyelerinin ve bağlı kuruluşlarının çoğu diğer operasyonlarla ortaklık kurarak hedef analizi ve ilk erişimden müzakerelere, altyapıya, geliştiricilere ve operatörlere kadar bir saldırının tüm aşamalarında deneyimli kişilerle katkıda bulundu. .

RedSense siber tehdit istihbaratı araştırmacısı Yelisey Bohuslavskiy’e göre devam edenlerden biri, “Conti’nin doğrudan varisi” olan Royal fidye yazılımıdır; üyelerin birbirini kişisel olarak tanıdığı kapalı bir operasyondur.

Çünkü bir hacker forumunda paylaşım yapmakBazı araştırmacılar liderlerden birinin Kraliyet grubunun bir üyesi kendilerine Baddie diyen bir tehdit aktörüdür. Ancak Bohuslavskiy, bununla ilgili başka hiçbir kanıtın kamuya açıklanmadığını ve fidye yazılımının bu günlerde sürekli değişen bir sahne olduğunu ve Baddie’nin birden fazla hizmet olarak fidye yazılımı (RaaS) operasyonuyla çalışıyor olabileceğini söylüyor.

Birden fazla RaaS grubuyla çalışan bağlı kuruluşlar kadar kaotik bir ortamda, belirli bir çetenin üyelerini takip etmek veya onları bir operasyona bağlamak zordur.