Yeni bulgular, RIG istismar kitinin (EK) 2022’de tüm zamanların en yüksek başarılı istismar oranına yaklaşık %30’a ulaştığını ortaya koyuyor.

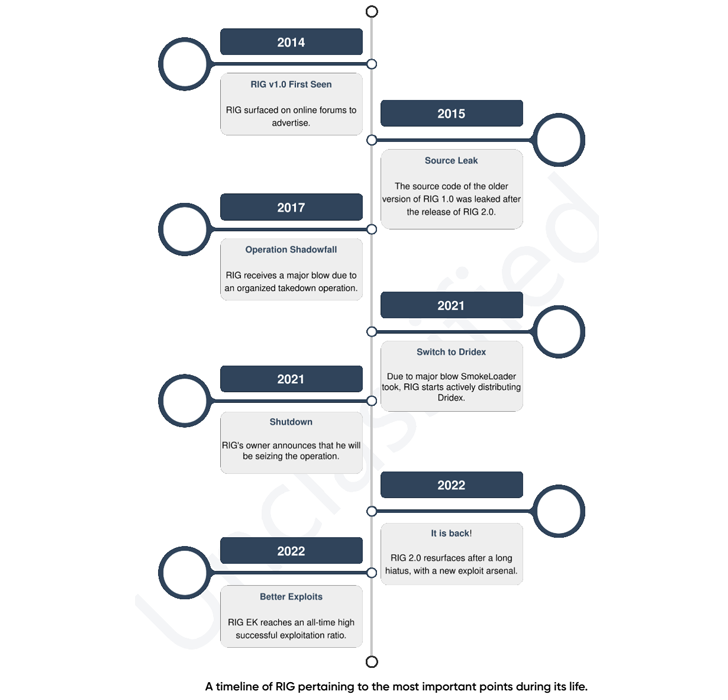

İsviçreli siber güvenlik şirketi PRODAFT, The Hacker News ile paylaştığı kapsamlı bir raporda, “RIG EK, 2014’ten beri aktif olan, mali amaçlı bir programdır.” dedi.

“Daha yakın tarihli faaliyetlerinde istismarlarını henüz önemli ölçüde değiştirmemiş olsa da, dağıttıkları kötü amaçlı yazılımın türü ve sürümü sürekli değişiyor. Örnekleri güncelleme sıklığı haftalıktan günlük güncellemelere kadar değişiyor.”

Açıklardan yararlanma kitleri, web tarayıcıları gibi yaygın olarak kullanılan yazılımlardaki bilinen güvenlik açıklarından yararlanarak çok sayıda kurbana kötü amaçlı yazılım dağıtmak için kullanılan programlardır.

RIG EK’nin bir hizmet modeli olarak çalışması, tehdit aktörlerinin kurban makinelere kendi seçtikleri kötü amaçlı yazılımları yüklemeleri için RIG EK yöneticisini mali olarak tazmin edebileceği anlamına gelir. RIG EK operatörleri, yüksek bulaşma oranı ve geniş kapsamlı kapsama alanı sağlamak için öncelikle kötü amaçlı reklamcılığı kullanır.

Sonuç olarak, aktör tarafından kontrol edilen bir web sayfasına veya güvenliği ihlal edilmiş ancak meşru bir web sitesine erişmek için bir tarayıcının güvenlik açığı bulunan bir sürümünü kullanan ziyaretçiler, kötü amaçlı JavaScript kodu kullanılarak bir proxy sunucusuna yönlendirilir ve bu sunucu da bir istismar sunucusuyla iletişim kurar. uygun tarayıcı istismarını sağlayın.

İstismar sunucusu, kendi adına, User-Agent dizesini ayrıştırarak kullanıcının tarayıcısını algılar ve “önceden tanımlanmış güvenlik açığı bulunan tarayıcı sürümleriyle eşleşen” istismarı döndürür.

Araştırmacılar, ” Exploit Kit’in ustaca tasarımı, son kullanıcının çok az veya hiç etkileşimi olmadan cihazlara bulaşmasına izin veriyor” dedi. “Bu arada, proxy sunucularını kullanması, enfeksiyonların tespit edilmesini zorlaştırıyor.”

2014 yılında sahneye çıktığından beri RIG EK’nin AZORult, CryptoBit, Dridex, Raccoon Stealer ve WastedLoader gibi çok çeşitli finansal truva atları, hırsızlar ve fidye yazılımları sağladığı gözlemlendi. Operasyon, 2017 yılında alt yapısını dağıtan koordineli bir eylemin ardından büyük bir darbe aldı.

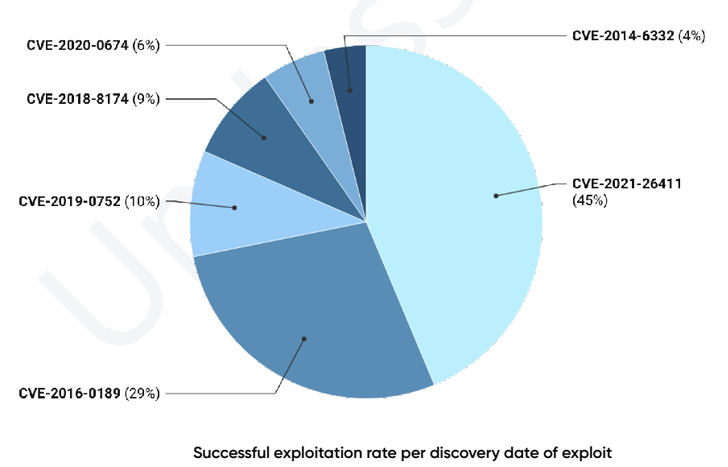

Son RIG EK kampanyaları, RedLine Stealer’ı dağıtmak için Internet Explorer’ı (CVE-2021-26411, CVSS puanı: 8,8) etkileyen bir bellek bozulması güvenlik açığını hedef aldı.

Kötü amaçlı yazılımın silah haline getirdiği diğer tarayıcı kusurları arasında CVE-2013-2551, CVE-2014-6332, CVE-2015-0313, CVE-2015-2419, CVE-2016-0189, CVE-2018-8174, CVE-2019-0752, ve CVE-2020-0674.

PRODAFT tarafından toplanan verilere göre, 2022’deki başarılı bulaşmaların %45’i CVE-2021-26411’den yararlandı, ardından CVE-2016-0189 (%29), CVE-2019-0752 (%10), CVE-2018-8174 ( %9) ve CVE-2020-0674 (%6).

İşletmeniz 2023’ün En Önemli SaaS 🛡️ Güvenlik Zorluklarına Hazır mı? Bunlarla Nasıl Başa Çıkacağınızı Öğrenin – Web Seminerimize Hemen Katılın!

Dridex, Raccoon ve RedLine Stealer’ın yanı sıra, RIG EK kullanılarak dağıtılan önemli kötü amaçlı yazılım ailelerinden bazıları SmokeLoader, PureCrypter, IcedID, ZLoader, TrueBot, Ursnif ve Royal fidye yazılımıdır.

Ayrıca, istismar kitinin 207 ülkeden trafik çektiği ve yalnızca son iki ayda %22’lik bir başarı oranı bildirdiği söyleniyor. Uzlaşmaların çoğu Rusya, Mısır, Meksika, Brezilya, Suudi Arabistan, Türkiye ve Avrupa’daki çeşitli ülkelerde bulunuyor.

Araştırmacılar, “İlginç bir şekilde, istismar deneme oranları en yüksek Salı, Çarşamba ve Perşembe günleriydi – başarılı enfeksiyonlar haftanın aynı günlerinde gerçekleşiyor” dedi.

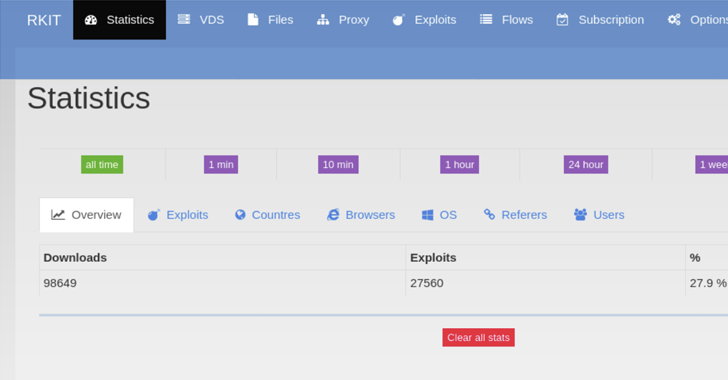

Kitin kontrol panelinde de görünürlük kazanmayı başaran PRODAFT, ikisi (admin ve vipr) yönetici ayrıcalıklarına sahip yaklaşık altı farklı kullanıcı olduğunu söyledi. “pit” veya “pitty” takma adına sahip bir kullanıcı profilinin alt yönetici izinleri vardır ve diğer üç profilin (lyr, ump ve test1) kullanıcı ayrıcalıkları vardır.

“admin” ayrıca, esas olarak başka kullanıcılar oluşturmak için ayrılmış bir sahte kullanıcıdır. Abonelik ile çalışan yönetim paneli “pitty” kullanıcısı ile kontrol edilmektedir.

Ancak, git sunucusunu ifşa eden bir operasyonel güvenlik hatası, PRODAFT’ın iki tehdit aktörünün anonimliğini kaldırmasına neden oldu: Oleg Lukyanov adlı 31 yaşındaki Özbekistan uyruklu ve Vladimir Nikonov adlı bir Rus.

Ayrıca Dridex kötü amaçlı yazılımının geliştiricisinin, ek kılavuz sayesinde RIG EK yöneticileriyle “yakın bir ilişkisi” olduğunu da yüksek bir güvenle değerlendirdi.

“kötü amaçlı yazılımın sorunsuz bir şekilde dağıtıldığından emin olmak” için yapılandırma adımları atıldı.

Araştırmacılar, “Genel olarak, RIG EK, dünyanın dört bir yanındaki kurbanlarla, son derece etkili bir yararlanma cephaneliğiyle ve sürekli güncellenen kötü amaçlı yazılımlara sahip çok sayıda müşteriyle, çok verimli bir hizmet olarak yararlanma işini yürütüyor” dedi.