Hata ödül programları, araştırmacıların dijital platformlardaki güvenlik açıklarını belirlemeleri için kritik bir yol olarak ortaya çıktı.

Böyle bir başarı öyküsü, Red Bull hata ödül programı kapsamında yakın zamanda gerçekleştirilen bir keşfi içeriyor; burada bir güvenlik araştırmacısı, ChatGPT’yi kullanarak bir etki alanı izleme komut dosyası oluşturdu ve bu komut sonuçta önemli bir Amazon S3 paketi devralma güvenlik açığının tanımlanmasına yol açtı.

Etki Alanı İzlemeyi Ayarlama

Red Bull hata ödül programı, katılımcıların test etmeye teşvik edildiği alanları belirterek, güvenlik açığı değerlendirmeleri için kapsamlı bir kapsam sağlıyor.

Bu programların dinamik doğasını anlayan araştırmacı, proaktif bir yaklaşıma olan ihtiyacı fark etti ve dolayısıyla bir alan izleme senaryosunun geliştirilmesini sağladı.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

Araştırmacı, “Çabalarımı kolaylaştırmak için bu senaryoyu oluşturmak üzere ChatGPT’nin yardımına başvurdum” diye açıkladı. “Hata ödülü kapsamındaki değişiklikleri gerçek zamanlı olarak takip etmek çok önemliydi.”

Python’da zarif bir şekilde hazırlanmış olan komut dosyası, kapsam dahilindeki alanlarla ilgili güncellemeler olduğunda bildirim göndermek için Telegram API’sini kullandı.

Hata ödülünün belirtilen etki alanlarındaki herhangi bir değişiklik için halka açık bir depoyu sürekli olarak izledi ve her dakika yeni eklemeler veya silmeler için uyarılar gönderdi.

Araştırmacı, otomasyondan yararlanarak hiçbir güncellemeyi kaçırmamalarını sağladı ve hata ödülü ortamının nabzını tuttu.

Sadece bir gün sonra izleme komut dosyası, kapsama eklenen yeni bir alan adı hakkında bir bildirim gönderdi. Araştırmacı bunu, yeni tanıtılan alt alana daha derinlemesine dalmak için bir fırsat olarak hemen fark etti.

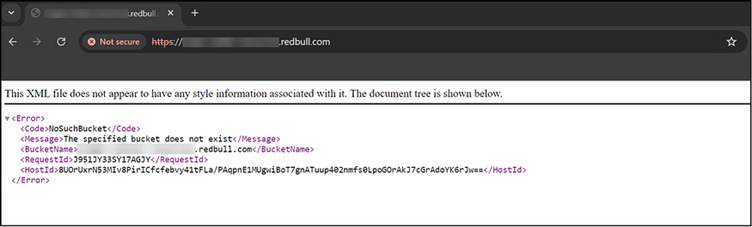

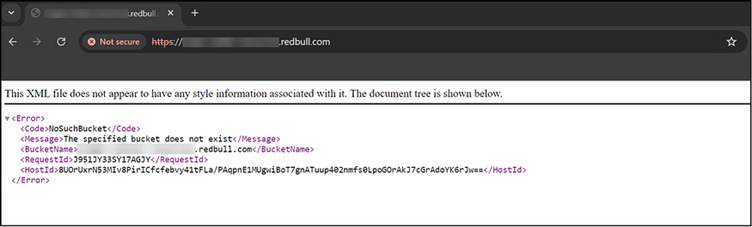

InfoSec tarafından yayınlanan bir rapora göre, inceleme sonrasında yeni alan adıyla ilişkili, yanlış yapılandırılmış bir Amazon S3 klasörü keşfedildi. Bu yanlış yapılandırma, daha fazla inceleme gerektiren potansiyel bir risk teşkil ediyordu.

Yanlış yapılandırılmış Amazon S3 Kovası

Araştırmacı, S3 kovasının güvenlik duruşunu belirlemek için bir dizi test gerçekleştirdi. Awscli gibi araçları kullanarak paketin izinlerini numaralandırmaya başladılar.

Şaşırtıcı bir şekilde, paketin genel yazma izinlerinin etkinleştirildiğini gördüler. Araştırmacı, “Bu, S3 paketinin yanlış yapılandırılmasının klasik bir örneğiydi” dedi.

“Genel yazma erişimi sayesinde, pakete isteğe bağlı dosyalar yükleyebileceğimi fark ettim, bu da potansiyel olarak tamamen devralmaya olanak tanıyor.”

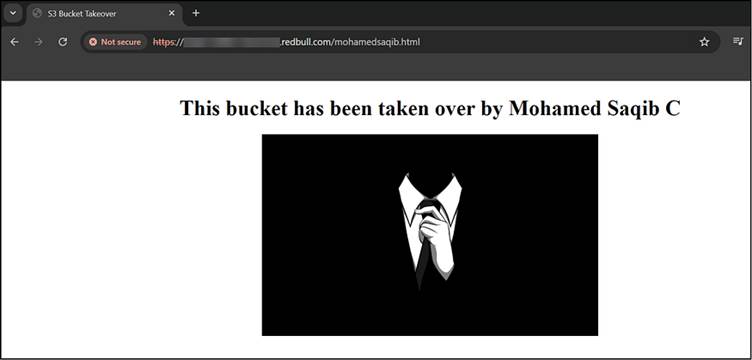

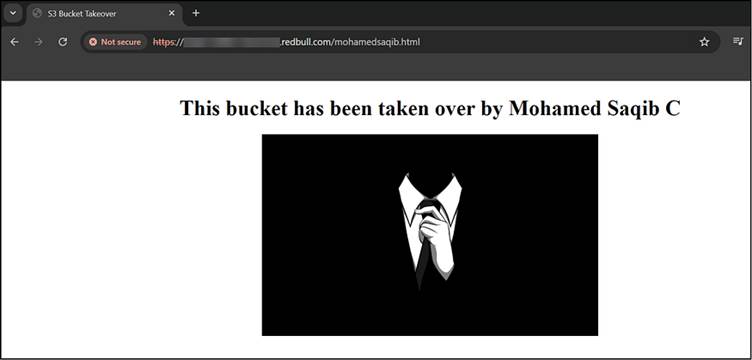

Sömürü: S3 Kovanın Devralınması

Güvenlik açığını doğrulamak için araştırmacı basit bir süreç izledi:

- S3 Kovalarını Numaralandırma: Paket izinlerini araştırmak için komut satırı araçlarını kullandılar.

- Güvenlik Açığı Testi: Doğrulama, paketin herkese açık yüklemelere izin verdiğini ortaya çıkardı.

- Devralmayı Onaylamak: Araştırmacı, basit bir HTML dosyası yükleyerek paketin devralınabileceğini başarıyla gösterdi.

Barındırılan dosyaya erişildiğinde, paketin tamamen ele geçirildiği açıktı.

Sorumlu açıklamanın öneminin farkında olan araştırmacı, güvenlik açığını derhal Red Bull’un güvenlik ekibine bildirdi. Yanıt olumlu ve hızlı oldu; şirket, bulgularında gösterilen titizliği takdir etti.

Hoş bir değişiklikle araştırmacı, minnettarlığının bir göstergesi olarak üç tepsi Red Bull ile ödüllendirildi. Araştırmacı, “Sıkı çalışmanızın karşılığında bu kadar uygun bir ödülle ödüllendirilmeniz her gün görülen bir durum değil” dedi.

Bu deneyim, hata ödül programlarındaki değişiklikleri izleme konusunda dikkatli olmanın önemini vurguluyor ve küçük yanlış yapılandırmalarda bulunabilecek potansiyel tuzakları gösteriyor.

ChatGPT tarafından kolaylaştırılan izleme sürecinin başarılı otomasyonu, yalnızca keşif aşamasını kolaylaştırmakla kalmadı, aynı zamanda teknoloji ve güvenlik araştırmasının güçlü kesişimini de vurguladı.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri