Çeşitli satıcıların web uygulaması güvenlik duvarlarını (WAF’ler) atlatmak ve sistemlere sızmak için yeni bir saldırı yöntemi kullanılabilir ve potansiyel olarak saldırganların hassas iş ve müşteri bilgilerine erişmesini sağlar.

Web uygulaması güvenlik duvarları, bir web uygulamasına gelen ve bu uygulamadan gelen HTTP(S) trafiğini filtrelemeye, izlemeye ve engellemeye ve siteler arası sahtecilik, siteler arası komut dosyası çalıştırma (XSS), dosya içerme ve SQL enjeksiyonu.

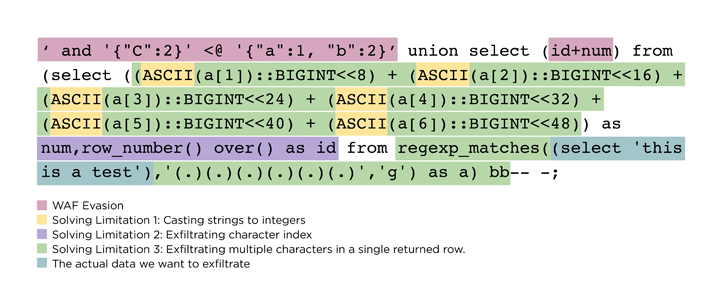

Claroty araştırmacısı Noam Moshe, jenerik bypass “bir WAF’nin ayrıştıramadığı SQL enjeksiyon yüklerine JSON sözdiziminin eklenmesini içerir” dedi. “Çoğu WAF, SQLi saldırılarını kolayca algılar, ancak JSON’u SQL sözdizimine hazırlamak, WAF’ı bu saldırılara karşı kör bırakır.”

Endüstriyel ve IoT siber güvenlik şirketi, tekniğinin SQL enjeksiyon denetimi sırasında JSON sözdizimini desteklemek için güncellemeler yayınlayan Amazon Web Services (AWS), Cloudflare, F5, Imperva ve Palo Alto Networks gibi satıcıların WAF’lerine karşı başarılı bir şekilde çalıştığını söyledi.

Kötü amaçlı harici HTTP(S) trafiğine karşı bir güvenlik bariyeri görevi gören WAF’lerle, bariyeri aşma yeteneğine sahip bir saldırgan, istismar sonrası için hedef ortama ilk erişimi elde edebilir.

Claroty bankaları tarafından, korumaları aşmak için JSON sözdizimini içeren haydut SQL enjeksiyon yükleri oluşturmak için WAF’lere yönelik JSON desteğinin olmaması üzerine tasarlanan baypas mekanizması.

Moshe, “Bu yeni tekniği kullanan saldırganlar, bir arka uç veritabanına erişebilir ve sunucuya doğrudan erişim veya bulut üzerinden bilgi sızdırmak için ek güvenlik açıkları ve istismarlar kullanabilir” dedi. “Bu, özellikle daha fazla kuruluş daha fazla işi ve işlevi buluta taşımaya devam ederken, tehlikeli bir geçiştir.”