Polonium olarak izlenen bir tehdit aktörü, en az Eylül 2021’den bu yana yedi farklı özel arka kapıya sahip İsrail varlıklarını hedefleyen bir düzineden fazla yüksek düzeyde hedefli saldırıyla bağlantılı.

Siber güvenlik firması ESET, izinsiz girişlerin mühendislik, bilgi teknolojisi, hukuk, iletişim, markalaşma ve pazarlama, medya, sigorta ve sosyal hizmetler gibi çeşitli dikeylerdeki kuruluşları hedef aldığını söyledi.

Polonyum, Microsoft tarafından Lübnan merkezli olduğuna inanılan ve yalnızca İsrail hedeflerini vurduğu bilinen sofistike bir operasyonel gruba verilen kimyasal element temalı bir takma addır.

Grup tarafından gerçekleştirilen faaliyetler ilk olarak bu Haziran ayının başlarında, Windows üreticisinin, düşman tarafından komuta ve kontrol (C2) amacıyla oluşturulan 20’den fazla kötü niyetli OneDrive hesabını askıya aldığını ifşa etmesiyle ortaya çıktı.

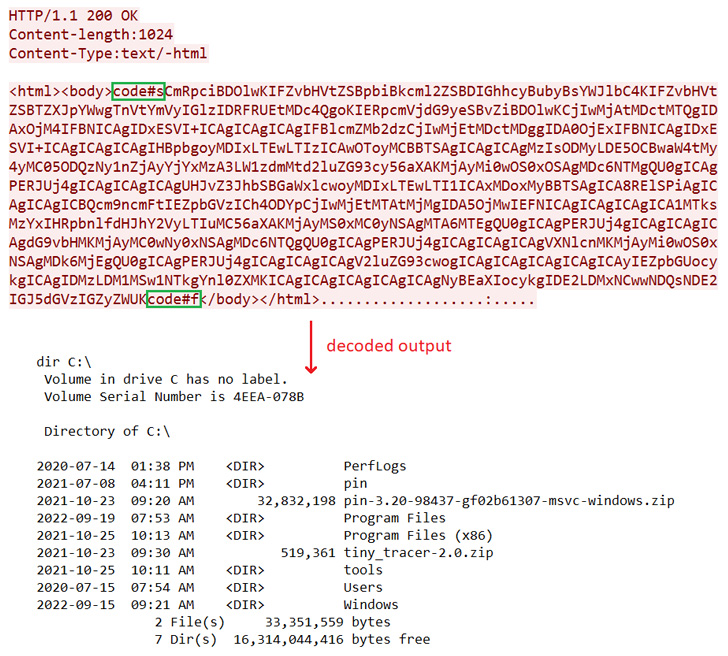

Saldırıların özü, hassas verileri aktör kontrollü OneDrive ve Dropbox hesaplarına sızdırma yetenekleri nedeniyle CreepyDrive ve CreepyBox adlı implantların kullanılması olmuştur. Ayrıca CreepySnail adlı bir PowerShell arka kapısı da dağıtılır.

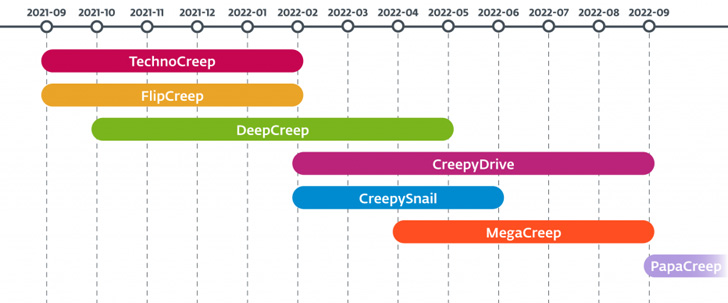

ESET’in daha önce belgelenmemiş beş arka kapıyı daha keşfettiği son keşif, kötü amaçlı yazılım cephaneliğini sürekli olarak iyileştiren ve yeniden donatan aktif bir casusluk odaklı tehdit aktörünü odak noktasına getiriyor.

ESET araştırmacısı Matías Porolli, “Polonium’un özel araçlarına getirdiği sayısız sürüm ve değişiklik, grubun hedeflerini gözetlemek için sürekli ve uzun vadeli bir çaba gösteriyor.” Dedi. “Grup herhangi bir sabotaj veya fidye yazılımı eylemi gerçekleştirmiyor gibi görünüyor.”

Ismarlama bilgisayar korsanlığı araçlarının listesi aşağıdaki gibidir:

- CreepyDrive/CreepyBox – OneDrive veya Dropbox’ta depolanan bir metin dosyasından komutları okuyan ve yürüten bir PowerShell arka kapısı.

- Ürpertici Salyangoz – Saldırganın kendi C2 sunucusundan komutları alan bir PowerShell arka kapısı

- DerinSürünme – Dropbox hesaplarında saklanan bir metin dosyasından komutları okuyan ve verileri dışarı sızdıran AC# arka kapısı

- MegaCreep – Mega bulut depolama hizmetinde depolanan bir metin dosyasından komutları okuyan AC# arka kapısı

- FlipCreep – FTP sunucusunda saklanan bir metin dosyasından komutları okuyan ve verileri dışarı sızdıran AC# arka kapısı

- TeknoCreep – Komutları yürütmek ve verileri sızdırmak için TCP soketleri aracılığıyla C2 sunucusuyla iletişim kuran AC# arka kapısı

- PapaCreep – TCP soketleri aracılığıyla uzak bir sunucudan komut alıp yürütebilen bir C++ arka kapısı

Eylül 2022 gibi yakın bir zamanda tespit edilen PapaCreep, komutları çalıştırmak, komutları ve çıktılarını almak ve göndermek ve dosya yüklemek ve indirmek için tasarlanmış dört farklı bileşen içeren modüler bir kötü amaçlı yazılımdır.

Slovak siber güvenlik firması ayrıca, tuş vuruşlarını kaydetmek, ekran görüntüleri yakalamak, web kamerası aracılığıyla fotoğraf çekmek ve güvenliği ihlal edilmiş makinede ters bir kabuk oluşturmaktan sorumlu diğer birkaç modülü de ortaya çıkardığını söyledi.

Saldırılarda kullanılan kötü amaçlı yazılımların bolluğuna rağmen, ağları ihlal etmek için kullanılan ilk erişim vektörü şu anda bilinmiyor, ancak VPN kusurlarının istismarını içerdiğinden şüpheleniliyor.

Porolli, “Grubun kötü amaçlı modüllerinin çoğu küçük ve sınırlı işlevselliğe sahip” dedi. “Kodu arka kapılarında bölmeyi, kötü amaçlı işlevleri çeşitli küçük DLL’lere dağıtmayı seviyorlar, belki de savunucuların veya araştırmacıların tam saldırı zincirini gözlemlememesini bekliyorlar.”