Siber güvenlik araştırmacıları, yeni bir yüksek önem dereceli güvenlik açığı keşfettiler. Kağıt kesiği belirli koşullar altında uzaktan kod yürütülmesine neden olabilecek Windows için baskı yönetimi yazılımı.

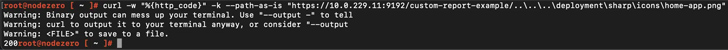

olarak izlendi CVE-2023-39143 (CVSS puanı: 8.4), kusur, 22.1.3 sürümünden önceki PaperCut NG/MF’yi etkiler. Bir yol geçişi ve dosya yükleme güvenlik açığının bir kombinasyonu olarak tanımlanmıştır.

Horizon3.ai’den Naveen Sunkavally, “CVE-2023-39143, kimliği doğrulanmamış saldırganların potansiyel olarak PaperCut MF/NG uygulama sunucusuna rasgele dosyaları okumasına, silmesine ve yüklemesine olanak tanıyarak, belirli yapılandırmalarda uzaktan kod yürütülmesine neden oluyor” dedi.

Siber güvenlik firması, bazı PaperCut kurulumlarında varsayılan olarak açık olan harici cihaz entegrasyon ayarı etkinleştirildiğinde, uzaktan kod yürütülmesine yol açan dosya yüklemenin mümkün olduğunu söyledi.

Bu Nisan ayının başlarında, aynı üründe başka bir uzaktan kod yürütme güvenlik açığı (CVE-2023-27350, CVSS puanı: 9.8) ve bir bilgi ifşa kusuru (CVE-2023–27351), Cobalt Strike ve fidye yazılımı dağıtmak için vahşi ortamda yaygın olarak sömürüldü. . İran ulus-devlet aktörlerinin de hedef ağlara ilk erişimi elde etmek için böcekleri kötüye kullandığı tespit edildi.

Sunkavally, “CVE-2023-27350 ile karşılaştırıldığında, CVE-2023-39143 ayrıca saldırganların yararlanmak için önceden herhangi bir ayrıcalığa sahip olmasını gerektirmez ve hiçbir kullanıcı etkileşimi gerektirmez.” “CVE-2023-39143, bir sunucunun güvenliğini aşmak için birlikte zincirlenmesi gereken birden çok sorunu içerdiğinden, istismar edilmesi daha karmaşıktır. ‘Tek seferlik’ bir RCE güvenlik açığı değildir.”

Ayrıca PaperCut tarafından 22.1.3 sürümünde düzeltilen bir güvenlik kusuru, doğrudan sunucu IP erişimine sahip kimliği doğrulanmamış bir saldırganın hedef dizine rasgele dosyalar yüklemesine izin vererek olası bir hizmet reddine yol açabilir (CVE-2023-3486, CVSS) puan: 7.4). Tenable, sorunu keşfetme ve bildirme konusunda itibar kazandı.