.jpg)

Ortaya çıkan çapraz platform BianLian fidye yazılımının operatörleri, bu ay komuta ve kontrol (C2) altyapılarını artırdı ve bu, grubun operasyonel temposunda bir artışa işaret eden bir gelişme.

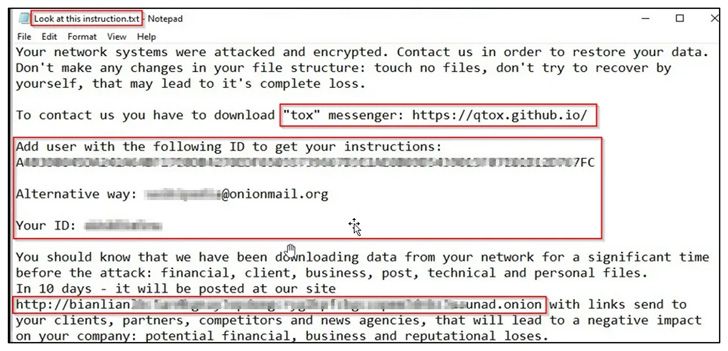

Go programlama dilinde yazılmış BianLian, ilk olarak 2022 yılının Temmuz ayının ortalarında keşfedildi ve 1 Eylül itibariyle siber güvenlik firması olan 15 kurban örgütünü talep etti. [redacted] The Hacker News ile paylaşılan bir raporda söyledi.

Çifte gasp fidye yazılımı ailesinin, hassas bilgileri sifonlamak için mobil bankacılık ve kripto para birimi uygulamalarını hedefleyen aynı adı taşıyan bir Android bankacılık truva atıyla hiçbir bağlantısı olmadığını belirtmekte fayda var.

Kurban ağlarına ilk erişim, ProxyShell Microsoft Exchange Server kusurlarından başarılı bir şekilde yararlanılarak elde edilir ve takip faaliyetleri için bir web kabuğu veya bir ngrok yükü bırakmak için kullanılır.

“BianLian, fidye yazılımı grupları için başka bir ortak hedef olan istismar için SonicWall VPN cihazlarını da hedef aldı.” [redacted] araştırmacılar Ben Armstrong, Lauren Pearce, Brad Pittack ve Danny Quist söyledi.

Agenda adlı başka bir yeni Golang kötü amaçlı yazılımının aksine, BianLian aktörleri, ilk erişim zamanından ve gerçek şifreleme olayından itibaren altı haftaya kadar bekleme süreleri sergiliyor; bu süre, 2021’de bildirilen 15 günlük medyan davetsiz misafir bekleme süresinin oldukça üzerinde.

Ağ profili oluşturma ve yanal hareket için arazide yaşama (LotL) tekniklerinden yararlanmanın yanı sıra, grubun ağa kalıcı erişimi sürdürmek için alternatif bir araç olarak özel bir implant yerleştirdiği de bilinmektedir.

Arka kapının ana hedefi, [redacted]uzak bir sunucudan rastgele yükleri almak, belleğe yüklemek ve ardından bunları yürütmektir.

Agenda’ya benzer şekilde BianLian, dosya şifreleme kötü amaçlı yazılımını yürütmek için sunucuları Windows güvenli modda başlatırken aynı anda sistemde yüklü güvenlik çözümleri tarafından algılanmadan kalabilir.

Güvenlik engellerini aşmak için atılan diğer adımlar arasında gölge kopyaların silinmesi, yedeklerin temizlenmesi ve Golang şifreleme modülünün Windows Uzaktan Yönetim (WinRM) ve PowerShell komut dosyaları aracılığıyla çalıştırılması yer alır.

BianLian ile ilişkili bilinen en eski C2 sunucusunun Aralık 2021’de çevrimiçi göründüğü söyleniyor. Ancak altyapı o zamandan beri 30 aktif IP adresini aşacak “sorunlu bir patlamaya” tanık oldu.

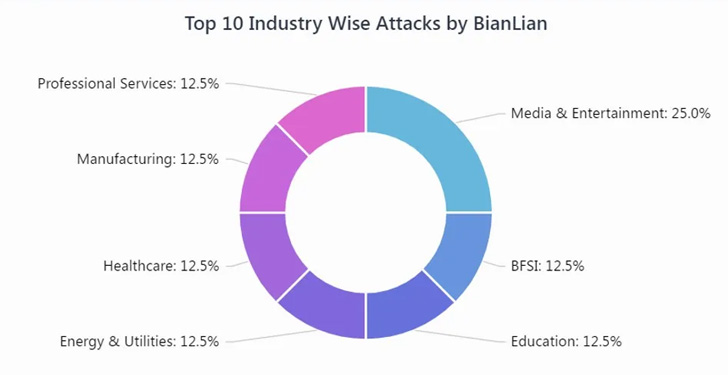

Bu ayın başlarında fidye yazılımının işleyiş biçimini detaylandıran Cyble’a göre, hedeflenen şirketler medya, bankacılık, enerji, üretim, eğitim, sağlık ve profesyonel hizmetler gibi çeşitli endüstri sektörlerini kapsıyor. Şirketlerin çoğunluğu Kuzey Amerika, İngiltere ve Avustralya’da bulunmaktadır.

BianLian, siber suçluların tespit edilmekten kaçınmak için atlama taktiklerini sürdürmeye yönelik özverili çabalarının bir başka göstergesidir. Ayrıca, Go’yu temel dil olarak kullanan giderek artan sayıda tehdide katkıda bulunur ve düşmanların daha sonra birden çok platform için derlenebilecek tek bir kod tabanında hızlı değişiklikler yapmalarını sağlar.

Araştırmacılar, “BianLian, yanal olarak hareket etmek, operasyonlarını ağda karşılaştıkları yeteneklere ve savunmalara göre ayarlamak için Living of the Land (LOL) metodolojisinde usta olduklarını gösterdiler” dedi.