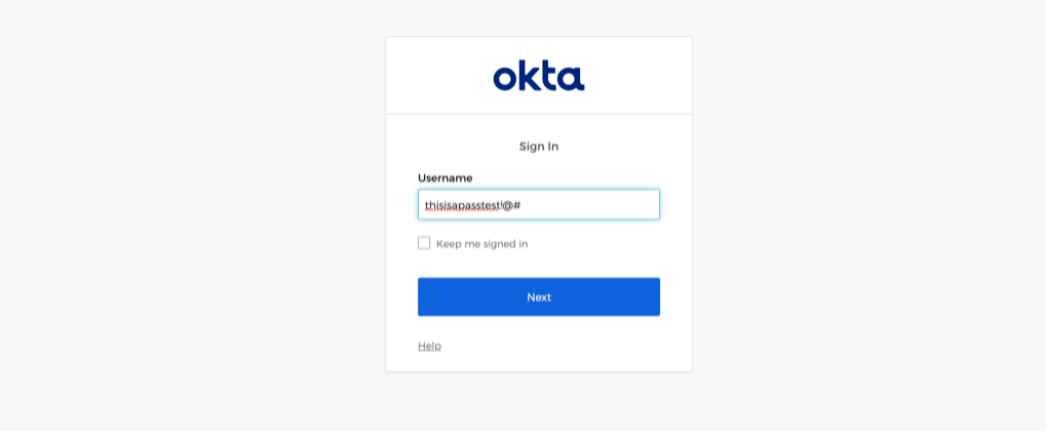

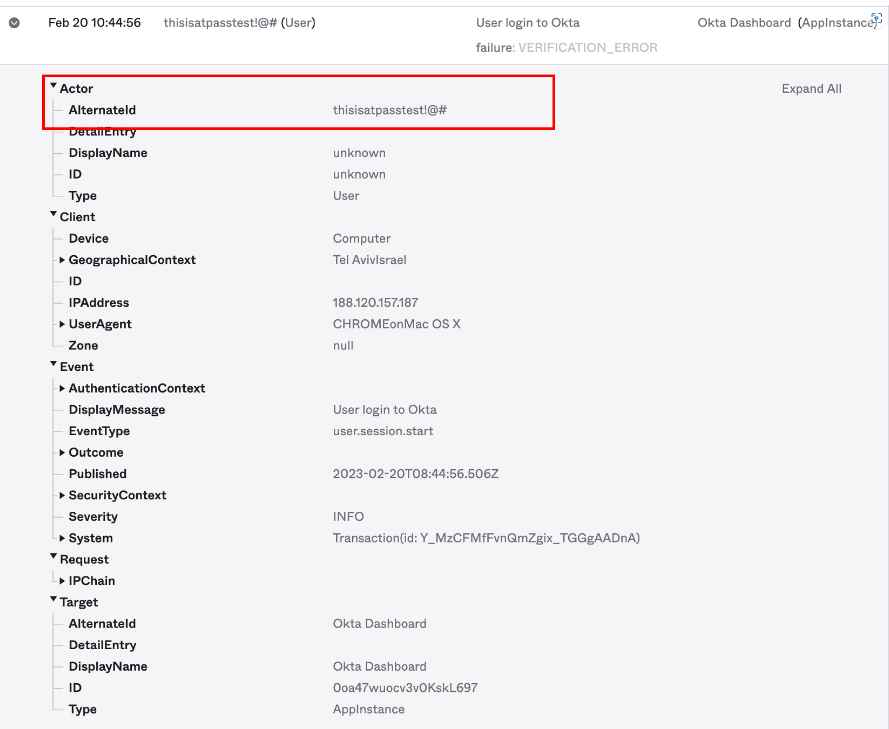

Araştırmacılar, Okta’da, saldırganların kullanıcıların Okta denetim günlüklerinde depolanan kullanıcı parolalarına ve kimlik bilgilerine erişmesine olanak tanıyan yeni bir olası kullanım sonrası saldırı mekanizması keşfettiler. Bu yaklaşım Okta’da keşfedildi. Bir kullanıcı Okta etki alanında oturum açmaya çalıştığında, oturum açma ekranındaki kullanıcı adı kutusuna parolasını girmesi son derece normaldir. Bu, oturum açma girişiminin başarısız olmasına ve kullanıcının Okta etki alanına erişememesine neden olur. Başarısız oturum açma girişimi, kullanıcı adı alanında düz metin olarak yazılan parola ile birlikte Okta denetim günlüklerinde not edilecektir. Bu alınan önlemlerin istenmeyen bir sonucudur. Örneklerin büyük çoğunluğunda, kullanıcılar sonunda başarılı bir oturum açacak ve bu nedenle gerçek doğru kullanıcı adını günlük dosyasına kaydedecektir. Araştırmacılar, Okta tarafından sağlanan denetim günlüklerinin, kullanıcı davranışıyla ilgili zengin bilgiler içerdiğini keşfetti. Bu bilgiler oturum açma zaman damgalarını, kullanıcı adlarını ve IP adreslerini içerir. Ayrıca günlükler, oturum açma girişimlerinin başarılı olup olmadığı ve bunların bir web tarayıcısı veya mobil uygulama kullanılarak tamamlanıp tamamlanmadığı hakkında bilgi sağlar.

Araştırmaları boyunca, başarısız oturum açma denemelerinin genellikle kullanıcı adı için ayrılan alanda parolalar içerdiğini gördük. Parolalar hiçbir kayıt biçiminde asla düz metin olarak saklanmaması gerektiğinden, bu gerçeğin keşfedilmesi ciddi endişeler doğurur.

Kullanıcıların kimlik bilgilerini bilen bir saldırgan, kullanıcının kimlik bilgilerine (SSO) erişimi varsa, kuruluşun Okta çoklu oturum açma kullanan çok sayıda platformunda bu kullanıcılar olarak oturum açmaya çalışabilir. Ayrıca, yöneticilerin şifrelerinin sızdırılması durumunda, bu bilgiler ek haklar elde etmek için kullanılabilir.

Saldırganın bu kullanıcı bilgilerini almak için Okta denetim günlüklerine erişme yeteneğinden başka bir şeye ihtiyacı yoktur. Aşağıda, bir saldırganın sisteme erişim elde etmesi durumunda bu tür günlükleri nasıl inceleyebileceğine dair birkaç örnek verilmiştir.

Kullanıcının kimliği doğrulanmadı

Denetim günlükleri genellikle bir şirket tarafından kullanılan Splunk gibi bir SIEM sisteminde saklanır. SIEM ürününün günlükleri okunabilir durumdaysa ve saldırganın bunları inceleme yetkisi varsa, kullanıcıların kimlik bilgileri bir saldırgan tarafından toplanabilir. Ayrıca böyle bir durumda SIEM çözümüne (SOC’deki tüm personel dahil) salt okunur erişimi olan herhangi bir kullanıcının, Okta yöneticileri dahil diğer kullanıcıların şifrelerine erişme olasılığı vardır.

Tedarik Zincirine Saldırılar

Okta yapılandırmasını okuma yetkisi verilen üçüncü taraflarca sağlanan hizmetler. CSPM ürünleri gibi Okta ile bağlanan ürün ve hizmetler, “Salt okunur” bir Yönetici konumu talep edebilir. Bu iş, ortam hakkında sadece okunan bilgilere erişim sağlar ve Okta tarafından talep edilebilir. Pozisyon, denetim günlüklerini okuma yeteneği sağladığından, ilişkili mal ve hizmetlerin, kullanıcıların kimlik bilgilerine erişme yetkisi vardır. Dolayısıyla söz konusu hizmet veya ürünlerin ele geçirilmesi durumunda bir saldırgan Okta kullanıcılarının kimlik bilgilerini ele geçirebilir.

Okta’nın kullanıcı kimlik doğrulama süreci, genellikle MFA olarak bilinen çok faktörlü kimlik doğrulamanın uygulanmasıyla çok daha güvenli hale getirilebilir. MFA, kuruluş veya uygulama düzeyinde Okta yöneticileri tarafından yapılandırılabilir. Çok faktörlü kimlik doğrulama (MFA) kullanarak Okta’ya girerken, kullanıcıların şifrelerine ek olarak ekstra faktörler göndermeleri gerekir. Bu faktörler, tek seferlik bir parola, biyometrik kimlik doğrulama veya bir güvenlik belirteci olabilir. Saldırgan bir kullanıcının kimlik bilgilerini ele geçirmeyi başarsa bile bu, istenmeyen erişimi önlemeye yardımcı olabilir.

Bununla birlikte, çok faktörlü kimlik doğrulamanın güvenli olmadığını ve saldırganların yine de çeşitli farklı yollar kullanarak bunu atlatmaya çalışabileceğini akılda tutmak önemlidir. Örneğin:

Kimlik avı, saldırganların kullanıcıları kandırarak MFA kimlik bilgilerini ifşa etmeleri için kullanabilecekleri bir sosyal mühendislik yöntemidir. Kimlik avı, spear kimlik avı olarak da bilinir. Kimlik avı e-postaları veya kullanıcıların çok faktörlü kimlik doğrulama (MFA) kimlik bilgilerini göndermelerini veya kimlik doğrulayıcı uygulamasından anında iletme bildirimini kabul etmelerini gerektiren sahte oturum açma sayfaları buna örnektir.

MFA yorgunluğu, kullanıcılar tekrarlanan MFA isteklerine boğulduğunda ve isteğin geçerliliğini yeterince onaylamadan bunları kabul etmeye başladığında ortaya çıkar. Bir kullanıcının aynı anda çok fazla isteği varsa bu durum meydana gelebilir. Bu, saldırganlar tarafından kısa bir süre içinde bir MFA push bildirimleri yağmuru göndererek istismar edilebilir, bu da kullanıcının yorgun hissetmesine ve istekleri düzgün bir şekilde incelemeden kabul etmesine neden olur. Bu nedenle saldırgan, kullanıcının hesabına izni olmadan girebilir. Bir tehdit aktörünün Okta günlüklerine erişimi varsa, onu atlatmak için çok faktörlü kimlik doğrulamayı (MFA) tetiklemek için mükemmel zamanı bekleyebilirler. Bu, kullanıcının oturum açma modelinin izlenmesini ve gerçek bir başarılı oturum açma işleminden sonra birkaç saniye içinde eylemin kullanıcıya meşru görünmesini sağlamak için MFA push’unun gönderilmesini içerir.

Okta Yanıtı

“Bildirilen sorunu inceledikten sonra Okta, görülen davranışın, kullanıcılar yanlışlıkla kullanıcı adı kutusuna şifrelerini girdiklerinde beklenen davranışla tutarlı olduğunu belirledi. Okta, başarısız oturum açma denemelerinin kaydını tutar ve bunu yaptığında yanlış kullanıcı adını girdileri arasına dahil eder. Okta yöneticileri, Okta’daki en ayrıcalıklı kullanıcılardır ve zararlı eylemlere katılmamaları konusunda güvenilmelidir. Bu günlükler yalnızca Okta yöneticileri tarafından kullanılabilir, bu nedenle onları yalnızca onlar görebilir. Araştırmacılar, Okta ekibiyle bir dereceye kadar anlaşmaya vardı. Çoğu durumda, en azından “Salt Okunur Yönetici” statüsüne sahip olan Okta platformu kullanıcıları, günlükleri görebilen tek kişilerdir. Fakat:

Size “Salt Okunur Yönetici” görevi verilmiş olsa bile, diğer kullanıcıların şifrelerini görememeniz gerekir. Bu role sahip olsanız bile bu doğrudur.

Okta yöneticisi olmayan diğer kullanıcılar, genellikle SIEM gibi merkezi bir güvenlik çözümüne iletildikleri için denetim günlüklerini görebilirler.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.