ABD Ulusal Güvenlik Teşkilatı (NSA) ve Birleşik Krallık Ulusal Siber Güvenlik Merkezi’nin (NCSC) geçen yıl Microsoft’a bildirdiği Windows CryptoAPI’de şu anda yama uygulanmış yüksek önem dereceli bir güvenlik açığı için kavram kanıtı (Poc) kodu yayımlandı .

şu şekilde izlendi: CVE-2022-34689 (CVSS puanı: 7.5), kimlik sahtekarlığı güvenlik açığı, teknoloji devi tarafından Ağustos 2022’de yayınlanan Salı Yaması güncellemelerinin bir parçası olarak ele alındı, ancak yalnızca iki ay sonra 11 Ekim 2022’de kamuya açıklandı.

Microsoft, o sırada yayınlanan bir danışma belgesinde, “Bir saldırgan, kimliklerini taklit etmek ve hedeflenen sertifika olarak kimlik doğrulama veya kod imzalama gibi eylemler gerçekleştirmek için mevcut bir genel x.509 sertifikasını manipüle edebilir.”

Windows CryptoAPI, geliştiricilerin uygulamalarına dijital sertifikalar kullanarak veri şifreleme/şifre çözme ve kimlik doğrulama gibi kriptografik hizmetler eklemeleri için bir arabirim sunar.

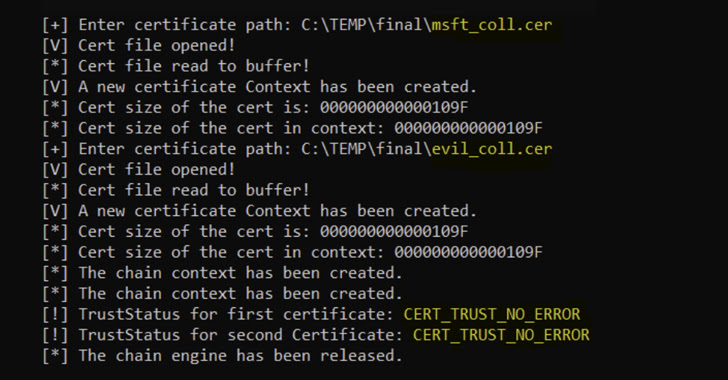

PoC’yi yayınlayan web güvenlik şirketi Akamai, CVE-2022-34689’un x.509 sertifikasını kabul etmek üzere tasarlanmış savunmasız kod parçasının, yalnızca sertifikanın MD5 parmak izine dayanan bir kontrol gerçekleştirmesinden kaynaklandığını söyledi.

Karma için kullanılan bir mesaj özet algoritması olan MD5, bir karma işlevindeki çarpışmaları bulmak için kullanılan bir kriptanalitik yöntem olan doğum günü saldırıları riski nedeniyle Aralık 2008 itibariyle esasen kriptografik olarak bozuldu.

Bu eksikliğin net etkisi, kötü bir aktörün bir kurban uygulamaya yasal bir sertifikanın değiştirilmiş bir sürümünü sunmasına ve ardından MD5 hash’i hileli sertifikayla çakışan yeni bir sertifika oluşturmasına ve bunu gerçekmiş gibi görünmek için kullanmasına kapı açmasıdır. orijinal varlık.

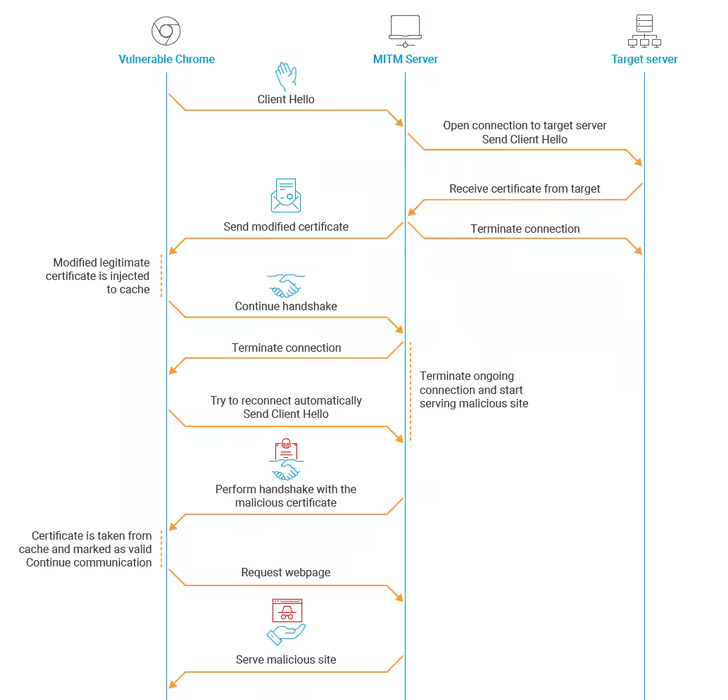

Başka bir deyişle, kusur, bir ortadaki mallory (MitM) saldırısı düzenlemek ve Google Chrome’un eski bir sürümüne (sürüm 48 ve öncesi) güvenen kullanıcıları rastgele bir web sitesine yönlendirmek için haydut bir müdahaleci tarafından silah haline getirilebilir. aktörün seçmesinin nedeni, web tarayıcısının savunmasız sürümünün kötü amaçlı sertifikaya güvenmesidir.

Akamai, “Sertifikalar, çevrimiçi kimlik doğrulamasında önemli bir rol oynuyor ve bu güvenlik açığını saldırganlar için kazançlı hale getiriyor” dedi.

Kusurun sınırlı bir kapsamı olmasına rağmen, Massachusetts merkezli şirket “hala bu API’yi kullanan ve bu güvenlik açığından etkilenebilecek çok sayıda kod var ve Windows 7 gibi Windows’un durdurulan sürümleri için bile bir düzeltme eki garanti ediyor” dedi.