Güvenlik araştırmacıları, kötü niyetli bir aktör tarafından meşru bir yayıncıyı taklit etmek ve kötü amaçlı uzantıları dağıtmak için kötüye kullanılabilecek Microsoft Visual Studio yükleyicisindeki “kolayca kullanılabilir” bir kusur hakkında uyarıda bulundu.

Varonis araştırmacısı Dolev Taler, “Bir tehdit aktörü, popüler bir yayıncının kimliğine bürünebilir ve hedeflenen bir sistemi tehlikeye atmak için kötü amaçlı bir uzantı yayınlayabilir.” “Hassas bilgileri çalmak, koda sessizce erişmek ve kodu değiştirmek veya bir sistemin tam denetimini ele geçirmek için kötü amaçlı uzantılar kullanıldı.”

CVE-2023-28299 (CVSS puanı: 5.5) olarak izlenen güvenlik açığı, Microsoft tarafından Nisan 2023 için Salı Yaması güncellemelerinin bir parçası olarak adres sahtekarlığı kusuru olarak tanımlandı.

Varonis tarafından keşfedilen hatanın, sahte yayıncı dijital imzalarına izin veren Visual Studio kullanıcı arabirimiyle ilgisi var.

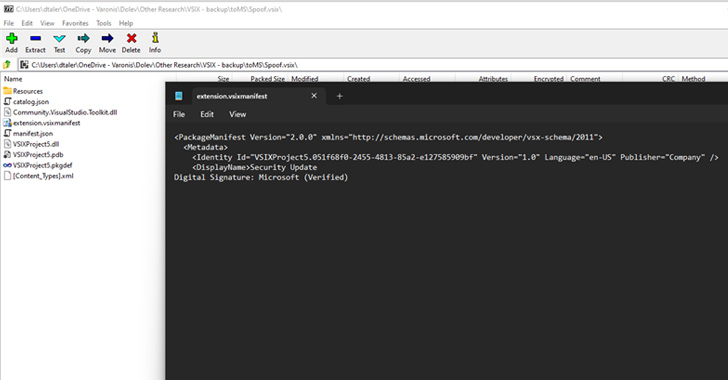

Spesifik olarak, bir Visual Studio Uzantısı (VSIX) paketini .ZIP dosyası olarak açıp ardından “DisplayName” etiketine manuel olarak yeni satır karakterleri ekleyerek kullanıcıların “ürün adı” uzantı özelliğine bilgi girmesini engelleyen bir kısıtlamayı önemsiz bir şekilde atlar. “extension.vsixmanifest” dosyası.

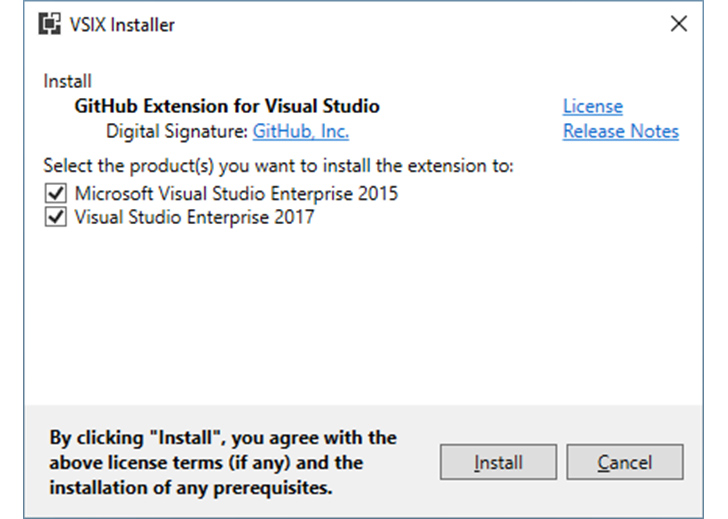

vsixmanifest dosyasına yeterince yeni satır karakteri ekleyerek ve sahte “Dijital İmza” metni ekleyerek, uzantının dijital olarak imzalanmadığına ilişkin uyarıların kolayca bastırılabileceği ve böylece bir geliştiriciyi onu yüklemesi için kandırabileceği bulundu.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Varsayımsal bir saldırı senaryosunda, kötü bir aktör, meşru bir yazılım güncellemesi olarak kamufle ederek sahte VSIX uzantısını taşıyan bir kimlik avı e-postası gönderebilir ve kurulum sonrasında hedeflenen makinede bir yer edinebilir.

Yetkisiz erişim daha sonra ağın daha derin kontrolünü ele geçirmek ve hassas bilgilerin çalınmasını kolaylaştırmak için bir fırlatma rampası olarak kullanılabilir.

Taler, “Gereken düşük karmaşıklık ve ayrıcalıklar, bu istismarın silah haline getirilmesini kolaylaştırıyor” dedi. “Tehdit aktörleri, sistemleri tehlikeye atmak amacıyla sahte kötü amaçlı uzantılar yayınlamak için bu güvenlik açığını kullanabilir.”