Kuzey Koreli tehdit aktörü olarak bilinen Andariel Güneydeki mevkidaşındaki şirket ve kuruluşlara yönelik siber saldırılarında çok sayıda kötü amaçlı araç kullandığı gözlemlendi.

AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC) geçen hafta yayınlanan ayrıntılı bir incelemede, “2023’te tanımlanan saldırıların bir özelliği, Go dilinde geliştirilmiş çok sayıda kötü amaçlı yazılım türünün bulunmasıdır.” dedi.

Nicket Hyatt veya Silent Chollima isimleriyle de bilinen Andariel, Lazarus Grubunun en az 2008’den beri aktif olduğu bilinen bir alt kümesidir.

Mali kurumlar, savunma yüklenicileri, devlet kurumları, üniversiteler, siber güvenlik tedarikçileri ve enerji şirketleri, devlet destekli grubun casusluk faaliyetlerini finanse etmek ve ülke için yasa dışı gelir elde etmek amacıyla en önemli hedefleri arasında yer alıyor.

Düşman tarafından oluşturulan saldırı zincirleri, farklı yükleri başlatmak için hedef odaklı kimlik avı, sulama delikleri ve tedarik zinciri saldırıları gibi çeşitli başlangıç enfeksiyon vektörlerinden yararlandı.

Andariel’in saldırılarında kullandığı kötü amaçlı yazılım ailelerinden bazıları arasında Gh0st RAT, DTrack, YamaBot, NukeSped, Rifdoor, Phandoor, Andarat, Andaratm, TigerRAT (ve onun halefi MagicRAT) ve EarlyRAT yer alıyor.

TigerRAT’ın bir başka türevi de, yakın zamanda Cisco Talos tarafından Lazarus Grubu tarafından Zoho ManageEngine ServiceDesk Plus’taki güvenlik açıklarından yararlanan izinsiz girişlerde kullanıldığı belgelenen QuietRAT’tır.

ASEC tarafından Şubat 2023’te tespit edilen saldırılardan birinin, Volgmer ve Andardoor gibi arka kapıları ve ayrıca 1th olarak bilinen Golang tabanlı bir ters kabuğu dağıtmak için Innorix Agent adlı kurumsal dosya aktarım çözümündeki güvenlik kusurlarından yararlanıldığı söyleniyor. Truva.

Siber güvenlik şirketi, “Yalnızca temel komutları sağlayan bir ters kabuk olduğundan, desteklenen komutlar arasında ‘cmd’, ‘çıkış’ ve ‘kendi kendini silme’ yer alıyor” dedi. “Sırasıyla komut yürütme, süreç sonlandırma ve kendi kendini silme özelliklerini destekliyorlar.”

Andariel tarafından kullanıma sunulan diğer yeni kötü amaçlı yazılımlardan bazılarının kısa bir açıklaması aşağıda listelenmiştir:

- Siyah RAT (Go’da yazılmıştır), 1. Troy’un özelliklerini dosya indirme ve ekran görüntüsü yakalamayı destekleyecek şekilde genişletir

- Keçi RAT (Go’da yazılmıştır), temel dosya görevlerini ve kendi kendini silme özelliklerini destekler

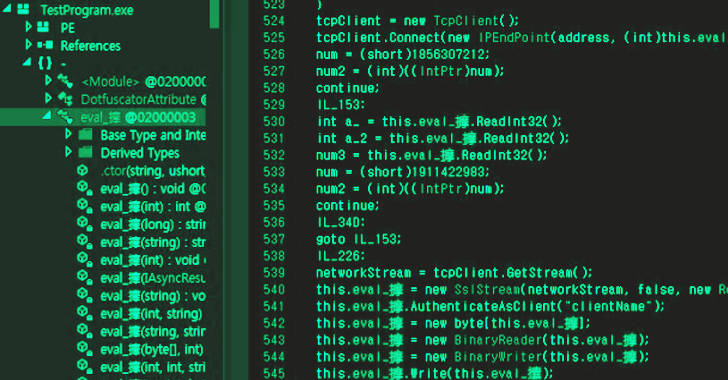

- GoLoader (.NET’te yazılmıştır), harici kaynaklardan .NET derlemeleri gibi yürütülebilir verileri almak ve yürütmek için bir indirici görevi gören Andardoor’un sadeleştirilmiş bir sürümü ve

- DurianBeacon (Go ve Rust’ta yazılmıştır), dosyaları indirebilir/yükleyebilir ve uzak bir sunucudan gönderilen komutları çalıştırabilir

Şu ana kadar toplanan kanıtlar, Goat RAT’ın Innorix Agent’ın başarılı bir şekilde kullanılmasının ardından teslim edildiğini, AndarLoader’ın ise DurianBeacon aracılığıyla kurulduğunu gösteriyor.

Algıla, Yanıtla, Koru: Eksiksiz SaaS Güvenliği için ITDR ve SSPM

Kimlik Tehdit Algılama ve Yanıtının (ITDR) SSPM’nin yardımıyla tehditleri nasıl tanımladığını ve azalttığını keşfedin. Kurumsal SaaS uygulamalarınızın güvenliğini nasıl sağlayacağınızı ve ihlal sonrasında bile verilerinizi nasıl koruyacağınızı öğrenin.

Becerilerinizi Güçlendirin

ASEC, “Andariel grubu, Kimsuky ve Lazarus ile birlikte Kore’yi hedef alan son derece aktif tehdit gruplarından biridir” dedi. “Grup, ilk günlerde ulusal güvenlikle ilgili bilgi edinmek için saldırılar düzenledi ancak şimdi mali kazanç elde etmek için saldırılar gerçekleştiriyor.”

Bu gelişme, Kuzey Koreli aktörlerin, kötü niyetli paketlerle npm ve PyPI gibi açık kaynak depolarına sızmayı ve yazılım tedarik zincirini zehirlemeyi amaçlayan yeni bir dizi kampanyaya dahil edilmesiyle ortaya çıktı.