Siber güvenlik araştırmacıları, kurumsal ortamlara kalıcı erişim elde etmek için Microsoft Azure Arc dağıtımlarından yararlanan sofistike bir saldırı tekniği keşfettiler.

Son kırmızı ekip operasyonları sırasında yürütülen araştırma, rakiplerin bulut ortamlarından şirket içi sistemlere kadar ayrıcalıkları arttırmak ve meşru Microsoft hizmetleri aracılığıyla uzun vadeli kalıcılığı korumak için yanlış yapılandırılmış Azure ark kurulumlarını nasıl kaldırabileceğini ortaya koyuyor.

Microsoft’un hibrid bulut yönetim platformu Azure Arc, Azure’un yerel yönetim yeteneklerini şirket içi sistemlere, Kubernetes kümelerine ve diğer asure olmayan kaynaklara genişletiyor.

.webp)

Hibrit altyapı yönetimini kolaylaştırmak için tasarlanmış olsa da, hizmetin dağıtım mekanizmaları ve yapılandırma süreçleri, tehdit aktörlerin sömürebileceği yeni saldırı vektörleri tanıttı.

Araştırma, saldırganların kurumsal ortamlardaki ark dağıtımlarını nasıl tanımlayabileceğini ve sistem düzeyinde ayrıcalıklarla kod yürütülmesini sağlamak için ortak yanlış yapılandırmaları kötüye kullanabileceğini göstermektedir.

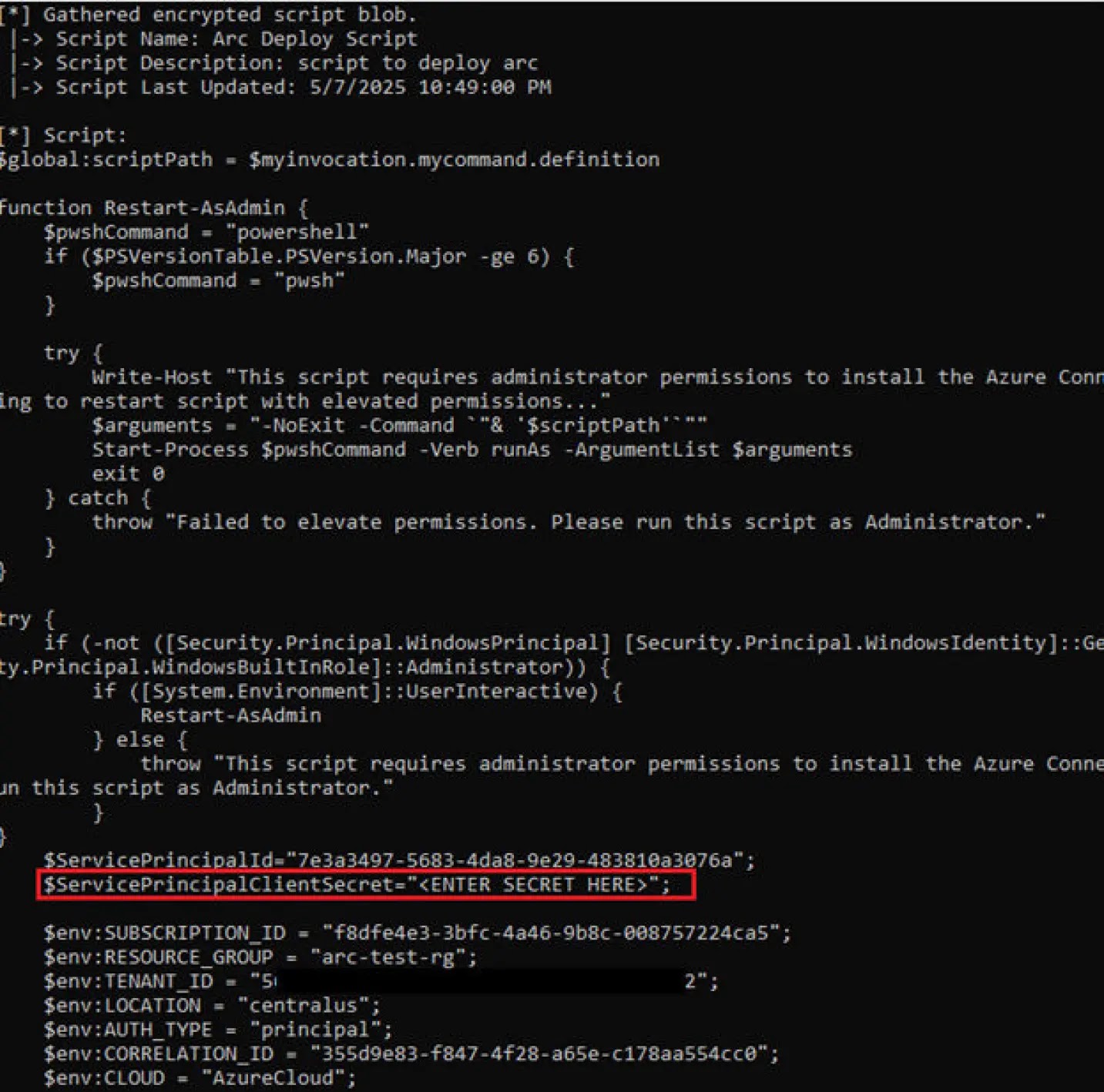

Saldırı teknikleri, genellikle dağıtım komut dosyalarına sabitlenmiş veya erişilebilir ağ paylaşımlarında saklanan hizmet ana kimlik bilgilerinin kullanımı etrafında toplanır.

.webp)

Başlangıçta otomatik ARC istemci kaydı için tasarlanan bu kimlik bilgileri, dağıtım altyapısına veya politika yapılandırmalarına erişen saldırganlar tarafından kurtarılabilir.

Bir kez elde edildikten sonra, bu kimlik bilgileri, çeşitli Azure yönetimi arayüzleri aracılığıyla ark tarafından yönetilen sistemlerde keyfi kod yürütmek için silahlandırılabilir.

IBM analistleri, DPAPI-NG kullanarak şifreli kimlik bilgilerini depolayan gömülü sırlara sahip PowerShell komut dosyaları, yanlış yapılandırılmış sistem merkezi yapılandırma yöneticisi (SCCM) dağıtımları ve grup ilkesi nesneleri (GPO) dahil olmak üzere güvenlik açıklıklarını getiren birden fazla dağıtım vektörünü belirledi.

.webp)

Araştırma ekibi, bu dağıtım yöntemlerinin Microsoft’un resmi rehberliğini izlerken, aşırı izin veren erişim kontrolleri ve yetersiz gizli yönetim uygulamaları nedeniyle genellikle kimlik bilgisine maruz kalma ile sonuçlandığını belirtti.

DPAPI-NG Sömürü ve Kimlik Bilgisi Kurtarma

En önemli bulgu, Azure Arc dağıtım paylarında depolanan DPAPI-NG şifreli sırların sömürülmesini içerir.

ARC grup ilkesi aracılığıyla dağıtıldığında, yöneticiler DPAPI-NG şifrelemesi ile korunan bir “ŞifreliServicePrincipalSecret” dosyası dahil olmak üzere dağıtım dosyaları içeren ağ paylaşımları oluşturur.

Bununla birlikte, bu şifreleme, etki alanı bilgisayar grubunun herhangi bir üyesinin sırrın çözülmesine izin verecek şekilde yapılandırılır ve bu da onu etki alanındaki herhangi bir tehlikeye atılan sistem için etkin bir şekilde erişilebilir hale getirir.

Şifre çözme işlemi, dağıtım payına erişmeyi ve şifreli blobu almak için PowerShell komutlarının kullanılmasını içerir.

Saldırganlar aşağıdaki tekniği NT_AUTHORITY \ Sistem ayrıcalıklı herhangi bir sistemden yürütebilir:-

$encryptedSecret = Get-Content (Join-Path $SourceFilesFullPath "encryptedServicePrincipalSecret")

# DPAPI-NG blob configured to allow any member of domain computers group to decryptBu kimlik bilgisi kurtarma yöntemi, saldırganlara ARC tarafından yönetilen sistemlerde kod yürütme için derhal silahlandırılabilecek hizmet ana erişimi sağlar.

Araştırma, bu geri kazanılan kimlik bilgilerinin, ARC dağıtımları üzerinde kapsamlı yönetim yetenekleri sağlayan “Azure Bağlı Makine Kaynak Yöneticisi” rolü de dahil olmak üzere, amaçlanan kapsamlarının ötesinde yüksek ayrıcalıklara sahip olduğunu göstermektedir.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi