Kavram kanıtı istismar kodu, birkaç VMware ürününde kimlik doğrulaması olmadan uzaktan kod yürütülmesine (RCE) izin veren kritik bir güvenlik açığı için bu hafta içinde piyasaya sürülecek.

CVE-2022-47966 olarak izlenen bu kimlik doğrulama öncesi RCE güvenlik açığı, eski ve savunmasız bir üçüncü taraf bağımlılığı olan Apache Santuario’nun kullanılmasından kaynaklanmaktadır.

Başarılı bir istismar, SAML tabanlı çoklu oturum açma (SSO) saldırıdan önce en az bir kez etkinleştirildiyse veya etkinleştirildiyse, kimliği doğrulanmamış tehdit aktörlerinin ManageEngine sunucularında rasgele kod yürütmesine olanak tanır.

Güvenlik açığı bulunan yazılımların listesi, neredeyse tüm ManageEngine ürünlerini içerir. Yine de neyse ki Zoho, üçüncü taraf modülünü daha yeni bir sürüme güncelleyerek 27 Ekim 2022’den itibaren bunları dalgalar halinde yamaladı.

Gelen “sprey ve dua” saldırıları

Cuma günü, Horizon3’ün Saldırı Ekibi ile güvenlik araştırmacıları uyardı yöneticiler, CVE-2022-47966 için bir kavram kanıtı (PoC) istismarı oluşturduklarını.

Horizon3 güvenlik açığı araştırmacısı, “Güvenlik açığından yararlanmak kolaydır ve saldırganların İnternet üzerinden ‘püskürtme ve dua etme’leri için iyi bir adaydır. Bu güvenlik açığı, NT AUTHORITY\SYSTEM olarak uzaktan kod yürütülmesine izin verir ve temelde bir saldırgana sistem üzerinde tam denetim sağlar.” James Horseman dedi.

“Bir kullanıcı güvenliğinin ihlal edildiğini belirlerse, saldırganın verdiği zararı belirlemek için ek araştırma yapılması gerekir. Bir saldırgan uç noktaya SİSTEM seviyesinde erişim sağladığında, saldırganlar büyük olasılıkla LSASS aracılığıyla kimlik bilgilerini boşaltmaya başlar veya erişim için mevcut genel araçlardan yararlanır. Yanal hareketi yürütmek için saklanan uygulama kimlik bilgileri.”

Henüz teknik ayrıntıları yayınlamamalarına ve yalnızca savunucuların sistemlerinin ele geçirilip geçirilmediğini belirlemek için kullanabilecekleri paylaşılan uzlaşma göstergelerini (IOC’ler) yayınlamalarına rağmen, Horizon3 yayınlamayı planlıyor PoC açıkları bu hafta içinde.

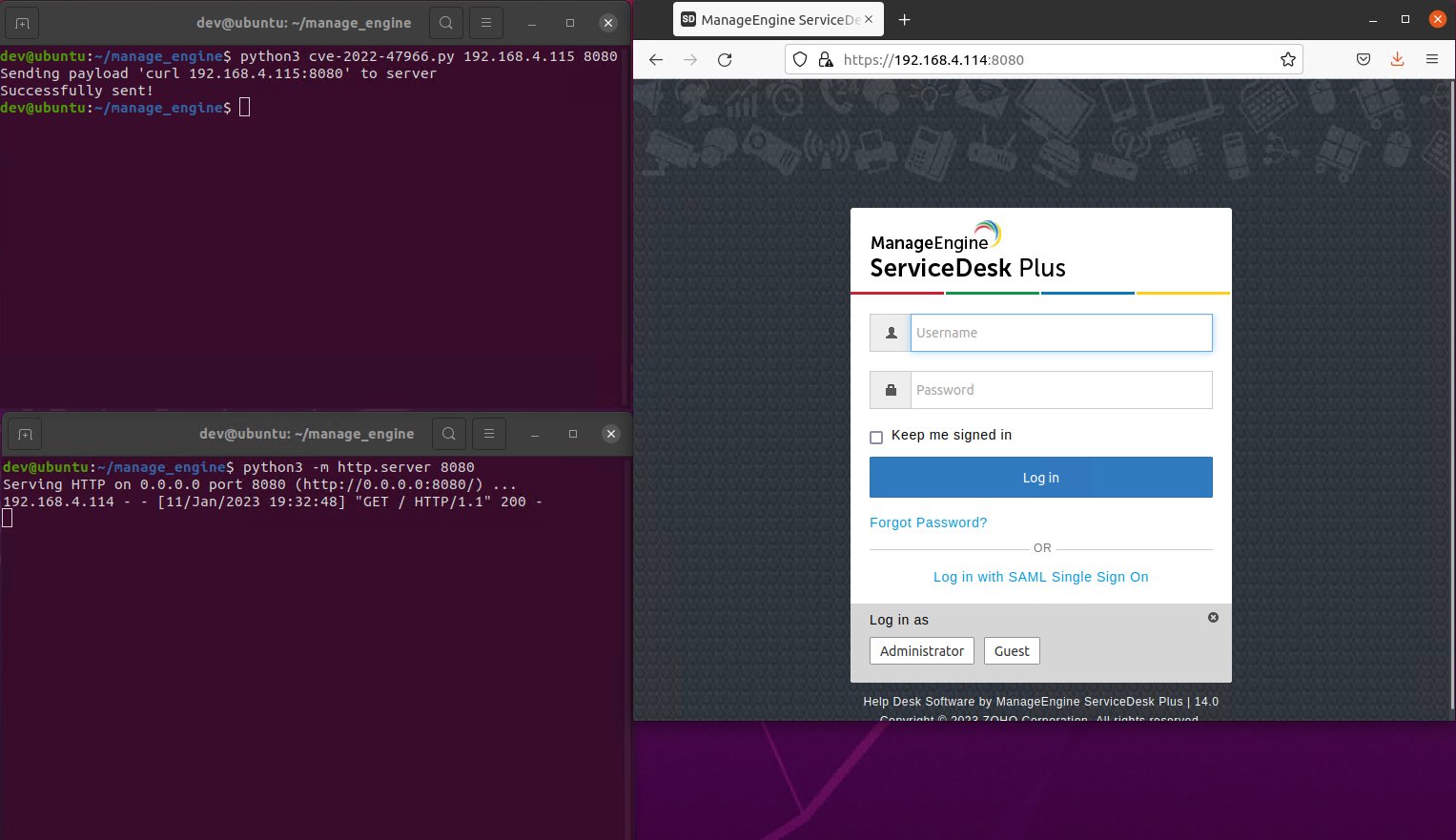

Horizon3 araştırmacıları ayrıca, güvenlik açığı bulunan bir ManageEngine ServiceDesk Plus örneğine karşı açıktan yararlanma eylemlerini gösteren aşağıdaki ekran görüntüsünü paylaştı.

Açıkta kalan tüm örneklerin %10’u saldırılara açık

Horseman, savunmasız ManageEngine ürünlerinden yalnızca ikisi olan ServiceDesk Plus ve Endpoint Central’ı incelerken, Shodan aracılığıyla çevrimiçi olarak ifşa edilen binlerce yama uygulanmamış sunucu buldu.

Bunların arasından yüzlercesi SAML’yi etkinleştirmişti ve maruz kalan tüm ManageEngine ürünlerinin tahmini %10’u CVE-2022-47966 saldırılarına karşı savunmasızdı.

Bu güvenlik açığından yararlanan saldırılara ilişkin kamuya açık bir rapor bulunmamasına ve siber güvenlik firması GreyNoise’a göre bu açıktan yararlanmaya yönelik hiçbir girişimde bulunulmamasına rağmen, motive olmuş saldırganlar Horizon3 PoC kodlarını yayınladıktan sonra kendi RCE açıklarını oluşturmak için hızla hareket edeceklerdir. minimum sürüm.

Horizon3 daha önce aşağıdakiler için istismar kodu yayınladı:

- CVE-2022-28219, Zoho ManageEngine ADAudit Plus’ta saldırganların Active Directory hesaplarını ele geçirmesine izin verebilecek kritik bir güvenlik açığı,

- F5 BIG-IP ağ cihazlarında uzaktan kod yürütülmesini sağlayan kritik bir hata olan CVE-2022-1388,

- ve CVE-2022-22972, birden çok VMware ürününde bulunan ve tehdit aktörlerinin yönetici ayrıcalıkları kazanmasına olanak tanıyan kritik bir kimlik doğrulama atlama güvenlik açığı.

Zoho ManageEngine sunucuları, Ağustos ve Ekim 2021 arasında Çin bağlantılı APT27 bilgisayar korsanlığı grubununkine benzer taktikler ve araçlar kullanan ulus devlet bilgisayar korsanları tarafından son yıllarda sürekli saldırı altındaydı.

Desktop Central bulut sunucuları da Temmuz 2020’de saldırıya uğradı ve tehdit aktörleri, bilgisayar korsanlığı forumlarında ihlal edilen kuruluşların ağlarına erişim sattı.

Bu ve diğer kapsamlı saldırı kampanyalarından sonra, FBI ve CISA ortak tavsiyeler yayınladı. [1, 2] kritik altyapı kuruluşlarına arka kapı açmak için ManageEngine hatalarından yararlanan devlet destekli saldırganlara karşı uyarı.