StealC bilgi hırsızlığı yapan kötü amaçlı yazılımın operatörleri tarafından kullanılan web tabanlı kontrol panelindeki siteler arası komut dosyası çalıştırma (XSS) kusuru, araştırmacıların aktif oturumları gözlemlemesine ve saldırganların donanımı hakkında bilgi toplamasına olanak sağladı.

StealC, 2023’ün başlarında karanlık web siber suç kanallarında agresif tanıtımlarla ortaya çıktı. Kaçınma ve kapsamlı veri hırsızlığı yetenekleri nedeniyle popülerliği arttı.

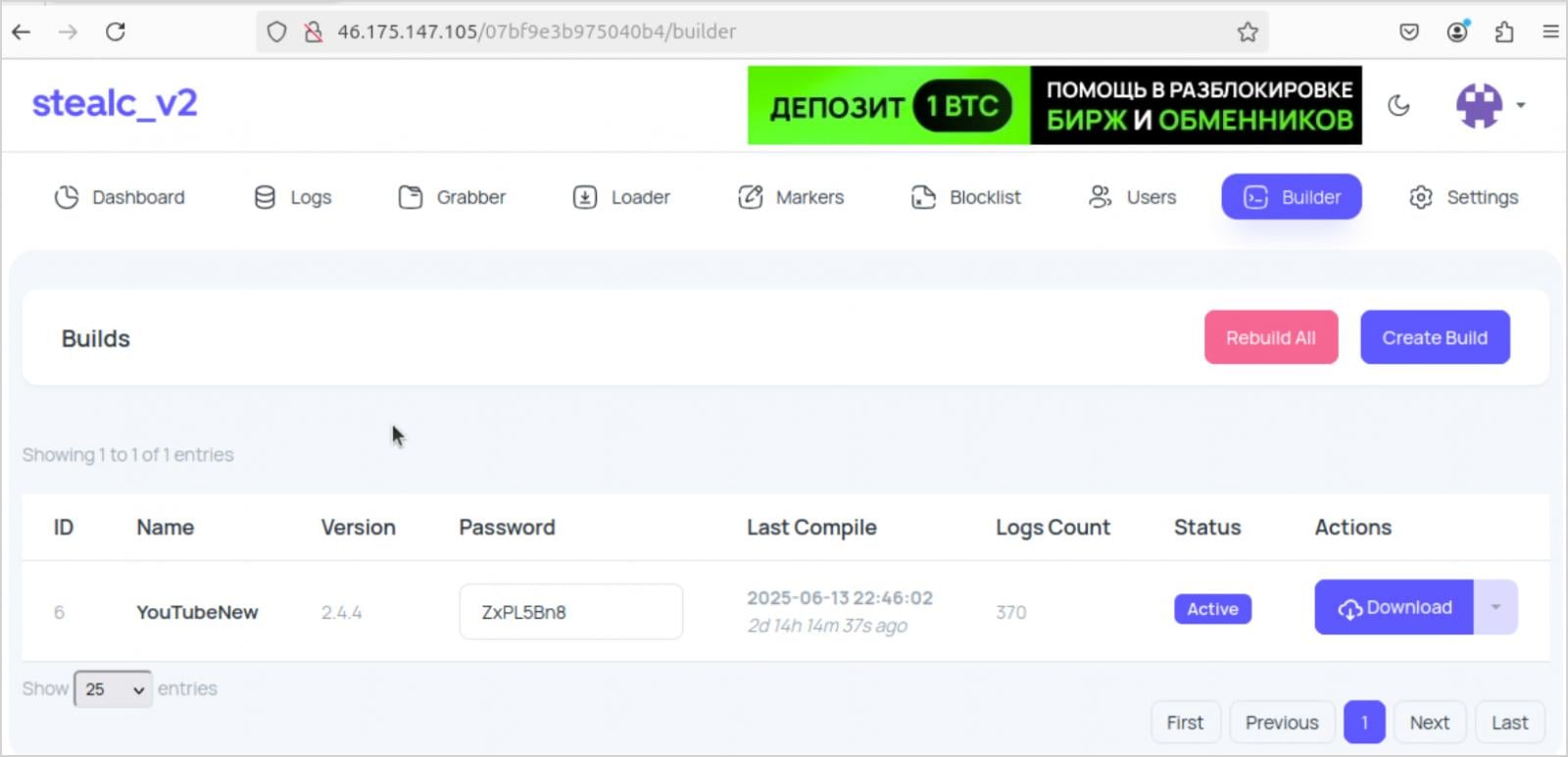

Sonraki yıllarda StealC’nin geliştiricisi birçok geliştirme ekledi. Kötü amaçlı yazılım yazarı, geçen Nisan ayında 2.0 sürümünün piyasaya sürülmesiyle birlikte, gerçek zamanlı uyarılar için Telegram bot desteğini ve şablonlara ve özel veri hırsızlığı kurallarına dayalı StealC yapıları oluşturabilen yeni bir oluşturucuyu tanıttı.

O sıralarda kötü amaçlı yazılımın yönetim panelinin kaynak kodu sızdırıldı ve araştırmacılara onu analiz etme fırsatı verildi.

CyberArk araştırmacıları ayrıca StealC operatörlerinin tarayıcı ve donanım parmak izlerini toplamalarına, aktif oturumları gözlemlemelerine, panelden oturum çerezlerini çalmalarına ve panel oturumlarını uzaktan ele geçirmelerine olanak tanıyan bir XSS kusuru keşfetti.

Araştırmacılar, “Güvenlik açığından yararlanarak, genel konum göstergeleri ve bilgisayar donanımı ayrıntıları da dahil olmak üzere tehdit aktörlerinin bilgisayarlarının özelliklerini tespit edebildik” dedi.

“Ayrıca, kendi makinelerimizdeki oturumların kontrolünü ele geçirmemize olanak tanıyan aktif oturum çerezlerini de alabildik.”

Kaynak: CyberArk

CyberArk, StealC operatörlerinin hızlı bir şekilde tespit edip düzeltmesini önlemek için XSS güvenlik açığıyla ilgili belirli ayrıntıları açıklamadı.

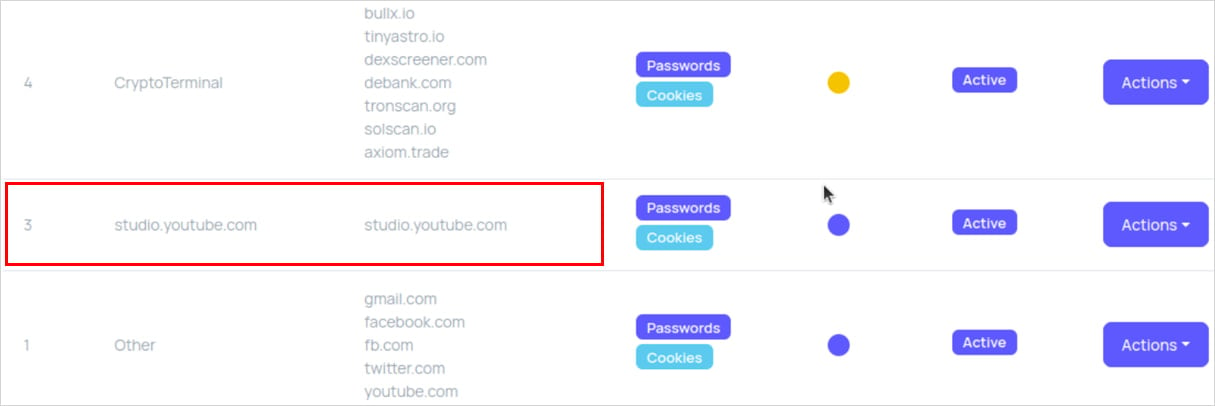

Raporda, ‘YouTubeTA’ olarak anılan bir StealC müşterisinin, muhtemelen güvenliği ihlal edilmiş kimlik bilgilerini kullanarak eski, meşru YouTube kanallarını ele geçiren ve virüslü bağlantılar yerleştiren bir vakası vurgulanıyor.

Siber suçlu, 2025 yılı boyunca kötü amaçlı yazılım kampanyaları yürüttü, 5.000’den fazla kurbanın günlüğünü topladı, yaklaşık 390.000 şifreyi ve 30 milyon çerezi (çoğu hassas olmayan) çaldı.

Kaynak: CyberArk

Tehdit aktörünün panelinden alınan ekran görüntüleri, bulaşmaların çoğunun kurbanların Adobe Photoshop ve Adobe After Effects’in kırık sürümlerini aradığı sırada meydana geldiğini gösteriyor.

Araştırmacılar, XSS kusurundan yararlanarak saldırganın İngilizce ve Rusça dil ayarlarına sahip Apple M3 tabanlı bir sistem kullandığını, Doğu Avrupa saat dilimini kullandığını ve internete Ukrayna üzerinden eriştiğini tespit edebildiler.

Tehdit aktörü StealC paneline VPN aracılığıyla bağlanmayı unuttuğunda konumları açığa çıktı. Bu onların Ukrayna ISP TRK Kablo TV’ye bağlı gerçek IP adreslerini ortaya çıkardı.

CyberArk, hizmet olarak kötü amaçlı yazılım (MaaS) platformlarının hızlı ölçeklendirme sağladığını ancak aynı zamanda tehdit aktörlerine maruz kalma konusunda önemli bir risk oluşturduğunu belirtiyor.

BleepingComputer, StealC XSS kusurunu neden şimdi açıklamayı seçtiklerini sormak için CyberArk ile iletişime geçti. Araştırmacı Ari Novick, “muhtemelen birkaç ay önce Lumma etrafında yaşanan dramaya tepki olarak, StealC operatörlerinin sayısında son aylarda bir artış” yaşandığı için operasyonda kesintiye neden olmayı umduklarını söyledi.

“XSS’in varlığını yayınlayarak, operatörlerin bunu kullanmayı yeniden değerlendirmeleri nedeniyle StealC kötü amaçlı yazılımının kullanımında en azından bir miktar aksamaya neden olmayı umuyoruz. Artık nispeten fazla sayıda operatör olduğundan, bu, MaaS pazarında oldukça önemli bir aksama potansiyeli yaratma potansiyeline sahip önemli bir fırsat gibi görünüyordu.”

İster eski anahtarları temizliyor ister yapay zeka tarafından oluşturulan kod için korkuluklar kuruyor olun, bu kılavuz ekibinizin en başından itibaren güvenli bir şekilde geliştirme yapmasına yardımcı olur.

Hile sayfasını alın ve sır yönetimindeki tahminleri ortadan kaldırın.