Yeni bir hedefli kimlik avı kampanyası, adlı iki faktörlü bir kimlik doğrulama çözümüne odaklandı. kavaç Hindistan hükümet yetkilileri tarafından kullanılıyor.

Siber güvenlik firması Securonix, etkinliğin adını verdi STEPPY#KAVACHönceki saldırılarla taktik örtüşmelere dayalı olarak SideCopy olarak bilinen bir tehdit aktörüne atfedilir.

Securonix araştırmacıları Den Iuzvyk, Tim Peck ve Oleg Kolesnikov yeni bir raporda, “.LNK dosyaları, sonunda bir uzaktan erişim truva atı (RAT) işlevi gören kötü amaçlı bir C# yükünü indiren ve çalıştıran kod yürütmeyi başlatmak için kullanılır.” dedi.

Pakistan kökenli olduğuna inanılan ve en az 2019’dan beri aktif olduğuna inanılan bir bilgisayar korsanlığı ekibi olan SideCopy’nin Transparent Tribe (diğer adıyla APT36 veya Mythic Leopard) adlı başka bir aktörle bağları paylaştığı söyleniyor.

Ayrıca, kendi araç setini konuşlandırmak için Pakistan merkezli askeri varlıkları orantısız bir şekilde öne çıkaran üretken bir ulus-devlet grubu olan SideWinder tarafından kullanılan saldırı zincirlerini taklit ettiği de biliniyor.

Bununla birlikte, bu, Kavach’ın oyuncu için ilk kez hedef olarak ortaya çıkışı değil. Temmuz 2021’de Cisco Talos, Hindistan hükümeti çalışanlarının kimlik bilgilerini çalmak için üstlenilen bir casusluk operasyonunun ayrıntılarını verdi.

Kavach temalı tuzak uygulamalar, o zamandan beri, yılın başından bu yana Hindistan’ı hedef alan saldırılarında Transparent Tribe tarafından ortaklaşa kullanıldı.

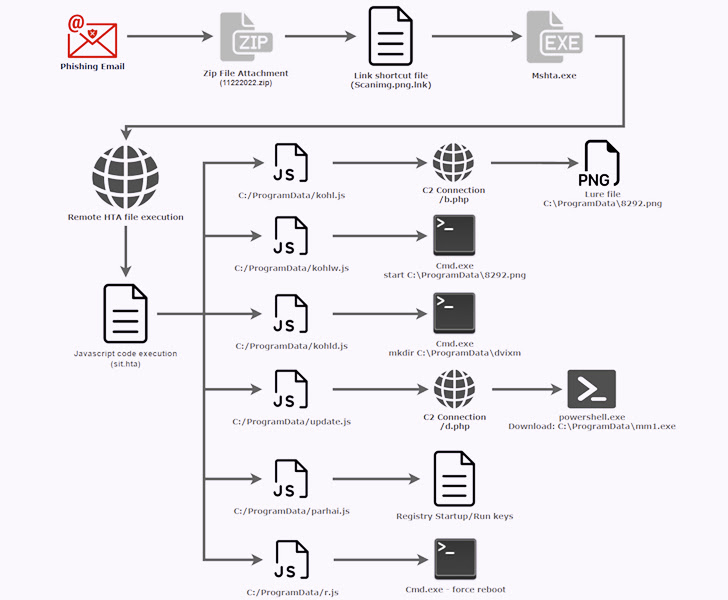

Securonix tarafından son birkaç hafta içinde gözlemlenen en son saldırı sekansı, potansiyel kurbanları mshta.exe Windows yardımcı programını kullanarak uzak bir .HTA yükü yürütmek üzere bir kısayol dosyasını (.LNK) açmaya ikna etmek için kimlik avı e-postalarının kullanılmasını içeriyor.

Şirket, HTML uygulamasının “sitenin bazı resimlerini depolamak için tasarlanmış belirsiz bir ‘galeri’ dizininin içine yerleştirilmiş, güvenliği ihlal edilmiş olması muhtemel bir web sitesinde barındırıldığı keşfedildi.”

Söz konusu güvenliği ihlal edilmiş web sitesi, gelir vergisi delhisidir.[.]org, Hindistan’ın Delhi bölgesiyle ilgili Gelir Vergisi departmanının resmi web sitesi. Kötü amaçlı dosya artık portalda mevcut değil.

Sonraki aşamada, .HTA dosyasının çalıştırılması, Hindistan Savunma Bakanlığı’nın bir yıl önce Aralık 2021’de yaptığı bir duyuruyu içeren bir yanıltıcı resim dosyasını göstermek için tasarlanmış gizlenmiş JavaScript kodunun yürütülmesine yol açar.

JavaScript kodu ayrıca uzak bir sunucudan yürütülebilir bir dosya indirir, Windows Kayıt Defteri değişiklikleri aracılığıyla kalıcılık sağlar ve ikili başlatma sonrası otomatik olarak başlatmak için makineyi yeniden başlatır.

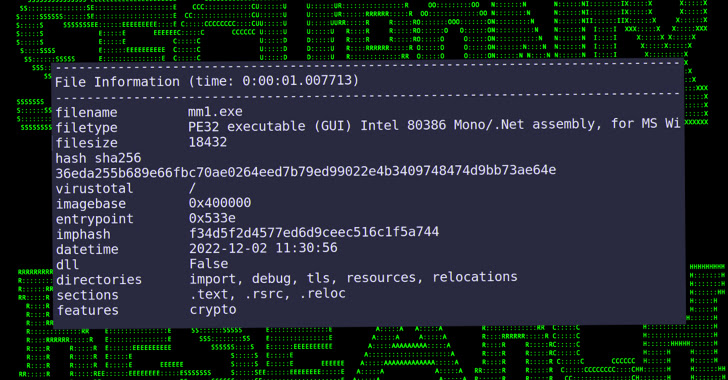

İkili dosya, kendi adına, tehdit aktörünün saldırganın kontrolündeki bir etki alanından gönderilen komutları yürütmesine, ek yükler getirip çalıştırmasına, ekran görüntüleri almasına ve dosyaları sızdırmasına olanak tanıyan bir arka kapı işlevi görür.

Sızdırma bileşeni ayrıca, kimlik bilgilerini depolamak için sistemde Kavach uygulaması tarafından oluşturulan bir veritabanı dosyasını (“kavach.db”) özel olarak arama seçeneğini de içerir.

Bahsedilen enfeksiyon zincirinin ifşa MalwareHunterTeam tarafından 8 Aralık 2022’de uzaktan erişim truva atını MargulasRAT olarak tanımlayan bir dizi tweet’te.

Araştırmacılar, “Tehdit aktörleri tarafından kullanılan RAT’tan elde edilen ikili örneklerden elde edilen ilişkili verilere dayanarak, bu kampanya geçen yıl boyunca tespit edilemeyen Hint hedeflerine karşı devam ediyor.” Dedi.