Güvenlik araştırmacıları, yetkisiz kişilerin havalimanı güvenlik kontrollerini atlatarak uçak kokpitlerine girmelerine olanak tanıyan önemli bir hava taşımacılığı güvenlik sisteminde bir güvenlik açığı buldu.

Araştırmacılar Ian Carroll ve Sam Curry, bazı havayollarının Bilinen Mürettebat Üyesi (KCM) programını ve Kokpit Erişim Güvenlik Sistemini (CASS) yönetmek için kullandığı üçüncü taraf bir web tabanlı hizmet olan FlyCASS’taki açığı keşfetti. KCM, pilotların ve uçuş görevlilerinin güvenlik taramasını atlamasına izin veren bir Ulaştırma Güvenlik İdaresi (TSA) girişimidir ve CASS, yetkili pilotların seyahat ederken kokpitlerde atlama koltuklarını kullanmasını sağlar.

ARINC (Collins Aerospace’in bir yan kuruluşu) tarafından işletilen KCM sistemi, havayolu çalışanlarının kimlik bilgilerini çevrimiçi bir platform aracılığıyla doğrular. İşlem, bir KCM barkodunu taramayı veya bir çalışan numarası girmeyi, ardından güvenlik taraması gerektirmeden erişim sağlamak için havayolunun veritabanıyla çapraz kontrol etmeyi içerir. Benzer şekilde, CASS sistemi, işe gidip gelmeleri veya seyahat etmeleri gerektiğinde pilotların kokpit atlama koltuğuna erişimini doğrular.

Araştırmacılar, FlyCASS’ın oturum açma sisteminin SQL enjeksiyonuna karşı hassas olduğunu keşfettiler. Bu güvenlik açığı, saldırganların kötü amaçlı veritabanı sorguları için SQL ifadeleri eklemesine olanak sağlıyor. Bu açığı kullanarak, katılımcı bir havayolu olan Air Transport International için yönetici olarak oturum açabilir ve sistemdeki çalışan verilerini manipüle edebilirler.

“Test TestOnly” adında hayali bir çalışan eklediler ve bu hesaba KCM ve CASS’e erişim izni verdiler; bu da onların “güvenlik taramasını atlatıp ticari uçakların kokpitlerine erişmelerine” olanak sağladı.

Carroll, “SQL enjeksiyonu konusunda temel bilgiye sahip olan herkes bu siteye giriş yapabilir ve istediği kişileri KCM ve CASS’a ekleyebilir, böylece hem güvenlik taramasını atlatabilir hem de ticari uçakların kokpitlerine erişebilir” dedi.

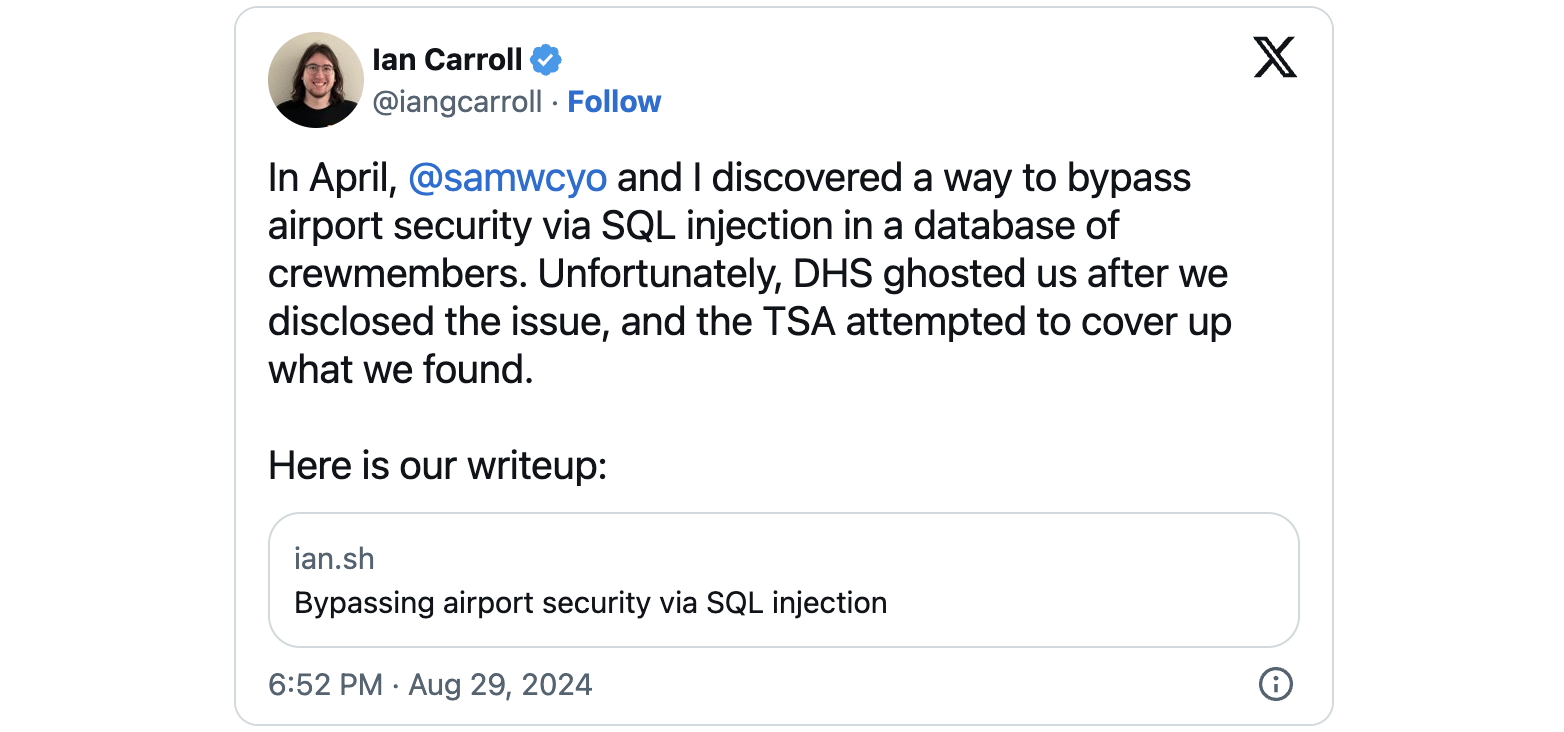

Sorunun ciddiyetini fark eden araştırmacılar, derhal bir açıklama süreci başlattı ve 23 Nisan 2024’te İç Güvenlik Bakanlığı (DHS) ile iletişime geçti. Araştırmacılar, tek bir kişi tarafından yönetiliyor gibi göründüğü ve açıklamanın kendilerini alarma geçireceğinden korktukları için FlyCASS sitesiyle doğrudan iletişime geçmemeye karar verdiler.

DHS, güvenlik açığının ciddiyetini kabul ederek yanıt verdi ve FlyCASS’ın 7 Mayıs 2024’te önlem amaçlı KCM/CASS sisteminden bağlantısının kesildiğini doğruladı. Kısa süre sonra, güvenlik açığı FyCASS’ta düzeltildi.

Ancak DHS’nin e-postalara yanıt vermeyi bırakmasının ardından, güvenlik açığının güvenli bir şekilde açıklanması için daha fazla koordinasyon sağlama çabaları dirençle karşılandı.

TSA basın ofisi ayrıca araştırmacılara, sistemin inceleme sürecinin yetkisiz erişimi önleyeceğini iddia ederek, güvenlik açığının etkisini reddeden bir açıklama gönderdi. Araştırmacılar tarafından bilgilendirildikten sonra TSA, açıklamalarıyla çelişen bilgileri sessizce web sitesinden kaldırdı.

“TSA’yı bundan haberdar ettikten sonra, çalışan kimliğinin manuel olarak girilmesinden bahseden web sitelerinin bölümünü sildi ve düzeltmemize yanıt vermedi. TSO’ların kullandığı arayüzün hala çalışan kimliklerinin manuel olarak girilmesine izin verdiğini doğruladık,” dedi Carroll.

Carroll ayrıca söz konusu açığın, yeni üyeler için herhangi bir inceleme sürecini atlatmak amacıyla mevcut KCM üye profillerinin değiştirilmesi gibi daha kapsamlı güvenlik ihlallerine de yol açabileceğini söyledi.

Araştırmacıların raporunun yayınlanmasının ardından Alesandro Ortiz isimli başka bir araştırmacı, FlyCASS’ın Şubat 2024’te MedusaLocker fidye yazılımı saldırısına uğramış gibi göründüğünü, Joe Sandbox analizinde şifrelenmiş dosyalar ve bir fidye notu bulunduğunu keşfetti.

“TSA, Nisan ayında, havayolu mürettebatı bilgilerini içeren üçüncü bir tarafın veritabanında bir güvenlik açığının keşfedildiğine ve güvenlik açığının test edilmesiyle veritabanındaki mürettebat üyeleri listesine doğrulanmamış bir ismin eklendiğine dair bir rapordan haberdar oldu. Hiçbir hükümet verisi veya sistemi tehlikeye atılmadı ve faaliyetlerle ilgili hiçbir ulaşım güvenliği etkisi yok,” dedi TSA basın sekreteri R. Carter Langston BleepingComputer’a.

“TSA, mürettebat üyelerinin kimliğini doğrulamak için yalnızca bu veritabanına güvenmiyor. TSA, mürettebat üyelerinin kimliğini doğrulamak için prosedürlere sahip ve yalnızca doğrulanan mürettebat üyelerinin havaalanlarındaki güvenli alana erişmesine izin veriliyor. TSA, belirlenen herhangi bir siber güvenlik açığını azaltmak için paydaşlarla birlikte çalıştı.”

BleepingComputer ayrıca bugün erken saatlerde DHS ile iletişime geçti ancak yorum yapmak üzere henüz bir sözcüye ulaşılamadı.